Father

Professional

- Messages

- 2,602

- Reaction score

- 831

- Points

- 113

Подозреваемый в угрозах вьетнамского происхождения был замечен в нескольких странах Азии и Юго-Восточной Азии, нацеленных на жертв с помощью вредоносного ПО, предназначенного для сбора ценных данных, по крайней мере, с мая 2023 года.

Cisco Talos отслеживает кластер под названием CoralRaider, описывая его как финансово мотивированный. Целями кампании являются Индия, Китай, Южная Корея, Бангладеш, Пакистан, Индонезия и Вьетнам.

"Эта группа занимается кражей учетных данных жертв, финансовых данных и аккаунтов в социальных сетях, включая бизнес-аккаунты и рекламные аккаунты", - сказали исследователи безопасности Четан Рагхупрасад и Джоуи Чен. "В качестве полезной нагрузки они используют RotBot, специализированный вариант Quasar RAT, и XClient stealer".

Другое товарное вредоносное ПО, используемое группой, включает в себя комбинацию троянов удаленного доступа и похитителей информации, таких как AsyncRAT, NetSupport RAT и Rhadamanthys.

Атакующие, действующие за пределами Вьетнама, уделяли особое внимание бизнес-аккаунтам и рекламным аккаунтам. Различные семейства вредоносных программ stealer, такие как Ducktail, NodeStealer и VietCredCare, были развернуты для получения контроля над аккаунтами для дальнейшей монетизации.

Метод работы предполагает использование Telegram для извлечения украденной информации с компьютеров жертв, которая затем продается на подпольных рынках для получения незаконных доходов.

"Операторы CoralRaider базируются во Вьетнаме, основываясь на сообщениях участников в их каналах ботов Telegram C2 и языковых предпочтениях в именовании своих ботов, строках PDB и других вьетнамских словах, жестко закодированных в их двоичных файлах полезной нагрузки", - сказали исследователи.

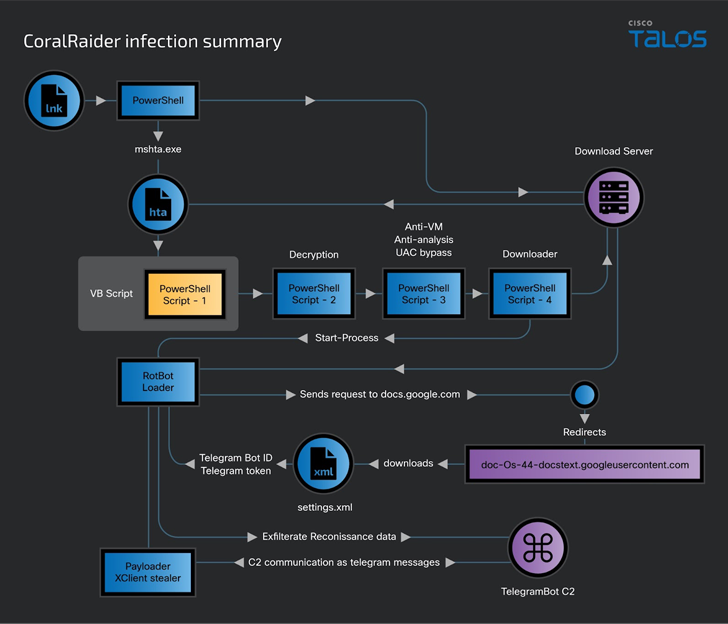

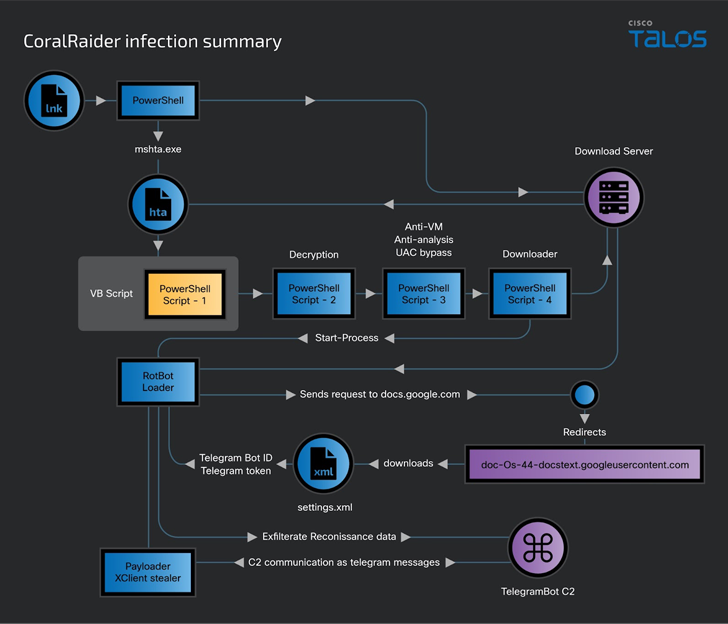

Цепочки атак начинаются с файла быстрого доступа Windows (LNK), хотя в настоящее время нет четкого объяснения того, как эти файлы распространяются среди целей.

При открытии файла LNK файл HTML-приложения (HTA) загружается и выполняется с контролируемого злоумышленником сервера загрузки, который, в свою очередь, запускает встроенный скрипт Visual Basic.

Скрипт, со своей стороны, расшифровывает и последовательно выполняет три других сценария PowerShell, которые отвечают за выполнение проверок защиты от виртуальных машин и антианализа, обход контроля доступа пользователей Windows (UAC), отключение уведомлений Windows и приложений, а также загрузку и запуск RotBot.

RotBot настроен для связи с Telegram-ботом, извлечения вредоносного ПО XClient stealer и запуска его в памяти, что в конечном итоге облегчает кражу файлов cookie, учетных данных и финансовой информации из веб-браузеров, таких как Brave, CốC CốC, Google Chrome, Microsoft Edge, Mozilla Firefox и Opera; данных Discord и Telegram; и скриншотов.

XClient также разработан для перекачки данных из Facebook, Instagram, TikTok и YouTube аккаунтов жертв, собирая информацию о способах оплаты и разрешениях, связанных с их Facebook business и ads аккаунтами.

"RotBot - это вариант клиента Quasar RAT, который злоумышленник настроил и скомпилировал для этой кампании", - сказали исследователи. "[XClient] обладает обширными возможностями для кражи информации благодаря своему подключаемому модулю и различным модулям для выполнения задач удаленного администрирования".

Bitdefender раскрыла подробности рекламной кампании Facebook, которая использует шумиху вокруг инструментов генеративного искусственного интеллекта для продвижения различных похитителей информации, таких как Rilide, Vidar, IceRAT, и нового участника, известного как Nova Stealer.

Отправной точкой атаки является злоумышленник, который захватывает существующую учетную запись Facebook и изменяет ее внешний вид, имитируя хорошо известные инструменты искусственного интеллекта от Google, OpenAI и Midjourney, и расширяет их охват, размещая спонсируемую рекламу на платформе.

У страницы One is imposter, выдававшей себя за Midjourney, было 1,2 миллиона подписчиков, прежде чем она была удалена 8 марта 2023 года. Злоумышленники, управляющие страницей, были в основном из Вьетнама, США, Индонезии, Великобритании и Австралии, среди прочих.

"Кампании по вредоносной рекламе имеют огромный охват благодаря системе спонсируемой Meta рекламы и активно нацелены на европейских пользователей из Германии, Польши, Италии, Франции, Бельгии, Испании, Нидерландов, Румынии, Швеции и других стран", - заявила румынская компания по кибербезопасности.

Cisco Talos отслеживает кластер под названием CoralRaider, описывая его как финансово мотивированный. Целями кампании являются Индия, Китай, Южная Корея, Бангладеш, Пакистан, Индонезия и Вьетнам.

"Эта группа занимается кражей учетных данных жертв, финансовых данных и аккаунтов в социальных сетях, включая бизнес-аккаунты и рекламные аккаунты", - сказали исследователи безопасности Четан Рагхупрасад и Джоуи Чен. "В качестве полезной нагрузки они используют RotBot, специализированный вариант Quasar RAT, и XClient stealer".

Другое товарное вредоносное ПО, используемое группой, включает в себя комбинацию троянов удаленного доступа и похитителей информации, таких как AsyncRAT, NetSupport RAT и Rhadamanthys.

Атакующие, действующие за пределами Вьетнама, уделяли особое внимание бизнес-аккаунтам и рекламным аккаунтам. Различные семейства вредоносных программ stealer, такие как Ducktail, NodeStealer и VietCredCare, были развернуты для получения контроля над аккаунтами для дальнейшей монетизации.

Метод работы предполагает использование Telegram для извлечения украденной информации с компьютеров жертв, которая затем продается на подпольных рынках для получения незаконных доходов.

"Операторы CoralRaider базируются во Вьетнаме, основываясь на сообщениях участников в их каналах ботов Telegram C2 и языковых предпочтениях в именовании своих ботов, строках PDB и других вьетнамских словах, жестко закодированных в их двоичных файлах полезной нагрузки", - сказали исследователи.

Цепочки атак начинаются с файла быстрого доступа Windows (LNK), хотя в настоящее время нет четкого объяснения того, как эти файлы распространяются среди целей.

При открытии файла LNK файл HTML-приложения (HTA) загружается и выполняется с контролируемого злоумышленником сервера загрузки, который, в свою очередь, запускает встроенный скрипт Visual Basic.

Скрипт, со своей стороны, расшифровывает и последовательно выполняет три других сценария PowerShell, которые отвечают за выполнение проверок защиты от виртуальных машин и антианализа, обход контроля доступа пользователей Windows (UAC), отключение уведомлений Windows и приложений, а также загрузку и запуск RotBot.

RotBot настроен для связи с Telegram-ботом, извлечения вредоносного ПО XClient stealer и запуска его в памяти, что в конечном итоге облегчает кражу файлов cookie, учетных данных и финансовой информации из веб-браузеров, таких как Brave, CốC CốC, Google Chrome, Microsoft Edge, Mozilla Firefox и Opera; данных Discord и Telegram; и скриншотов.

XClient также разработан для перекачки данных из Facebook, Instagram, TikTok и YouTube аккаунтов жертв, собирая информацию о способах оплаты и разрешениях, связанных с их Facebook business и ads аккаунтами.

"RotBot - это вариант клиента Quasar RAT, который злоумышленник настроил и скомпилировал для этой кампании", - сказали исследователи. "[XClient] обладает обширными возможностями для кражи информации благодаря своему подключаемому модулю и различным модулям для выполнения задач удаленного администрирования".

Bitdefender раскрыла подробности рекламной кампании Facebook, которая использует шумиху вокруг инструментов генеративного искусственного интеллекта для продвижения различных похитителей информации, таких как Rilide, Vidar, IceRAT, и нового участника, известного как Nova Stealer.

Отправной точкой атаки является злоумышленник, который захватывает существующую учетную запись Facebook и изменяет ее внешний вид, имитируя хорошо известные инструменты искусственного интеллекта от Google, OpenAI и Midjourney, и расширяет их охват, размещая спонсируемую рекламу на платформе.

У страницы One is imposter, выдававшей себя за Midjourney, было 1,2 миллиона подписчиков, прежде чем она была удалена 8 марта 2023 года. Злоумышленники, управляющие страницей, были в основном из Вьетнама, США, Индонезии, Великобритании и Австралии, среди прочих.

"Кампании по вредоносной рекламе имеют огромный охват благодаря системе спонсируемой Meta рекламы и активно нацелены на европейских пользователей из Германии, Польши, Италии, Франции, Бельгии, Испании, Нидерландов, Румынии, Швеции и других стран", - заявила румынская компания по кибербезопасности.