Cloned Boy

Professional

- Messages

- 1,364

- Reaction score

- 1,438

- Points

- 113

Кардинг — подпольный бизнес по краже, продаже и считыванию украденных данных платежных карт — долгое время был вотчиной хакеров из России. К счастью, широкое распространение более защищенных чиповых платежных карт в Соединенных Штатах ослабило рынок кардинга. Но поток инноваций от киберпреступных групп в Китае вдохнул новую жизнь в индустрию кардинга, превратив данные фишинговых карт в мобильные кошельки, которые можно использовать в Интернете и в магазинах на главных улицах.

Изображение с канала Telegram одной китайской фишинговой группы демонстрирует различные доступные наборы для фишинга на платных дорогах.

Если у вас есть мобильный телефон, велика вероятность, что в какой-то момент за последние два года на него пришло по крайней мере одно фишинговое сообщение, выдававшее себя за Почтовую службу США с целью якобы взыскать некую задолженность по доставке, или SMS-сообщение от имени местного оператора платной дороги, предупреждающее о просроченной оплате за проезд.

Эти сообщения отправляются с помощью сложных фишинговых наборов, продаваемых несколькими киберпреступниками, базирующимися в материковом Китае. И это не традиционные SMS-фишинговые или «смишинговые» сообщения, поскольку они полностью обходят мобильные сети. Вместо этого сообщения отправляются через службу Apple iMessage и через RCS, функционально эквивалентную технологию на телефонах Google.

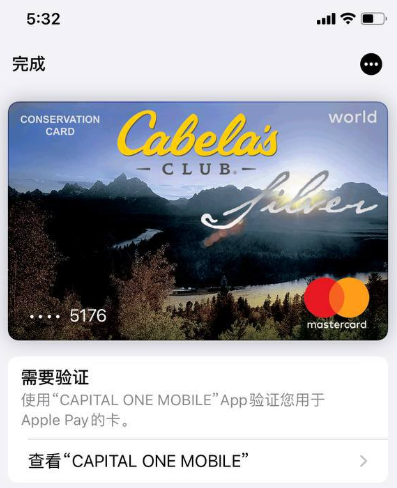

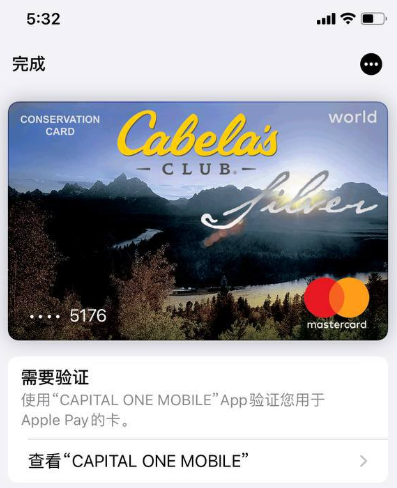

Людям, которые вводят данные своих платежных карт на одном из этих сайтов, сообщат, что их финансовому учреждению необходимо проверить небольшую транзакцию, отправив одноразовый код доступа на мобильное устройство клиента. На самом деле этот код будет отправлен финансовым учреждением жертвы, чтобы проверить, что пользователь действительно хочет связать данные своей карты с мобильным кошельком.

Если жертва затем предоставит этот одноразовый код, фишеры свяжут данные карты с новым мобильным кошельком от Apple или Google, загрузив кошелек на мобильный телефон, которым управляют мошенники.

«Кто сказал, что кардинг мертв?» — сказал Меррилл, который сегодня представил свои выводы на конференции по безопасности M3AAWG в Лиссабоне. «Это лучшее устройство для клонирования магнитной полосы из когда-либо существовавших. Этот злоумышленник говорит, что вам нужно купить не менее 10 телефонов, и они доставят их вам по воздуху».

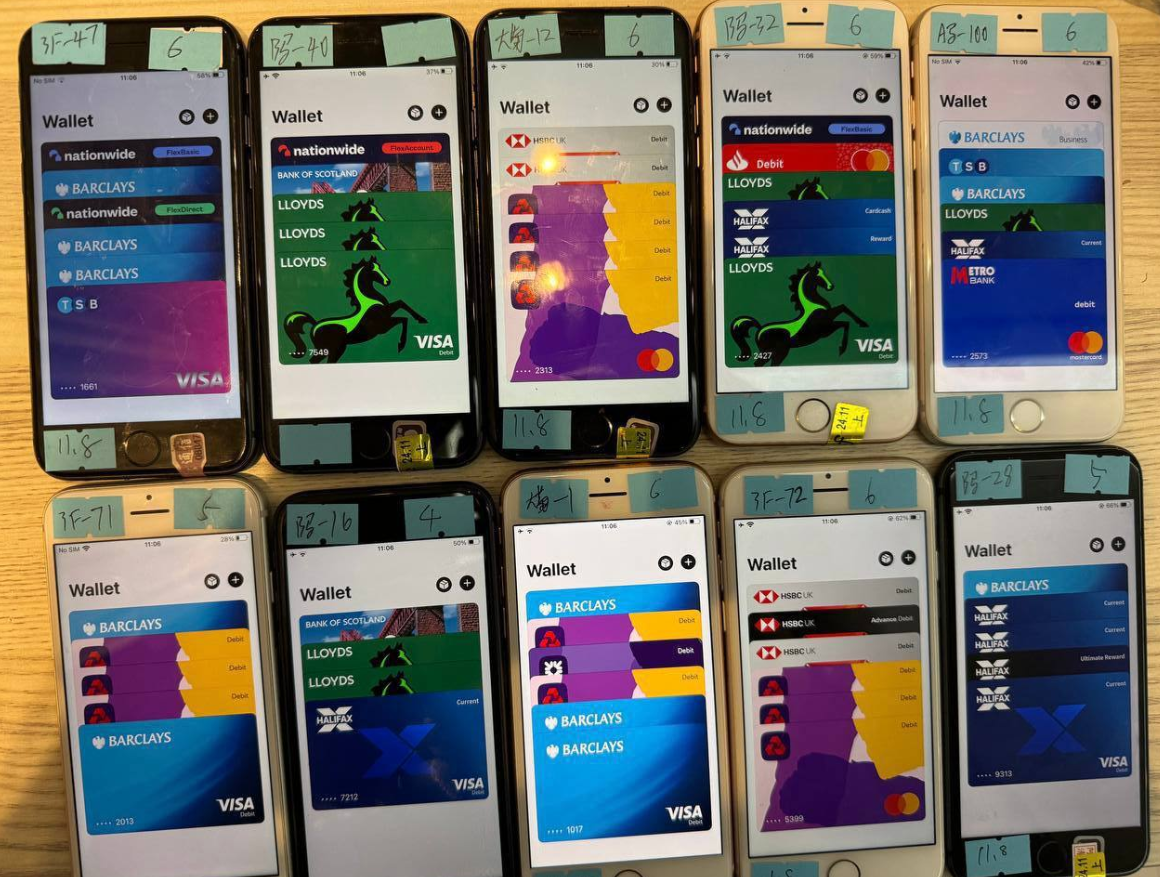

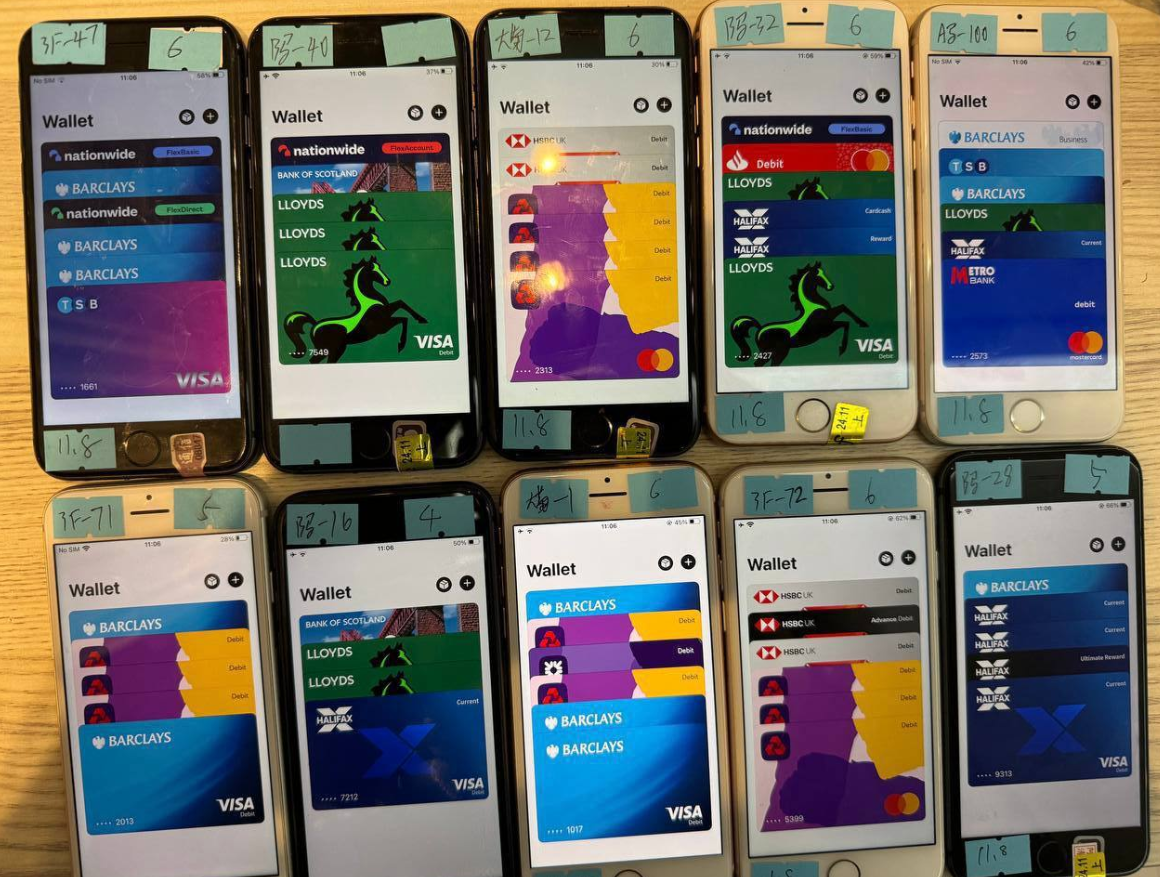

В одном рекламном ролике показаны стопки молочных ящиков, набитых телефонами для продажи. При более внимательном рассмотрении видно, что на каждом телефоне есть рукописная пометка, которая обычно ссылается на дату добавления его мобильных кошельков, количество кошельков на устройстве и инициалы продавца.

На изображении из Telegram-канала популярного китайского продавца наборов для взлома изображены 10 мобильных телефонов, выставленных на продажу, на каждом из которых установлено от 4 до 6 цифровых кошельков из разных финансовых учреждений Великобритании.

Меррилл сообщил, что одним из распространенных способов, с помощью которых преступные группировки в Китае обналичивают деньги с помощью украденных мобильных кошельков, является создание поддельных предприятий электронной коммерции на Stripe или Zelle и проведение транзакций через эти организации — часто на суммы от 100 до 500 долларов США.

Меррилл сказал, что когда эти фишинговые группы впервые начали работать всерьез два года назад, они ждали от 60 до 90 дней, прежде чем продать телефоны или использовать их для мошенничества. Но в наши дни этот период ожидания скорее составляет всего семь-десять дней, сказал он.

«Когда они впервые установили это, актеры были очень терпеливы», — сказал он. «Сейчас они ждут всего 10 дней, прежде чем [кошельки] сильно и быстро ударят».

«Программное обеспечение может работать из любой точки мира», — сказал Меррилл. «Эти ребята предоставляют программное обеспечение за 500 долларов в месяц, и оно может передавать как платежи по нажатию с поддержкой NFC, так и любой цифровой кошелек. У них даже есть круглосуточная поддержка».

Рост популярности мобильного программного обеспечения с так называемым «призрачным касанием» был впервые зафиксирован в ноябре 2024 года экспертами по безопасности ThreatFabric. Энди Чендлер, коммерческий директор компании, заявил, что с тех пор их исследователи выявили ряд преступных групп из разных регионов мира, пристрастившихся к этой схеме.

Чендлер сказал, что к ним относятся организованные преступные группировки в Европе, которые используют аналогичные атаки на мобильные кошельки и NFC, чтобы выманивать деньги из банкоматов, предназначенных для работы со смартфонами.

«Никто об этом не говорит, но сейчас мы видим десять разных методологий, использующих один и тот же modus operandi, и ни одна из них не делает это одинаково», — сказал Чендлер. «Это гораздо больше, чем банки готовы сказать».

В статье, опубликованной в ежедневной сингапурской газете The Straits Times в ноябре 2024 года, сообщалось, что власти арестовали трех иностранцев, которых завербовали в их родных странах через платформы социальных сетей и которым предоставили приложения-призраки, с помощью которых они могли приобретать у розничных торговцев дорогие товары, включая мобильные телефоны, ювелирные изделия и золотые слитки.

«С 4 ноября по меньшей мере 10 жертв, ставших жертвами мошенничества в сфере электронной коммерции, сообщили о несанкционированных транзакциях на общую сумму более 100 000 долларов США по их кредитным картам для покупок таких электронных товаров, как iPhone и зарядные устройства, а также ювелирных изделий в Сингапуре», — пишет The Straits Times, отмечая, что в другом случае с похожим образом действий полиция арестовала мужчину и женщину из Малайзии 8 ноября.

Три человека обвиняются в использовании программного обеспечения Ghost Tap в магазине электроники в Сингапуре. Изображение: The Straits Times.

Например, потенциальная жертва smishing может ввести свою личную и финансовую информацию, но затем решить, что все это мошенничество, прежде чем фактически отправить данные. В этом случае все, что вводится в поля данных на странице фишинга, будет зафиксировано в режиме реального времени, независимо от того, нажимает ли посетитель кнопку «отправить».

Меррилл сказал, что людям, которые отправляют данные платежных карт на эти фишинговые сайты, часто говорят, что их карта не может быть обработана, и настоятельно просят использовать другую карту. Этот метод, сказал он, иногда позволяет фишерам украсть более одного мобильного кошелька на одну жертву.

Многие фишинговые сайты раскрывают данные жертв, сохраняя украденную информацию непосредственно на фишинговом домене. Но Меррилл сказал, что эти китайские фишинговые наборы будут пересылать все данные жертв в внутреннюю базу данных, которой управляют поставщики фишинговых наборов. Таким образом, даже если сайты-смишинги будут закрыты из-за мошенничества, украденные данные по-прежнему будут в безопасности.

Еще одним важным нововведением является использование массово созданных учетных записей пользователей Apple и Google, через которые эти фишеры рассылают свои спам-сообщения. Одна из китайских фишинговых групп разместила на своих каналах продаж Telegram изображения, показывающие, как эти роботизированные учетные записи Apple и Google загружаются на телефоны Apple и Google и располагаются рядом друг с другом в обширной многоярусной стойке, которая находится прямо перед оператором фишинговой службы.

Пепельница говорит: Ты всю ночь занимался фишингом.

Другими словами, сайты smishing работают под управлением реальных операторов-людей, пока отправляются новые сообщения. Меррилл сказал, что преступники, по-видимому, отправляют только несколько десятков сообщений за раз, вероятно, потому, что завершение мошенничества требует ручной работы операторов-людей в Китае. В конце концов, большинство одноразовых кодов, используемых для предоставления мобильных кошельков, обычно действуют только в течение нескольких минут, прежде чем их срок действия истекает.

Примечательно, что ни один из фишинговых сайтов, выдающих себя за операторов платной связи или почтовые службы, не будет загружаться в обычном веб-браузере; они будут отображаться только в том случае, если определят, что посетитель заходит с мобильного устройства.

«Одна из причин, по которой они хотят, чтобы вы были на мобильном устройстве, заключается в том, что они хотят, чтобы вы были на том же устройстве, которое получит одноразовый код», — сказал Меррилл. «Они также хотят свести к минимуму вероятность того, что вы уйдете. И если они хотят получить эту мобильную токенизацию и забрать ваш одноразовый код, им нужен живой оператор».

Меррилл обнаружил, что китайские фишинговые наборы включают еще одно новшество, которое упрощает для клиентов превращение украденных данных карты в мобильный кошелек: они программно берут данные карты, предоставленные жертвой фишинга, и преобразуют их в цифровое изображение реальной платежной карты, которое соответствует финансовому учреждению этой жертвы. Таким образом, попытка зарегистрировать украденную карту в Apple Pay, например, становится такой же простой, как сканирование поддельного изображения карты с помощью iPhone.

Реклама из Telegram-канала китайской группы SMS-фишинга, показывающая, как сервис преобразует данные украденной карты в изображение украденной карты.

«Телефон недостаточно умен, чтобы понять, настоящая это карта или просто изображение», — сказал Меррилл. «Поэтому он сканирует карту в Apple Pay, который говорит: «Хорошо, нам нужно подтвердить, что вы являетесь владельцем карты, отправив одноразовый код».

В августе 2023 года охранная фирма Resecurity обнаружила уязвимость на платформе одного популярного китайского поставщика фишинговых наборов, которая раскрывала личные и финансовые данные жертв фишинга. Resecurity окрестила группу Smishing Triad и обнаружила, что банда собрала 108 044 платежных карт в 31 фишинговом домене (3485 карт на домен).

В августе 2024 года исследователь безопасности Грант Смит выступил с докладом на конференции по безопасности DEFCON о том, как отследить Smishing Triad после того, как мошенники, подделывая Почтовую службу США, обманули его жену. Смит сказал, что, выявив другую уязвимость в фишинговом наборе банды, он смог увидеть, что люди вводили 438 669 уникальных кредитных карт в 1133 фишинговых доменах (387 карт на домен).

На основании своего исследования Меррилл сказал, что разумно ожидать от $100 до $500 потерь на каждой карте, которая превращается в мобильный кошелек. Меррилл сказал, что они наблюдали около 33 000 уникальных доменов, связанных с этими китайскими группами smishing в течение года между публикацией исследования Resecurity и докладом Смита на DEFCON.

Если принять среднее число карт на домен в 1935 и консервативный прогноз потерь в размере 250 долларов США на карту, то за год общая сумма мошеннических платежей составит около 15 миллиардов долларов США.

Меррилл не стал сообщать, обнаружил ли он дополнительные уязвимости безопасности в каких-либо фишинговых наборах, продаваемых китайскими группами, отметив, что фишеры быстро устранили уязвимости, о которых Resecurity и Смит публично рассказали.

Эксперты говорят, что постоянная зависимость от одноразовых кодов для подключения мобильных кошельков способствовала возникновению этой новой волны кардинга. KrebsOnSecurity взял интервью у руководителя службы безопасности крупного европейского финансового учреждения, который говорил на условиях анонимности, поскольку не был уполномочен общаться с прессой.

По словам эксперта, задержка между фишинговым кражей данных карт жертв и их последующим использованием в мошеннических целях заставила многие финансовые учреждения столкнуться с трудностями при установлении причин своих потерь.

«Это одна из причин, по которой отрасль в целом оказалась застигнута врасплох», — сказал эксперт. «Многие спрашивают, как это возможно теперь, когда мы токенизировали процесс открытого текста. Мы никогда не видели такого объема отправки и ответов, как у этих фишеров».

Чтобы повысить безопасность предоставления цифровых кошельков, некоторые банки в Европе и Азии требуют, чтобы клиенты входили в мобильное приложение банка, прежде чем они смогут привязать цифровой кошелек к своему устройству.

Для устранения угрозы фантомного касания может потребоваться обновление бесконтактных платежных терминалов для лучшего определения транзакций NFC, которые передаются с другого устройства. Однако эксперты говорят, что нереалистично ожидать, что ритейлеры будут стремиться заменить существующие платежные терминалы до того, как истечет их ожидаемый срок службы.

И, конечно, Apple и Google также должны играть более важную роль, учитывая, что их аккаунты создаются в массовом порядке и используются для рассылки этих смишинговых сообщений. Обе компании могли бы легко определить, на каком из их устройств внезапно появилось 7-10 различных мобильных кошельков, добавленных от 7-10 разных людей по всему миру. Они также могли бы рекомендовать финансовым учреждениям использовать более безопасные методы аутентификации для предоставления мобильных кошельков.

Ни Apple, ни Google не ответили на просьбы прокомментировать эту историю.

(с) Источник

Изображение с канала Telegram одной китайской фишинговой группы демонстрирует различные доступные наборы для фишинга на платных дорогах.

Если у вас есть мобильный телефон, велика вероятность, что в какой-то момент за последние два года на него пришло по крайней мере одно фишинговое сообщение, выдававшее себя за Почтовую службу США с целью якобы взыскать некую задолженность по доставке, или SMS-сообщение от имени местного оператора платной дороги, предупреждающее о просроченной оплате за проезд.

Эти сообщения отправляются с помощью сложных фишинговых наборов, продаваемых несколькими киберпреступниками, базирующимися в материковом Китае. И это не традиционные SMS-фишинговые или «смишинговые» сообщения, поскольку они полностью обходят мобильные сети. Вместо этого сообщения отправляются через службу Apple iMessage и через RCS, функционально эквивалентную технологию на телефонах Google.

Людям, которые вводят данные своих платежных карт на одном из этих сайтов, сообщат, что их финансовому учреждению необходимо проверить небольшую транзакцию, отправив одноразовый код доступа на мобильное устройство клиента. На самом деле этот код будет отправлен финансовым учреждением жертвы, чтобы проверить, что пользователь действительно хочет связать данные своей карты с мобильным кошельком.

Если жертва затем предоставит этот одноразовый код, фишеры свяжут данные карты с новым мобильным кошельком от Apple или Google, загрузив кошелек на мобильный телефон, которым управляют мошенники.

ПЕРЕОСМЫСЛЕННЫЙ КАРДИНГ

Ford Merrill работает в отделе исследований безопасности в SecAlliance, компании CSIS Security Group. Merrill изучал эволюцию нескольких китайских банд smishing и обнаружил, что большинство из них размещают полезные и информативные видеоуроки в своих аккаунтах продаж в Telegram. Эти видео показывают, что воры загружают несколько украденных цифровых кошельков на одно мобильное устройство, а затем продают эти телефоны оптом по сотням долларов за штуку.«Кто сказал, что кардинг мертв?» — сказал Меррилл, который сегодня представил свои выводы на конференции по безопасности M3AAWG в Лиссабоне. «Это лучшее устройство для клонирования магнитной полосы из когда-либо существовавших. Этот злоумышленник говорит, что вам нужно купить не менее 10 телефонов, и они доставят их вам по воздуху».

В одном рекламном ролике показаны стопки молочных ящиков, набитых телефонами для продажи. При более внимательном рассмотрении видно, что на каждом телефоне есть рукописная пометка, которая обычно ссылается на дату добавления его мобильных кошельков, количество кошельков на устройстве и инициалы продавца.

На изображении из Telegram-канала популярного китайского продавца наборов для взлома изображены 10 мобильных телефонов, выставленных на продажу, на каждом из которых установлено от 4 до 6 цифровых кошельков из разных финансовых учреждений Великобритании.

Меррилл сообщил, что одним из распространенных способов, с помощью которых преступные группировки в Китае обналичивают деньги с помощью украденных мобильных кошельков, является создание поддельных предприятий электронной коммерции на Stripe или Zelle и проведение транзакций через эти организации — часто на суммы от 100 до 500 долларов США.

Меррилл сказал, что когда эти фишинговые группы впервые начали работать всерьез два года назад, они ждали от 60 до 90 дней, прежде чем продать телефоны или использовать их для мошенничества. Но в наши дни этот период ожидания скорее составляет всего семь-десять дней, сказал он.

«Когда они впервые установили это, актеры были очень терпеливы», — сказал он. «Сейчас они ждут всего 10 дней, прежде чем [кошельки] сильно и быстро ударят».

ПРИЗРАЧНЫЙ КРАН

Преступники также могут обналичивать мобильные кошельки, получая настоящие POS-терминалы и используя функцию «нажми и плати» на телефоне за телефоном. Но они также предлагают более передовую технологию мобильного мошенничества: Меррилл обнаружил, что по крайней мере одна из китайских фишинговых групп продает приложение Android под названием «ZNFC», которое может передавать действительную транзакцию NFC в любую точку мира. Пользователь просто подносит свой телефон к местному платежному терминалу, который принимает Apple или Google Pay, и приложение передает транзакцию NFC через Интернет с телефона в Китае.«Программное обеспечение может работать из любой точки мира», — сказал Меррилл. «Эти ребята предоставляют программное обеспечение за 500 долларов в месяц, и оно может передавать как платежи по нажатию с поддержкой NFC, так и любой цифровой кошелек. У них даже есть круглосуточная поддержка».

Рост популярности мобильного программного обеспечения с так называемым «призрачным касанием» был впервые зафиксирован в ноябре 2024 года экспертами по безопасности ThreatFabric. Энди Чендлер, коммерческий директор компании, заявил, что с тех пор их исследователи выявили ряд преступных групп из разных регионов мира, пристрастившихся к этой схеме.

Чендлер сказал, что к ним относятся организованные преступные группировки в Европе, которые используют аналогичные атаки на мобильные кошельки и NFC, чтобы выманивать деньги из банкоматов, предназначенных для работы со смартфонами.

«Никто об этом не говорит, но сейчас мы видим десять разных методологий, использующих один и тот же modus operandi, и ни одна из них не делает это одинаково», — сказал Чендлер. «Это гораздо больше, чем банки готовы сказать».

В статье, опубликованной в ежедневной сингапурской газете The Straits Times в ноябре 2024 года, сообщалось, что власти арестовали трех иностранцев, которых завербовали в их родных странах через платформы социальных сетей и которым предоставили приложения-призраки, с помощью которых они могли приобретать у розничных торговцев дорогие товары, включая мобильные телефоны, ювелирные изделия и золотые слитки.

«С 4 ноября по меньшей мере 10 жертв, ставших жертвами мошенничества в сфере электронной коммерции, сообщили о несанкционированных транзакциях на общую сумму более 100 000 долларов США по их кредитным картам для покупок таких электронных товаров, как iPhone и зарядные устройства, а также ювелирных изделий в Сингапуре», — пишет The Straits Times, отмечая, что в другом случае с похожим образом действий полиция арестовала мужчину и женщину из Малайзии 8 ноября.

Три человека обвиняются в использовании программного обеспечения Ghost Tap в магазине электроники в Сингапуре. Изображение: The Straits Times.

СЛОЖНЫЕ МЕТОДЫ ФИШИНГА

По словам Меррилла, фишинговые страницы, выдающие себя за USPS и различных операторов платных дорог, работают на основе нескольких инноваций, призванных максимально эффективно извлекать данные жертвы.Например, потенциальная жертва smishing может ввести свою личную и финансовую информацию, но затем решить, что все это мошенничество, прежде чем фактически отправить данные. В этом случае все, что вводится в поля данных на странице фишинга, будет зафиксировано в режиме реального времени, независимо от того, нажимает ли посетитель кнопку «отправить».

Меррилл сказал, что людям, которые отправляют данные платежных карт на эти фишинговые сайты, часто говорят, что их карта не может быть обработана, и настоятельно просят использовать другую карту. Этот метод, сказал он, иногда позволяет фишерам украсть более одного мобильного кошелька на одну жертву.

Многие фишинговые сайты раскрывают данные жертв, сохраняя украденную информацию непосредственно на фишинговом домене. Но Меррилл сказал, что эти китайские фишинговые наборы будут пересылать все данные жертв в внутреннюю базу данных, которой управляют поставщики фишинговых наборов. Таким образом, даже если сайты-смишинги будут закрыты из-за мошенничества, украденные данные по-прежнему будут в безопасности.

Еще одним важным нововведением является использование массово созданных учетных записей пользователей Apple и Google, через которые эти фишеры рассылают свои спам-сообщения. Одна из китайских фишинговых групп разместила на своих каналах продаж Telegram изображения, показывающие, как эти роботизированные учетные записи Apple и Google загружаются на телефоны Apple и Google и располагаются рядом друг с другом в обширной многоярусной стойке, которая находится прямо перед оператором фишинговой службы.

Пепельница говорит: Ты всю ночь занимался фишингом.

Другими словами, сайты smishing работают под управлением реальных операторов-людей, пока отправляются новые сообщения. Меррилл сказал, что преступники, по-видимому, отправляют только несколько десятков сообщений за раз, вероятно, потому, что завершение мошенничества требует ручной работы операторов-людей в Китае. В конце концов, большинство одноразовых кодов, используемых для предоставления мобильных кошельков, обычно действуют только в течение нескольких минут, прежде чем их срок действия истекает.

Примечательно, что ни один из фишинговых сайтов, выдающих себя за операторов платной связи или почтовые службы, не будет загружаться в обычном веб-браузере; они будут отображаться только в том случае, если определят, что посетитель заходит с мобильного устройства.

«Одна из причин, по которой они хотят, чтобы вы были на мобильном устройстве, заключается в том, что они хотят, чтобы вы были на том же устройстве, которое получит одноразовый код», — сказал Меррилл. «Они также хотят свести к минимуму вероятность того, что вы уйдете. И если они хотят получить эту мобильную токенизацию и забрать ваш одноразовый код, им нужен живой оператор».

Меррилл обнаружил, что китайские фишинговые наборы включают еще одно новшество, которое упрощает для клиентов превращение украденных данных карты в мобильный кошелек: они программно берут данные карты, предоставленные жертвой фишинга, и преобразуют их в цифровое изображение реальной платежной карты, которое соответствует финансовому учреждению этой жертвы. Таким образом, попытка зарегистрировать украденную карту в Apple Pay, например, становится такой же простой, как сканирование поддельного изображения карты с помощью iPhone.

Реклама из Telegram-канала китайской группы SMS-фишинга, показывающая, как сервис преобразует данные украденной карты в изображение украденной карты.

«Телефон недостаточно умен, чтобы понять, настоящая это карта или просто изображение», — сказал Меррилл. «Поэтому он сканирует карту в Apple Pay, который говорит: «Хорошо, нам нужно подтвердить, что вы являетесь владельцем карты, отправив одноразовый код».

ПРИБЫЛЬ

Насколько прибыльны эти мобильные фишинговые наборы? Лучшим предположением на данный момент являются данные, собранные другими исследователями безопасности, которые отслеживали этих продвинутых китайских поставщиков фишинга.В августе 2023 года охранная фирма Resecurity обнаружила уязвимость на платформе одного популярного китайского поставщика фишинговых наборов, которая раскрывала личные и финансовые данные жертв фишинга. Resecurity окрестила группу Smishing Triad и обнаружила, что банда собрала 108 044 платежных карт в 31 фишинговом домене (3485 карт на домен).

В августе 2024 года исследователь безопасности Грант Смит выступил с докладом на конференции по безопасности DEFCON о том, как отследить Smishing Triad после того, как мошенники, подделывая Почтовую службу США, обманули его жену. Смит сказал, что, выявив другую уязвимость в фишинговом наборе банды, он смог увидеть, что люди вводили 438 669 уникальных кредитных карт в 1133 фишинговых доменах (387 карт на домен).

На основании своего исследования Меррилл сказал, что разумно ожидать от $100 до $500 потерь на каждой карте, которая превращается в мобильный кошелек. Меррилл сказал, что они наблюдали около 33 000 уникальных доменов, связанных с этими китайскими группами smishing в течение года между публикацией исследования Resecurity и докладом Смита на DEFCON.

Если принять среднее число карт на домен в 1935 и консервативный прогноз потерь в размере 250 долларов США на карту, то за год общая сумма мошеннических платежей составит около 15 миллиардов долларов США.

Меррилл не стал сообщать, обнаружил ли он дополнительные уязвимости безопасности в каких-либо фишинговых наборах, продаваемых китайскими группами, отметив, что фишеры быстро устранили уязвимости, о которых Resecurity и Смит публично рассказали.

ОТВЕТНАЯ БОРЬБА

Внедрение бесконтактных платежей в США началось после начала пандемии коронавируса, и многие финансовые учреждения в США стремились упростить для клиентов привязку платежных карт к мобильным кошелькам. Таким образом, требование аутентификации для этого по умолчанию заключалось в отправке клиенту одноразового кода по SMS.Эксперты говорят, что постоянная зависимость от одноразовых кодов для подключения мобильных кошельков способствовала возникновению этой новой волны кардинга. KrebsOnSecurity взял интервью у руководителя службы безопасности крупного европейского финансового учреждения, который говорил на условиях анонимности, поскольку не был уполномочен общаться с прессой.

По словам эксперта, задержка между фишинговым кражей данных карт жертв и их последующим использованием в мошеннических целях заставила многие финансовые учреждения столкнуться с трудностями при установлении причин своих потерь.

«Это одна из причин, по которой отрасль в целом оказалась застигнута врасплох», — сказал эксперт. «Многие спрашивают, как это возможно теперь, когда мы токенизировали процесс открытого текста. Мы никогда не видели такого объема отправки и ответов, как у этих фишеров».

Чтобы повысить безопасность предоставления цифровых кошельков, некоторые банки в Европе и Азии требуют, чтобы клиенты входили в мобильное приложение банка, прежде чем они смогут привязать цифровой кошелек к своему устройству.

Для устранения угрозы фантомного касания может потребоваться обновление бесконтактных платежных терминалов для лучшего определения транзакций NFC, которые передаются с другого устройства. Однако эксперты говорят, что нереалистично ожидать, что ритейлеры будут стремиться заменить существующие платежные терминалы до того, как истечет их ожидаемый срок службы.

И, конечно, Apple и Google также должны играть более важную роль, учитывая, что их аккаунты создаются в массовом порядке и используются для рассылки этих смишинговых сообщений. Обе компании могли бы легко определить, на каком из их устройств внезапно появилось 7-10 различных мобильных кошельков, добавленных от 7-10 разных людей по всему миру. Они также могли бы рекомендовать финансовым учреждениям использовать более безопасные методы аутентификации для предоставления мобильных кошельков.

Ни Apple, ни Google не ответили на просьбы прокомментировать эту историю.

(с) Источник