Была замечена новая продолжающаяся кампания вредоносного ПО, распространяющая три разных крадущих программы, такие как CryptBot, LummaC2 и Rhadamanthys, размещенные в доменах кэша сети доставки контента (CDN) как минимум с февраля 2024 года.

Компания Cisco Talos с умеренной уверенностью приписала эту активность субъекту угрозы, отслеживаемому как CoralRaider, предположительно группе вьетнамского происхождения, которая была выявлена ранее в этом месяце.

Эта оценка основана на "нескольких совпадениях в тактике, методах и процедурах (TTP) кампании Rotbot CoralRaider, включая начальный вектор атаки с использованием файла быстрого доступа Windows, промежуточного дешифратора PowerShell и сценариев загрузки полезной нагрузки, метода FoDHelper, используемого для обхода контроля доступа пользователей (UAC) на компьютере-жертве", - говорится в сообщении компании.

Цели кампании охватывают различные бизнес-вертикали в разных географических регионах, включая США, Нигерию, Пакистан, Эквадор, Германию, Египет, Великобританию, Польшу, Филиппины, Норвегию, Японию, Сирию и Турцию.

Цепочки атак включают пользователей, загружающих файлы, маскирующиеся под файлы фильмов, через веб-браузер, что повышает вероятность крупномасштабной атаки.

"В рамках этой кампании этот субъект угрозы использует кэш сети доставки контента (CDN) для хранения вредоносных файлов на своем периферийном узле сети, избегая задержки запроса", - сказали исследователи Talos Джоуи Чен, Четан Рагхупрасад и Алекс Каркинс. "Злоумышленник использует кэш CDN в качестве сервера загрузки, чтобы обмануть защитников сети".

Предполагается, что первоначальным направлением доступа к скачиваемым файлам являются фишинговые электронные письма, использующие их в качестве канала для распространения заминированных ссылок, указывающих на ZIP-архивы, содержащие файл быстрого доступа Windows (LNK).

Файл shortcut, в свою очередь, запускает скрипт PowerShell для извлечения полезной нагрузки HTML-приложения следующего этапа (HTA), размещенной в кэше CDN, который впоследствии запускает код Javascript для запуска встроенного загрузчика PowerShell, который предпринимает шаги, чтобы остаться незамеченным, и в конечном итоге загружает и запускает одну из трех вредоносных программ stealer.

Модульный скрипт загрузки PowerShell предназначен для обхода контроля доступа пользователей (UAC) на компьютере жертвы с использованием известной техники под названием FodHelper, которая также использовалась вьетнамскими злоумышленниками, связанными с другим злоумышленником, известным как NodeStealer, который способен красть данные Facebook account.

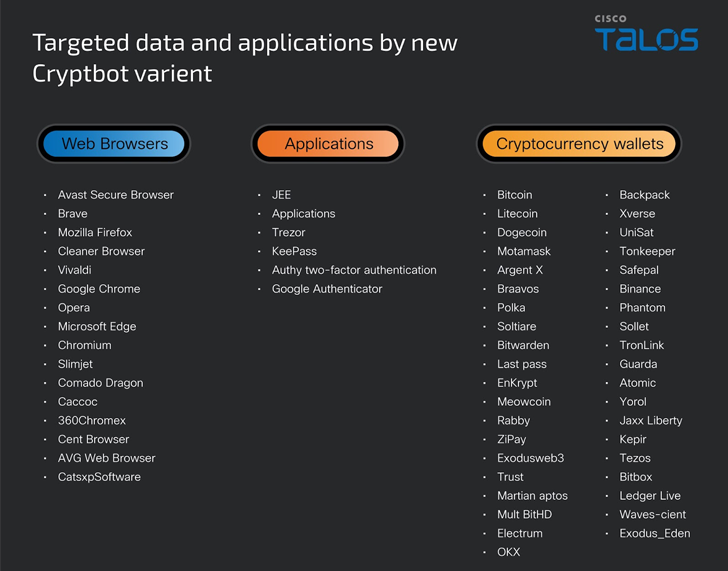

Вредоносная программа stealer, независимо от того, что она использует, захватывает информацию жертв, такую как системные данные и данные браузера, учетные данные, криптовалютные кошельки и финансовую информацию.

Что примечательно в кампании, так это то, что в ней используется обновленная версия CryptBot, которая включает новые методы антианализа, а также захватывает базы данных приложений password manager и информацию приложений authenticator.