Загрузчик вредоносного ПО, известный как PikaBot, распространяется в рамках рекламной кампании, нацеленной на пользователей, которые ищут законное программное обеспечение, такое как AnyDesk.

"PikaBot ранее распространялся только через кампании malspam, аналогичные QakBot, и стал одной из предпочтительных полезных нагрузок для злоумышленника, известного как TA577", - сказал Жером Сегура из Malwarebytes.

Семейство вредоносных программ, впервые появившихся в начале 2023 года, состоит из загрузчика и основного модуля, который позволяет ему работать как бэкдор, а также распространять другие полезные программы.

Это позволяет субъектам угрозы получать несанкционированный удаленный доступ к скомпрометированным системам и передавать команды с командно-контрольного сервера (C2), начиная от произвольного шелл-кода, DLL или исполняемых файлов и заканчивая другими вредоносными инструментами, такими как Cobalt Strike.

Одним из участников угроз, использующих PikaBot в своих атаках, является TA577, активный участник киберпреступлений, который в прошлом поставлял QakBot, IcedID, SystemBC, SmokeLoader, Ursnif и Cobalt Strike.

В прошлом месяце выяснилось, что PikaBot, наряду с DarkGate, распространяется через кампании malspam, зеркальные кампаниям QakBot. "Заражение Pikabot привело к забастовке Cobalt 207.246.99[.]159: 443 с использованием masterunis[.]net в качестве своего домена", - сообщило недавно подразделение Palo Alto Networks 42.

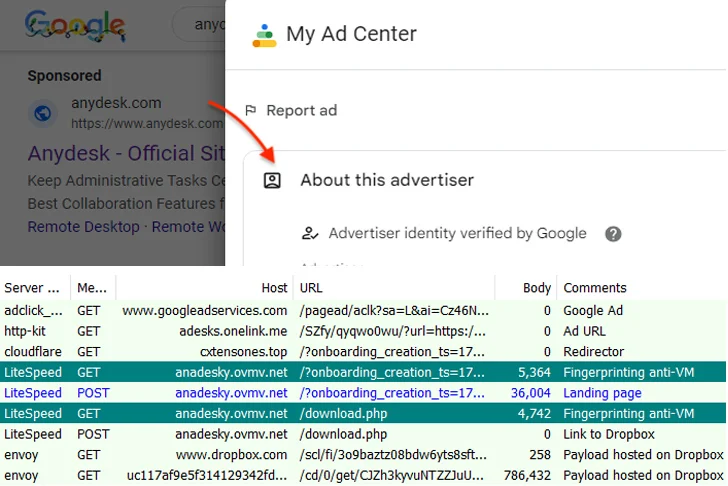

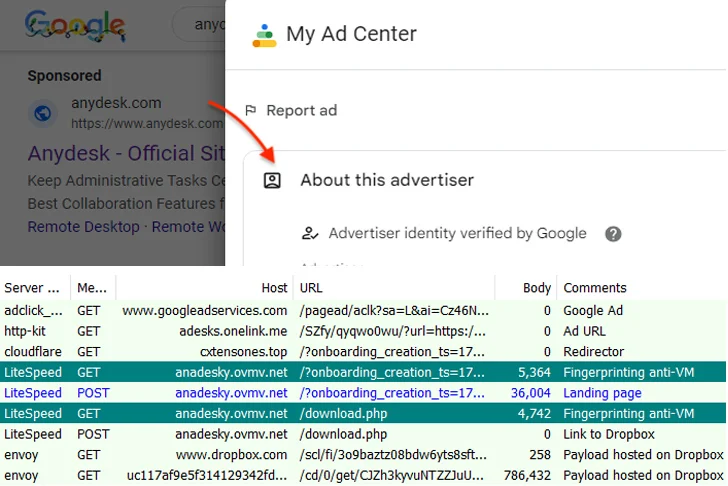

Последним исходным переносчиком заражения является вредоносная реклама Google для AnyDesk, которая при нажатии жертвой со страницы результатов поиска перенаправляется на поддельный веб-сайт с именем anadesky.ovmv[.]net, указывающий на вредоносный установщик MSI, размещенный в Dropbox.

Стоит отметить, что перенаправление на поддельный веб-сайт происходит только после снятия отпечатка пальца с запроса, и только если он исходит не с виртуальной машины.

"Злоумышленники обходят проверки безопасности Google, используя URL-адрес отслеживания через законную маркетинговую платформу для перенаправления на свой пользовательский домен за Cloudflare", - объяснил Сегура. "На данном этапе на следующий шаг пересылаются только чистые IP-адреса".

Интересно, что второй раунд снятия отпечатков пальцев происходит, когда жертва нажимает на кнопку загрузки на веб-сайте, вероятно, в дополнительной попытке убедиться, что он недоступен в виртуальной среде.

Malwarebytes заявила, что атаки напоминают ранее выявленные цепочки вредоносной рекламы, используемые для распространения другого вредоносного ПО-загрузчика, известного как FakeBat (он же EugenLoader).

"Это особенно интересно, потому что указывает на общий процесс, используемый различными участниками угрозы", - сказал Сегура. "Возможно, это что-то вроде "вредоносной рекламы как услуги", когда реклама Google и страницы-приманки предоставляются распространителям вредоносного ПО".

Это раскрытие произошло после того, как компания по кибербезопасности заявила, что обнаружила всплеск вредоносной рекламы при поиске в Google популярных программ, таких как Zoom, Advanced IP Scanner и WinSCP, которые доставляли ранее невиданный загрузчик под названием HiroshimaNukes, а также FakeBat.

"Он использует несколько методов для обхода обнаружения, от загрузки на стороне DLL до очень больших полезных нагрузок", - сказал Сегура. "Ее цель - удаление дополнительных вредоносных программ, как правило, крадущих данные".

Рост вредоносной рекламы свидетельствует о том, как браузерные атаки действуют как каналы для проникновения в целевые сети. Сюда также входит новая платформа расширений Google Chrome под кодовым названием ParaSiteSnatcher, которая позволяет субъектам угрозы "отслеживать, манипулировать и извлекать высокочувствительную информацию из нескольких источников".

Специально разработанное для компрометации пользователей в Латинской Америке, расширение rogue примечательно использованием API браузера Chrome для перехвата и эксфильтрации всех POST-запросов, содержащих конфиденциальную учетную и финансовую информацию. Он загружается через загрузчик VBScript, размещенный в Dropbox и Google Cloud, и устанавливается в зараженную систему.

"После установки расширение проявляется с помощью расширенных разрешений, предоставляемых расширением Chrome, позволяя ему манипулировать веб-сессиями, веб-запросами и отслеживать взаимодействия пользователей на нескольких вкладках с помощью Chrome tabs API", - заявили в Trend Micro в прошлом месяце.

"Вредоносное ПО включает в себя различные компоненты, облегчающие его работу, скрипты контента, которые позволяют внедрять вредоносный код на веб-страницы, отслеживать вкладки Chrome и перехватывать ввод данных пользователем и обмен данными с веб-браузером".

"PikaBot ранее распространялся только через кампании malspam, аналогичные QakBot, и стал одной из предпочтительных полезных нагрузок для злоумышленника, известного как TA577", - сказал Жером Сегура из Malwarebytes.

Семейство вредоносных программ, впервые появившихся в начале 2023 года, состоит из загрузчика и основного модуля, который позволяет ему работать как бэкдор, а также распространять другие полезные программы.

Это позволяет субъектам угрозы получать несанкционированный удаленный доступ к скомпрометированным системам и передавать команды с командно-контрольного сервера (C2), начиная от произвольного шелл-кода, DLL или исполняемых файлов и заканчивая другими вредоносными инструментами, такими как Cobalt Strike.

Одним из участников угроз, использующих PikaBot в своих атаках, является TA577, активный участник киберпреступлений, который в прошлом поставлял QakBot, IcedID, SystemBC, SmokeLoader, Ursnif и Cobalt Strike.

В прошлом месяце выяснилось, что PikaBot, наряду с DarkGate, распространяется через кампании malspam, зеркальные кампаниям QakBot. "Заражение Pikabot привело к забастовке Cobalt 207.246.99[.]159: 443 с использованием masterunis[.]net в качестве своего домена", - сообщило недавно подразделение Palo Alto Networks 42.

Последним исходным переносчиком заражения является вредоносная реклама Google для AnyDesk, которая при нажатии жертвой со страницы результатов поиска перенаправляется на поддельный веб-сайт с именем anadesky.ovmv[.]net, указывающий на вредоносный установщик MSI, размещенный в Dropbox.

Стоит отметить, что перенаправление на поддельный веб-сайт происходит только после снятия отпечатка пальца с запроса, и только если он исходит не с виртуальной машины.

"Злоумышленники обходят проверки безопасности Google, используя URL-адрес отслеживания через законную маркетинговую платформу для перенаправления на свой пользовательский домен за Cloudflare", - объяснил Сегура. "На данном этапе на следующий шаг пересылаются только чистые IP-адреса".

Интересно, что второй раунд снятия отпечатков пальцев происходит, когда жертва нажимает на кнопку загрузки на веб-сайте, вероятно, в дополнительной попытке убедиться, что он недоступен в виртуальной среде.

Malwarebytes заявила, что атаки напоминают ранее выявленные цепочки вредоносной рекламы, используемые для распространения другого вредоносного ПО-загрузчика, известного как FakeBat (он же EugenLoader).

"Это особенно интересно, потому что указывает на общий процесс, используемый различными участниками угрозы", - сказал Сегура. "Возможно, это что-то вроде "вредоносной рекламы как услуги", когда реклама Google и страницы-приманки предоставляются распространителям вредоносного ПО".

Это раскрытие произошло после того, как компания по кибербезопасности заявила, что обнаружила всплеск вредоносной рекламы при поиске в Google популярных программ, таких как Zoom, Advanced IP Scanner и WinSCP, которые доставляли ранее невиданный загрузчик под названием HiroshimaNukes, а также FakeBat.

"Он использует несколько методов для обхода обнаружения, от загрузки на стороне DLL до очень больших полезных нагрузок", - сказал Сегура. "Ее цель - удаление дополнительных вредоносных программ, как правило, крадущих данные".

Рост вредоносной рекламы свидетельствует о том, как браузерные атаки действуют как каналы для проникновения в целевые сети. Сюда также входит новая платформа расширений Google Chrome под кодовым названием ParaSiteSnatcher, которая позволяет субъектам угрозы "отслеживать, манипулировать и извлекать высокочувствительную информацию из нескольких источников".

Специально разработанное для компрометации пользователей в Латинской Америке, расширение rogue примечательно использованием API браузера Chrome для перехвата и эксфильтрации всех POST-запросов, содержащих конфиденциальную учетную и финансовую информацию. Он загружается через загрузчик VBScript, размещенный в Dropbox и Google Cloud, и устанавливается в зараженную систему.

"После установки расширение проявляется с помощью расширенных разрешений, предоставляемых расширением Chrome, позволяя ему манипулировать веб-сессиями, веб-запросами и отслеживать взаимодействия пользователей на нескольких вкладках с помощью Chrome tabs API", - заявили в Trend Micro в прошлом месяце.

"Вредоносное ПО включает в себя различные компоненты, облегчающие его работу, скрипты контента, которые позволяют внедрять вредоносный код на веб-страницы, отслеживать вкладки Chrome и перехватывать ввод данных пользователем и обмен данными с веб-браузером".