Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Была замечена более новая версия загрузчика вредоносного ПО под названием Hijack Loader, включающая обновленный набор методов антианализа, чтобы оставаться незамеченной.

"Эти усовершенствования направлены на повышение скрытности вредоносного ПО, благодаря чему оно остается незамеченным в течение более длительных периодов времени", - сказал в техническом отчете исследователь Zscaler ThreatLabZ Мухаммед Ирфан из VA.

"Hijack Loader теперь включает модули для добавления исключения для антивируса Windows Defender, обхода контроля учетных записей пользователей (UAC), обхода встроенного перехвата API, который часто используется программами безопасности для обнаружения, и использует блокировку процессов".

Hijack Loader, также называемый IDAT Loader, является загрузчиком вредоносного ПО, который был впервые задокументирован компанией по кибербезопасности в сентябре 2023 года. За прошедшие месяцы инструмент использовался в качестве канала для доставки различных семейств вредоносных программ.

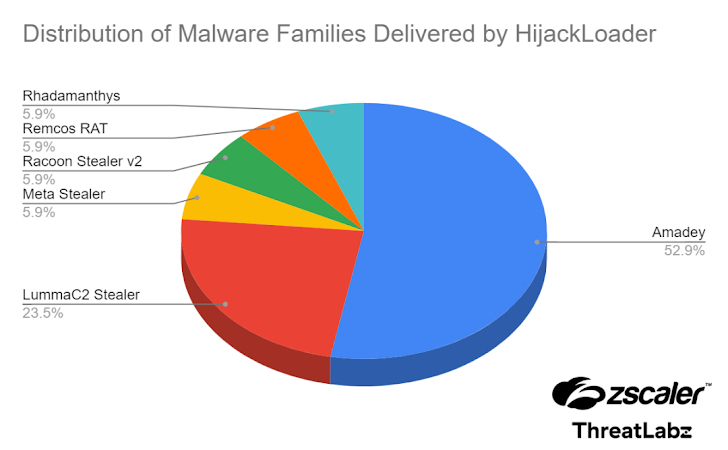

К ней относятся Amadey, Lumma Stealer (он же LummaC2), Meta Stealer, Racoon Stealer V2, Remcos RAT и Rhadamanthys.

Что отличает последнюю версию, так это тот факт, что она расшифровывает и анализирует PNG-изображение для загрузки полезной нагрузки следующего этапа - метода, который был впервые подробно описан Morphisec в связи с кампанией, нацеленной на украинские организации, базирующиеся в Финляндии.

Загрузчик, согласно Zscaler, оснащен первой ступенью, которая отвечает за извлечение и запуск второй ступени из изображения PNG, которое либо встроено в него, либо загружается отдельно в зависимости от конфигурации вредоносного ПО.

"Основная цель второго этапа - внедрить основной инструментальный модуль", - объяснил Ирфан. "Для повышения скрытности на втором этапе загрузчика используется больше методов антианализа с использованием нескольких модулей".

Артефакты Hijack Loader, обнаруженные в дикой природе в марте и апреле 2024 года, также включают целых семь новых модулей, помогающих создавать новые процессы, выполнять обход UAC и добавлять исключение из антивируса Windows Defender с помощью команды PowerShell.

Скрытность вредоносного ПО усиливается использованием техники Heaven's Gate для обхода перехватов пользовательского режима, как ранее раскрыто CrowdStrike в феврале 2024 года.

"Amadey было наиболее часто поставляемым семейством HijackLoader", - сказал Ирфан. "Загрузка второго этапа включает использование встроенного изображения PNG или изображения PNG, загруженного из Интернета. Кроме того, в HijackLoader были интегрированы новые модули, расширяющие его возможности и делающие его еще более надежным."

Разработка происходит на фоне кампаний по распространению различных семейств вредоносных программ, таких как DarkGate, FakeBat (он же EugenLoader), GuLoader посредством вредоносной рекламы и фишинговых атак.

Оно также появилось после появления программы для кражи информации под названием TesseractStealer, распространяемой ViperSoftX и использующей механизм оптического распознавания символов (OCR) Tesseract с открытым исходным кодом для извлечения текста из файлов изображений.

"Вредоносное ПО фокусируется на определенных данных, связанных с учетными данными и информацией криптовалютного кошелька", - сказали в Symantec, принадлежащей Broadcom. "Помимо TesseractStealer, было замечено, что некоторые из недавних запусков ViperSoftX также сбрасывают другую полезную нагрузку из семейства вредоносных программ Quasar RAT".

"Эти усовершенствования направлены на повышение скрытности вредоносного ПО, благодаря чему оно остается незамеченным в течение более длительных периодов времени", - сказал в техническом отчете исследователь Zscaler ThreatLabZ Мухаммед Ирфан из VA.

"Hijack Loader теперь включает модули для добавления исключения для антивируса Windows Defender, обхода контроля учетных записей пользователей (UAC), обхода встроенного перехвата API, который часто используется программами безопасности для обнаружения, и использует блокировку процессов".

Hijack Loader, также называемый IDAT Loader, является загрузчиком вредоносного ПО, который был впервые задокументирован компанией по кибербезопасности в сентябре 2023 года. За прошедшие месяцы инструмент использовался в качестве канала для доставки различных семейств вредоносных программ.

К ней относятся Amadey, Lumma Stealer (он же LummaC2), Meta Stealer, Racoon Stealer V2, Remcos RAT и Rhadamanthys.

Что отличает последнюю версию, так это тот факт, что она расшифровывает и анализирует PNG-изображение для загрузки полезной нагрузки следующего этапа - метода, который был впервые подробно описан Morphisec в связи с кампанией, нацеленной на украинские организации, базирующиеся в Финляндии.

Загрузчик, согласно Zscaler, оснащен первой ступенью, которая отвечает за извлечение и запуск второй ступени из изображения PNG, которое либо встроено в него, либо загружается отдельно в зависимости от конфигурации вредоносного ПО.

"Основная цель второго этапа - внедрить основной инструментальный модуль", - объяснил Ирфан. "Для повышения скрытности на втором этапе загрузчика используется больше методов антианализа с использованием нескольких модулей".

Артефакты Hijack Loader, обнаруженные в дикой природе в марте и апреле 2024 года, также включают целых семь новых модулей, помогающих создавать новые процессы, выполнять обход UAC и добавлять исключение из антивируса Windows Defender с помощью команды PowerShell.

Скрытность вредоносного ПО усиливается использованием техники Heaven's Gate для обхода перехватов пользовательского режима, как ранее раскрыто CrowdStrike в феврале 2024 года.

"Amadey было наиболее часто поставляемым семейством HijackLoader", - сказал Ирфан. "Загрузка второго этапа включает использование встроенного изображения PNG или изображения PNG, загруженного из Интернета. Кроме того, в HijackLoader были интегрированы новые модули, расширяющие его возможности и делающие его еще более надежным."

Разработка происходит на фоне кампаний по распространению различных семейств вредоносных программ, таких как DarkGate, FakeBat (он же EugenLoader), GuLoader посредством вредоносной рекламы и фишинговых атак.

Оно также появилось после появления программы для кражи информации под названием TesseractStealer, распространяемой ViperSoftX и использующей механизм оптического распознавания символов (OCR) Tesseract с открытым исходным кодом для извлечения текста из файлов изображений.

"Вредоносное ПО фокусируется на определенных данных, связанных с учетными данными и информацией криптовалютного кошелька", - сказали в Symantec, принадлежащей Broadcom. "Помимо TesseractStealer, было замечено, что некоторые из недавних запусков ViperSoftX также сбрасывают другую полезную нагрузку из семейства вредоносных программ Quasar RAT".