Содержание статьи

Что такое атака с усилением DNS

Амплификация DNS - это распределенная атака типа «отказ в обслуживании» (DDoS), при которой злоумышленник использует уязвимости в серверах системы доменных имен (DNS), чтобы превратить изначально небольшие запросы в гораздо более крупные полезные данные, которые используются для остановки серверов жертвы.

Усиление DNS - это тип отражающей атаки, которая манипулирует общедоступными системами доменных имен, заставляя их наводнять цель большим количеством пакетов UDP. Используя различные методы усиления, злоумышленники могут «раздувать» размер этих UDP-пакетов, делая атаку настолько мощной, что она может вывести из строя даже самую надежную интернет-инфраструктуру.

Описание атаки

Усиление DNS, как и другие атаки с усилением, является типом атаки с отражением. В этом случае отражение достигается путем получения ответа от преобразователей DNS на поддельный IP-адрес.

Во время атаки с усилением DNS злоумышленник отправляет DNS-запрос с поддельным IP-адресом (адрес жертвы) на открытый DNS-преобразователь, предлагая ему ответить на этот адрес с ответом DNS. При рассылке множества поддельных запросов и одновременном ответе нескольких распознавателей DNS сеть жертвы может быть легко перегружена огромным количеством ответов DNS.

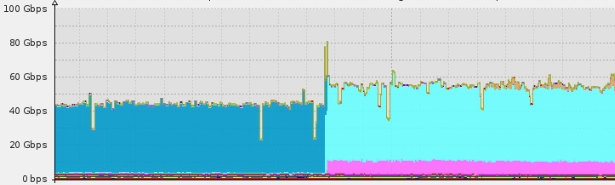

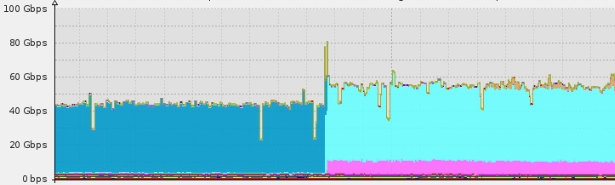

Imperva смягчает атаку с усилением DNS, достигая максимальной скорости ~ 100 Гбит / с.

Атаки отражения даже более опасны при усилении. «Усиление» означает получение ответа сервера, непропорционального исходному отправленному пакетному запросу.

Чтобы усилить DNS-атаку, каждый DNS-запрос может быть отправлен с использованием расширения протокола DNS EDNS0, которое позволяет использовать большие DNS-сообщения, или с помощью криптографической функции расширения безопасности DNS (DNSSEC) для увеличения размера сообщения. Также можно использовать поддельные запросы типа «ANY», которые возвращают всю известную информацию о зоне DNS в одном запросе.

С помощью этих и других методов сообщение запроса DNS размером около 60 байтов может быть настроено для вызова ответного сообщения размером более 4000 байтов на целевой сервер, что приводит к коэффициенту усиления 70:1. Это заметно увеличивает объем трафика, который получает целевой сервер, и ускоряет скорость истощения ресурсов сервера.

Более того, атаки с усилением DNS обычно ретранслируют DNS-запросы через одну или несколько ботнетов, что резко увеличивает объем трафика, направляемого на целевой сервер или серверы, и значительно затрудняет отслеживание личности злоумышленника.

Метод смягчения

Распространенные способы предотвращения или смягчения воздействия атак с усилением DNS включают усиление безопасности DNS-сервера, блокировку определенных DNS-серверов или всех открытых рекурсивных серверов ретрансляции, а также ограничение скорости.

Однако эти методы не устраняют источники атак, не уменьшают нагрузку на сети и не переключаются между серверами имен и открытыми рекурсивными серверами. Кроме того, блокирование всего трафика от открытых рекурсивных серверов может помешать законным попыткам связи DNS. Например, некоторые организации поддерживают открытые рекурсивные серверы, чтобы мобильные сотрудники могли разрешать запросы с «доверенного» сервера имен. Блокирование трафика с этих серверов может затруднить их доступ.

Решение для защиты от DDoS-атак использует технологию Anycast для балансировки атакующей нагрузки в своей глобальной сети мощных серверов очистки, где трафик проходит процесс Deep Packet Inspection (DIP), который фильтрует вредоносный DDoS-трафик.

Эта услуга обеспечивает избыточное выделение ресурсов по требованию и практически неограниченную масштабируемость, чтобы справиться даже с самыми крупными объемными атаками. Более того, защита Imperva от DDoS-атак может быть мгновенно развернута поверх любой сетевой инфраструктуры с помощью объявления BGP, что делает Imperva получателем всего входящего трафика.

После развертывания позиция прокси-сервера Imperva гарантирует, что трафик DDoS фильтруется за пределами сети клиента, в то время как весь чистый трафик перенаправляется к его конечному пункту назначения через безопасный туннель GRE.

- Что такое атака с усилением DNS

- Описание атаки

- Метод смягчения

Что такое атака с усилением DNS

Амплификация DNS - это распределенная атака типа «отказ в обслуживании» (DDoS), при которой злоумышленник использует уязвимости в серверах системы доменных имен (DNS), чтобы превратить изначально небольшие запросы в гораздо более крупные полезные данные, которые используются для остановки серверов жертвы.

Усиление DNS - это тип отражающей атаки, которая манипулирует общедоступными системами доменных имен, заставляя их наводнять цель большим количеством пакетов UDP. Используя различные методы усиления, злоумышленники могут «раздувать» размер этих UDP-пакетов, делая атаку настолько мощной, что она может вывести из строя даже самую надежную интернет-инфраструктуру.

Описание атаки

Усиление DNS, как и другие атаки с усилением, является типом атаки с отражением. В этом случае отражение достигается путем получения ответа от преобразователей DNS на поддельный IP-адрес.

Во время атаки с усилением DNS злоумышленник отправляет DNS-запрос с поддельным IP-адресом (адрес жертвы) на открытый DNS-преобразователь, предлагая ему ответить на этот адрес с ответом DNS. При рассылке множества поддельных запросов и одновременном ответе нескольких распознавателей DNS сеть жертвы может быть легко перегружена огромным количеством ответов DNS.

Imperva смягчает атаку с усилением DNS, достигая максимальной скорости ~ 100 Гбит / с.

Атаки отражения даже более опасны при усилении. «Усиление» означает получение ответа сервера, непропорционального исходному отправленному пакетному запросу.

Чтобы усилить DNS-атаку, каждый DNS-запрос может быть отправлен с использованием расширения протокола DNS EDNS0, которое позволяет использовать большие DNS-сообщения, или с помощью криптографической функции расширения безопасности DNS (DNSSEC) для увеличения размера сообщения. Также можно использовать поддельные запросы типа «ANY», которые возвращают всю известную информацию о зоне DNS в одном запросе.

С помощью этих и других методов сообщение запроса DNS размером около 60 байтов может быть настроено для вызова ответного сообщения размером более 4000 байтов на целевой сервер, что приводит к коэффициенту усиления 70:1. Это заметно увеличивает объем трафика, который получает целевой сервер, и ускоряет скорость истощения ресурсов сервера.

Более того, атаки с усилением DNS обычно ретранслируют DNS-запросы через одну или несколько ботнетов, что резко увеличивает объем трафика, направляемого на целевой сервер или серверы, и значительно затрудняет отслеживание личности злоумышленника.

Метод смягчения

Распространенные способы предотвращения или смягчения воздействия атак с усилением DNS включают усиление безопасности DNS-сервера, блокировку определенных DNS-серверов или всех открытых рекурсивных серверов ретрансляции, а также ограничение скорости.

Однако эти методы не устраняют источники атак, не уменьшают нагрузку на сети и не переключаются между серверами имен и открытыми рекурсивными серверами. Кроме того, блокирование всего трафика от открытых рекурсивных серверов может помешать законным попыткам связи DNS. Например, некоторые организации поддерживают открытые рекурсивные серверы, чтобы мобильные сотрудники могли разрешать запросы с «доверенного» сервера имен. Блокирование трафика с этих серверов может затруднить их доступ.

Решение для защиты от DDoS-атак использует технологию Anycast для балансировки атакующей нагрузки в своей глобальной сети мощных серверов очистки, где трафик проходит процесс Deep Packet Inspection (DIP), который фильтрует вредоносный DDoS-трафик.

Эта услуга обеспечивает избыточное выделение ресурсов по требованию и практически неограниченную масштабируемость, чтобы справиться даже с самыми крупными объемными атаками. Более того, защита Imperva от DDoS-атак может быть мгновенно развернута поверх любой сетевой инфраструктуры с помощью объявления BGP, что делает Imperva получателем всего входящего трафика.

После развертывания позиция прокси-сервера Imperva гарантирует, что трафик DDoS фильтруется за пределами сети клиента, в то время как весь чистый трафик перенаправляется к его конечному пункту назначения через безопасный туннель GRE.