Содержание статьи

Что такое атака усиления NTP

Усиление NTP - это тип распределенной атаки типа «отказ в обслуживании» (DDoS), при которой злоумышленник использует общедоступные серверы протокола сетевого времени (NTP), чтобы перегрузить целевой трафик с помощью протокола пользовательских дейтаграмм (UDP).

Протокол сетевого времени (NTP) - один из старейших сетевых протоколов, который используется компьютерами, подключенными к Интернету, для синхронизации своих часов. Помимо тактовой синхронизации, более старые версии NTP поддерживают службу мониторинга, которая позволяет администраторам запрашивать данный сервер NTP для подсчета трафика. Эта команда, называемая «monlist», отправляет запрашивающей стороне список последних 600 хостов, подключенных к запрашиваемому серверу.

В самом базовом типе атаки с усилением NTP злоумышленник неоднократно отправляет запрос «получить monlist» на сервер NTP, подменяя IP-адрес запрашивающего сервера на IP-адрес сервера-жертвы. Сервер NTP отвечает, отправляя список на поддельный IP-адрес.

Этот ответ значительно больше, чем запрос, увеличивает объем трафика, направляемого на целевой сервер, и в конечном итоге приводит к ухудшению качества обслуживания законных запросов.

Описание атаки

Усиление NTP - это, по сути, тип атаки с отражением. Атаки отражения включают в себя получение ответа от сервера на поддельный IP-адрес. Злоумышленник отправляет пакет с поддельным IP-адресом (жертвы), и сервер отвечает на этот адрес.

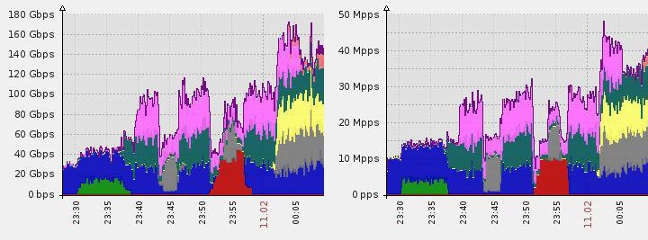

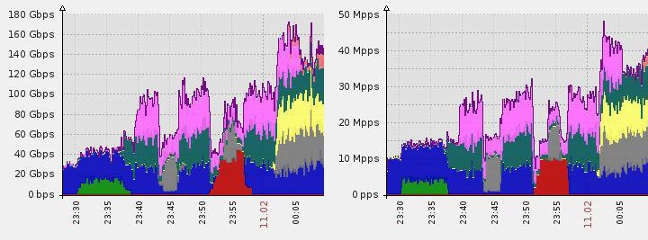

Imperva защищает от атаки с усилением NTP: 180 Гбит / с и 50 миллионов пакетов в секунду.

Атаки отражения опасны. Но они еще более опасны при усилении. «Усиление» в этом контексте относится к вызову ответа сервера, который непропорционален отправленному запросу исходного пакета. В случае усиления NTP это относится к размеру «моносписка», а не к размеру исходного пакета.

В типичном усилении DNS отношение размера запроса к размеру ответа составляет 70:1. Это означает, что злоумышленник, который контролирует 1 машину со скоростью 1 Гбит / с, может эффективно направить 70 Гбит / с трафика на целевой сервер.

При атаке с усилением NTP соотношение запросов и ответов составляет от 20:1 до 200:1 или более. Это означает, что любой злоумышленник, который получает список открытых серверов NTP (например, с помощью такого инструмента, как Metasploit или данные из проекта Open NTP), может легко создать разрушительную DDoS-атаку большого объема с высокой пропускной способностью.

Методы смягчения

Как и в случае со многими другими DDoS-угрозами, смягчение атак с усилением NTP является сложной задачей, поскольку ответы от серверов NTP являются якобы законным трафиком с допустимых серверов.

Более того, огромный объем DDoS-трафика может легко сокрушить даже самую устойчивую сетевую инфраструктуру. В результате смягчение последствий достигается за счет комбинации избыточного выделения ресурсов и фильтрации трафика.

Imperva защищает от объемных DDoS- угроз, используя свою глобальную сеть очистки, которая масштабируется по запросу для поглощения и отражения DDoS-угроз со скоростью нескольких 10 Гбит / с, включая атаки с усилением NTP.

Позиция прокси Imperva гарантирует, что трафик DDoS фильтруется за пределами сети клиента, где он не может причинить никакого вреда своей цели.

- Что такое атака усиления NTP

- Описание атаки

- Методы смягчения

Что такое атака усиления NTP

Усиление NTP - это тип распределенной атаки типа «отказ в обслуживании» (DDoS), при которой злоумышленник использует общедоступные серверы протокола сетевого времени (NTP), чтобы перегрузить целевой трафик с помощью протокола пользовательских дейтаграмм (UDP).

Протокол сетевого времени (NTP) - один из старейших сетевых протоколов, который используется компьютерами, подключенными к Интернету, для синхронизации своих часов. Помимо тактовой синхронизации, более старые версии NTP поддерживают службу мониторинга, которая позволяет администраторам запрашивать данный сервер NTP для подсчета трафика. Эта команда, называемая «monlist», отправляет запрашивающей стороне список последних 600 хостов, подключенных к запрашиваемому серверу.

В самом базовом типе атаки с усилением NTP злоумышленник неоднократно отправляет запрос «получить monlist» на сервер NTP, подменяя IP-адрес запрашивающего сервера на IP-адрес сервера-жертвы. Сервер NTP отвечает, отправляя список на поддельный IP-адрес.

Этот ответ значительно больше, чем запрос, увеличивает объем трафика, направляемого на целевой сервер, и в конечном итоге приводит к ухудшению качества обслуживания законных запросов.

Описание атаки

Усиление NTP - это, по сути, тип атаки с отражением. Атаки отражения включают в себя получение ответа от сервера на поддельный IP-адрес. Злоумышленник отправляет пакет с поддельным IP-адресом (жертвы), и сервер отвечает на этот адрес.

Imperva защищает от атаки с усилением NTP: 180 Гбит / с и 50 миллионов пакетов в секунду.

Атаки отражения опасны. Но они еще более опасны при усилении. «Усиление» в этом контексте относится к вызову ответа сервера, который непропорционален отправленному запросу исходного пакета. В случае усиления NTP это относится к размеру «моносписка», а не к размеру исходного пакета.

В типичном усилении DNS отношение размера запроса к размеру ответа составляет 70:1. Это означает, что злоумышленник, который контролирует 1 машину со скоростью 1 Гбит / с, может эффективно направить 70 Гбит / с трафика на целевой сервер.

При атаке с усилением NTP соотношение запросов и ответов составляет от 20:1 до 200:1 или более. Это означает, что любой злоумышленник, который получает список открытых серверов NTP (например, с помощью такого инструмента, как Metasploit или данные из проекта Open NTP), может легко создать разрушительную DDoS-атаку большого объема с высокой пропускной способностью.

Методы смягчения

Как и в случае со многими другими DDoS-угрозами, смягчение атак с усилением NTP является сложной задачей, поскольку ответы от серверов NTP являются якобы законным трафиком с допустимых серверов.

Более того, огромный объем DDoS-трафика может легко сокрушить даже самую устойчивую сетевую инфраструктуру. В результате смягчение последствий достигается за счет комбинации избыточного выделения ресурсов и фильтрации трафика.

Imperva защищает от объемных DDoS- угроз, используя свою глобальную сеть очистки, которая масштабируется по запросу для поглощения и отражения DDoS-угроз со скоростью нескольких 10 Гбит / с, включая атаки с усилением NTP.

Позиция прокси Imperva гарантирует, что трафик DDoS фильтруется за пределами сети клиента, где он не может причинить никакого вреда своей цели.