Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,280

- Points

- 113

Что такое UDP-флуд-атака

«UDP-флуд» - это тип атаки типа «отказ в обслуживании» (DoS), при которой злоумышленник перегружает случайные порты на целевом хосте IP-пакетами, содержащими дейтаграммы UDP.

Принимающий хост проверяет приложения, связанные с этими дейтаграммами, и, не обнаружив ни одного, отправляет обратно пакет «Назначение недоступно». По мере того, как все больше и больше пакетов UDP получают и отвечают, система становится перегруженной и не отвечает на запросы других клиентов.

В рамках атаки UDP-флуд злоумышленник может также подделать IP-адрес пакетов, как для того, чтобы убедиться, что возвращаемые пакеты ICMP не достигают своего хоста, так и для анонимности атаки. Существует ряд коммерчески доступных программных пакетов, которые можно использовать для выполнения атаки UDP-потоком (например, UDP Unicorn).

Описание атаки

Протокол пользовательских дейтаграмм (UDP) - это сетевой протокол без установления соединения и без сеанса. Поскольку для трафика UDP не требуется трехстороннее рукопожатие, как у TCP, он работает с меньшими накладными расходами и идеально подходит для трафика, который не нужно проверять и перепроверять, такого как чат или VoIP.

Однако эти же свойства также делают UDP более уязвимым для злоупотреблений. В отсутствие начального квитирования для установления действительного соединения большой объем трафика «с максимальной эффективностью» может быть отправлен по каналам UDP на любой хост без встроенной защиты, ограничивающей скорость UDP-лавинной рассылки DoS. Это означает, что атаки UDP-флуда не только высокоэффективны, но и могут быть выполнены с помощью относительно небольшого количества ресурсов.

Некоторые атаки UDP-флуда могут принимать форму атак с усилением DNS, также называемых «атаками с использованием алфавитного супа». UDP не определяет конкретные форматы пакетов, и, таким образом, злоумышленники могут создавать большие пакеты (иногда более 8 КБ), заполнять их ненужным текстом или числами (отсюда и «алфавитный суп») и отправлять их атакуемому хосту.

Когда атакованный хост получает заполненные мусором UDP-пакеты на заданный порт, он проверяет, прослушивает ли приложение этот порт, связанный с содержимым пакета. Когда он видит, что никакое связанное приложение не прослушивает, он отвечает пакетом ICMP Destination Unreachable.

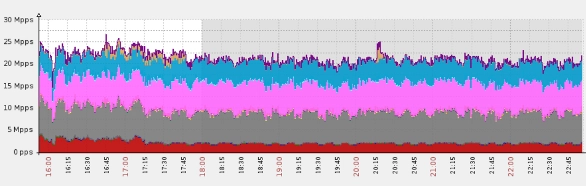

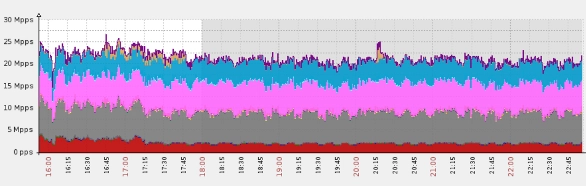

Imperva предотвращает массовый поток UDP (DNS), достигающий более 25 миллионов пакетов в секунду.

Следует отметить, что как усиленные, так и не усиленные UDP-флуды могут исходить от кластеров ботнетов различного размера. Использование нескольких машин классифицирует эту атаку как угрозу распределенного отказа в обслуживании (DDoS) . Цель такой атаки - обойти брандмауэры и другие компоненты более устойчивой сетевой инфраструктуры.

Методы смягчения

На самом базовом уровне большинство операционных систем пытаются смягчить атаки UDP-флуда, ограничивая скорость ответов ICMP. Однако такая неизбирательная фильтрация повлияет на законный трафик.

Традиционно метод смягчения последствий UDP также полагался на брандмауэры, которые отфильтровывали или блокировали вредоносные пакеты UDP. Тем не менее, такие методы сейчас становятся неактуальными, поскольку современные массовые атаки могут просто перекрыть брандмауэры, которые не рассчитаны на избыточное выделение ресурсов.

Защита от DDoS-атак использует технологию Anycast для балансировки атакующей нагрузки в своей глобальной сети мощных серверов очистки, где она проходит процесс Deep Packet Inspection (DIP).

Используя проприетарное программное обеспечение для очистки, специально разработанное для обработки встроенного трафика, Incapsula идентифицирует и отфильтровывает вредоносные пакеты DDoS на основе комбинации таких факторов, как репутация IP, аномальные атрибуты и подозрительное поведение.

Обработка выполняется на периферии и с нулевой задержкой, что позволяет только чистому трафику достигать исходного сервера.

«UDP-флуд» - это тип атаки типа «отказ в обслуживании» (DoS), при которой злоумышленник перегружает случайные порты на целевом хосте IP-пакетами, содержащими дейтаграммы UDP.

Принимающий хост проверяет приложения, связанные с этими дейтаграммами, и, не обнаружив ни одного, отправляет обратно пакет «Назначение недоступно». По мере того, как все больше и больше пакетов UDP получают и отвечают, система становится перегруженной и не отвечает на запросы других клиентов.

В рамках атаки UDP-флуд злоумышленник может также подделать IP-адрес пакетов, как для того, чтобы убедиться, что возвращаемые пакеты ICMP не достигают своего хоста, так и для анонимности атаки. Существует ряд коммерчески доступных программных пакетов, которые можно использовать для выполнения атаки UDP-потоком (например, UDP Unicorn).

Описание атаки

Протокол пользовательских дейтаграмм (UDP) - это сетевой протокол без установления соединения и без сеанса. Поскольку для трафика UDP не требуется трехстороннее рукопожатие, как у TCP, он работает с меньшими накладными расходами и идеально подходит для трафика, который не нужно проверять и перепроверять, такого как чат или VoIP.

Однако эти же свойства также делают UDP более уязвимым для злоупотреблений. В отсутствие начального квитирования для установления действительного соединения большой объем трафика «с максимальной эффективностью» может быть отправлен по каналам UDP на любой хост без встроенной защиты, ограничивающей скорость UDP-лавинной рассылки DoS. Это означает, что атаки UDP-флуда не только высокоэффективны, но и могут быть выполнены с помощью относительно небольшого количества ресурсов.

Некоторые атаки UDP-флуда могут принимать форму атак с усилением DNS, также называемых «атаками с использованием алфавитного супа». UDP не определяет конкретные форматы пакетов, и, таким образом, злоумышленники могут создавать большие пакеты (иногда более 8 КБ), заполнять их ненужным текстом или числами (отсюда и «алфавитный суп») и отправлять их атакуемому хосту.

Когда атакованный хост получает заполненные мусором UDP-пакеты на заданный порт, он проверяет, прослушивает ли приложение этот порт, связанный с содержимым пакета. Когда он видит, что никакое связанное приложение не прослушивает, он отвечает пакетом ICMP Destination Unreachable.

Imperva предотвращает массовый поток UDP (DNS), достигающий более 25 миллионов пакетов в секунду.

Следует отметить, что как усиленные, так и не усиленные UDP-флуды могут исходить от кластеров ботнетов различного размера. Использование нескольких машин классифицирует эту атаку как угрозу распределенного отказа в обслуживании (DDoS) . Цель такой атаки - обойти брандмауэры и другие компоненты более устойчивой сетевой инфраструктуры.

Методы смягчения

На самом базовом уровне большинство операционных систем пытаются смягчить атаки UDP-флуда, ограничивая скорость ответов ICMP. Однако такая неизбирательная фильтрация повлияет на законный трафик.

Традиционно метод смягчения последствий UDP также полагался на брандмауэры, которые отфильтровывали или блокировали вредоносные пакеты UDP. Тем не менее, такие методы сейчас становятся неактуальными, поскольку современные массовые атаки могут просто перекрыть брандмауэры, которые не рассчитаны на избыточное выделение ресурсов.

Защита от DDoS-атак использует технологию Anycast для балансировки атакующей нагрузки в своей глобальной сети мощных серверов очистки, где она проходит процесс Deep Packet Inspection (DIP).

Используя проприетарное программное обеспечение для очистки, специально разработанное для обработки встроенного трафика, Incapsula идентифицирует и отфильтровывает вредоносные пакеты DDoS на основе комбинации таких факторов, как репутация IP, аномальные атрибуты и подозрительное поведение.

Обработка выполняется на периферии и с нулевой задержкой, что позволяет только чистому трафику достигать исходного сервера.