Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Стартапы и масштабируемые компании часто ориентируются на облачные технологии и редко располагают обширными унаследованными локальными средами. Аналогичным образом, учитывая гибкость, которую обеспечивают облачные среды, средний рынок преимущественно работает в гибридном режиме, частично в облаке, но с некоторыми готовыми активами.

Несмотря на то, что цены и ограничения, предлагаемые при использовании облачной инфраструктуры, несколько изменились, облако по-прежнему остается предпочтительным поставщиком услуг для большинства малых и средних предприятий.

В результате внешние поверхности атаки становятся все более сложными и распределенными, и, следовательно, их труднее отслеживать и обеспечивать безопасность. Эта расширенная поверхность атаки предоставляет хакерам множество "слепых зон" и пробелов для использования. Команды безопасности находятся в тени, реагируя, часто слишком медленно, на изменения в своем собственном поле атаки, поскольку команды инженеров постоянно совершенствуются и выкладывают в Интернет новые системы, сервисы и данные.

Это усугубляется тем фактом, что ландшафт угроз постоянно меняется. Каждый месяц обнаруживаются тысячи новых уязвимостей, включая уязвимости, которые позволяют злоумышленнику получить полный контроль над системами, которые должны быть подключены к Интернету и предназначены для поддержки групп безопасности или обеспечения безопасных подключений (возьмем недавно появившиеся уязвимости Citrix и Ivanti). Как вы можете реагировать на новую критическую уязвимость, которой пользуются банды программ-вымогателей, если вы даже не знаете, использует ли ваша организация эту технологию и предоставляет ли она доступ в Интернет?

Одна из причин, по которой команды безопасности испытывают трудности, заключается в том, что процессы реагируют, а знания о поверхности атаки организации хранятся разрозненно в головах тех людей, которые запускают эти облачные системы. Команды безопасности полагаются на множество решений, которые генерируют огромное количество фрагментированных данных, которые трудно понять, расставить приоритеты и предпринять действия. Именно здесь управление уязвимостью является продолжением управления поверхностью внешней атаки.

Что такое управление рисками в кибербезопасности?

По мере того, как среды развиваются и становятся более сложными, меняются и инструменты и методы, необходимые для их защиты. Управление рисками направлено на снижение этой сложности, предоставляя вам видимость всех точек на поверхности атаки, которые злоумышленник может использовать для проникновения в вашу организацию и, в конечном итоге, создания риска для бизнеса.

Управление воздействием направлено на предоставление списка приоритетных воздействий с указанием контекста для каждого, чтобы вы могли принять обоснованное решение о том, с чем бороться в первую очередь и как это сделать, чтобы снизить бизнес-риски.

Управление доступом также может помочь повысить видимость всей поверхности атаки, включая ресурсы данных, такие как репозитории кода, такие как GitHub и GitLab, чтобы вы могли более точно находить возможности для злоумышленника и отключать их до того, как они создадут слишком большой риск для вашего бизнеса.

Это означает, что вы можете лучше понимать риски, с которыми сталкиваетесь, и расставлять приоритеты для атак, которые не просто более вероятны, но и более серьезны. В то время, когда службы безопасности перегружены данными – в 2022 году было опубликовано более 25 000 уязвимостей, и мы увидели, что в 2023 году их число увеличилось до более чем 26 500, – становится необходимым иметь четкое представление о том, на чем сосредоточить свое время и усилия.

Управление экспозицией против управления поверхностью атаки

Хотя оба преследуют одну и ту же цель, между ними есть важные различия. Управление поверхностью внешней атаки (ASM) - это непрерывный процесс обнаружения и идентификации активов, которые могут быть замечены злоумышленником в Интернете, показывающий, где существуют пробелы в безопасности, где они могут быть использованы для выполнения атаки и где защита достаточно сильна, чтобы отразить атаку. Если вы можете отсканировать его с помощью сканирования уязвимостей, то, как правило, это относится к управлению поверхностью атаки.

Управление экспозицией делает еще один шаг вперед, включая активы данных, идентификаторы пользователей и конфигурацию облачной учетной записи, что помогает вам понять, насколько вы подвержены риску, и при необходимости снизить его.

Здесь поверхность атаки включает любой из используемых вами SaaS-продуктов. Если один из них будет скомпрометирован или одна из ваших учетных записей в вашем SaaS-провайдере будет скомпрометирована, у них будет информация, которая может быть использована для облегчения других атак. Поэтому об этом не следует забывать при оценке рисков для бизнеса.

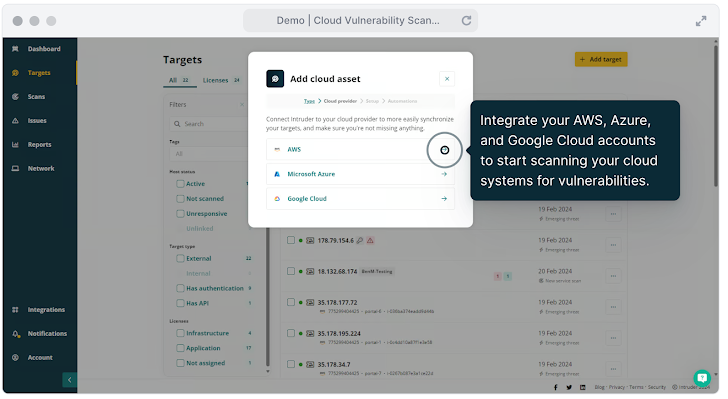

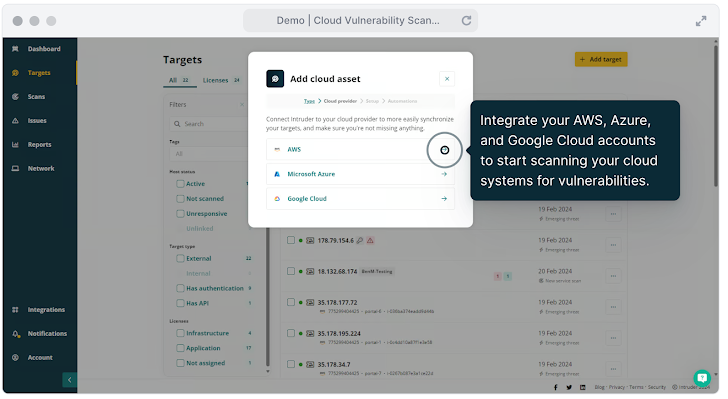

Визуализируйте и минимизируйте свою экспозицию с помощью Intruder

Помните, что говорилось о том, что большую поверхность атаки труднее защитить? Вы можете сократить свои возможности, постоянно отслеживая изменения с помощью автоматизированного инструмента управления уязвимостями, такого как Intruder. Получите полный контроль над управлением уязвимостями, чтобы:

Intruder постоянно отслеживает и автоматически сканирует ваши среды по мере появления новых уязвимостей

Клиенты Premium и Vanguard также могут улучшить управление экспозицией с помощью поиска ошибок, при котором тестировщики Intruder ищут слабые места и воздействия, которые могут пропустить автоматические сканеры. Начните с 14-дневной бесплатной пробной версии уже сегодня.

Несмотря на то, что цены и ограничения, предлагаемые при использовании облачной инфраструктуры, несколько изменились, облако по-прежнему остается предпочтительным поставщиком услуг для большинства малых и средних предприятий.

В результате внешние поверхности атаки становятся все более сложными и распределенными, и, следовательно, их труднее отслеживать и обеспечивать безопасность. Эта расширенная поверхность атаки предоставляет хакерам множество "слепых зон" и пробелов для использования. Команды безопасности находятся в тени, реагируя, часто слишком медленно, на изменения в своем собственном поле атаки, поскольку команды инженеров постоянно совершенствуются и выкладывают в Интернет новые системы, сервисы и данные.

Это усугубляется тем фактом, что ландшафт угроз постоянно меняется. Каждый месяц обнаруживаются тысячи новых уязвимостей, включая уязвимости, которые позволяют злоумышленнику получить полный контроль над системами, которые должны быть подключены к Интернету и предназначены для поддержки групп безопасности или обеспечения безопасных подключений (возьмем недавно появившиеся уязвимости Citrix и Ivanti). Как вы можете реагировать на новую критическую уязвимость, которой пользуются банды программ-вымогателей, если вы даже не знаете, использует ли ваша организация эту технологию и предоставляет ли она доступ в Интернет?

Одна из причин, по которой команды безопасности испытывают трудности, заключается в том, что процессы реагируют, а знания о поверхности атаки организации хранятся разрозненно в головах тех людей, которые запускают эти облачные системы. Команды безопасности полагаются на множество решений, которые генерируют огромное количество фрагментированных данных, которые трудно понять, расставить приоритеты и предпринять действия. Именно здесь управление уязвимостью является продолжением управления поверхностью внешней атаки.

Что такое управление рисками в кибербезопасности?

По мере того, как среды развиваются и становятся более сложными, меняются и инструменты и методы, необходимые для их защиты. Управление рисками направлено на снижение этой сложности, предоставляя вам видимость всех точек на поверхности атаки, которые злоумышленник может использовать для проникновения в вашу организацию и, в конечном итоге, создания риска для бизнеса.

Управление воздействием направлено на предоставление списка приоритетных воздействий с указанием контекста для каждого, чтобы вы могли принять обоснованное решение о том, с чем бороться в первую очередь и как это сделать, чтобы снизить бизнес-риски.

"К 2026 году у организаций, внедряющих программу непрерывного управления экспозицией, вероятность нарушений будет в три раза ниже" (Gartner)

Управление доступом также может помочь повысить видимость всей поверхности атаки, включая ресурсы данных, такие как репозитории кода, такие как GitHub и GitLab, чтобы вы могли более точно находить возможности для злоумышленника и отключать их до того, как они создадут слишком большой риск для вашего бизнеса.

Это означает, что вы можете лучше понимать риски, с которыми сталкиваетесь, и расставлять приоритеты для атак, которые не просто более вероятны, но и более серьезны. В то время, когда службы безопасности перегружены данными – в 2022 году было опубликовано более 25 000 уязвимостей, и мы увидели, что в 2023 году их число увеличилось до более чем 26 500, – становится необходимым иметь четкое представление о том, на чем сосредоточить свое время и усилия.

Управление экспозицией против управления поверхностью атаки

Хотя оба преследуют одну и ту же цель, между ними есть важные различия. Управление поверхностью внешней атаки (ASM) - это непрерывный процесс обнаружения и идентификации активов, которые могут быть замечены злоумышленником в Интернете, показывающий, где существуют пробелы в безопасности, где они могут быть использованы для выполнения атаки и где защита достаточно сильна, чтобы отразить атаку. Если вы можете отсканировать его с помощью сканирования уязвимостей, то, как правило, это относится к управлению поверхностью атаки.

Управление экспозицией делает еще один шаг вперед, включая активы данных, идентификаторы пользователей и конфигурацию облачной учетной записи, что помогает вам понять, насколько вы подвержены риску, и при необходимости снизить его.

Здесь поверхность атаки включает любой из используемых вами SaaS-продуктов. Если один из них будет скомпрометирован или одна из ваших учетных записей в вашем SaaS-провайдере будет скомпрометирована, у них будет информация, которая может быть использована для облегчения других атак. Поэтому об этом не следует забывать при оценке рисков для бизнеса.

Визуализируйте и минимизируйте свою экспозицию с помощью Intruder

Помните, что говорилось о том, что большую поверхность атаки труднее защитить? Вы можете сократить свои возможности, постоянно отслеживая изменения с помощью автоматизированного инструмента управления уязвимостями, такого как Intruder. Получите полный контроль над управлением уязвимостями, чтобы:

- Обнаружение ресурсов: когда новые облачные сервисы развернуты и доступны в Интернете, Intruder запускает сканирование для поиска любых уязвимостей, чтобы вы могли быстрее их устранить

- Знайте, что доступно: получите полную видимость периметра вашей сети, отслеживайте активные и не отвечающие цели, идентифицируйте изменения, отслеживайте истекающие сертификаты и просматривайте любые порты, службы или протоколы, которые не должны быть доступны в Интернете

- Обнаруживайте больше: Злоумышленник использует несколько сканеров для выявления уязвимостей и уязвимостей на вашей поверхности атаки, обеспечивая вам максимальную видимость

- Сосредоточьтесь на важных проблемах: расставьте приоритеты результатов в зависимости от контекста, чтобы вы могли сосредоточиться на наиболее насущных проблемах, не тратя время на разбор шума.

Intruder постоянно отслеживает и автоматически сканирует ваши среды по мере появления новых уязвимостей

Клиенты Premium и Vanguard также могут улучшить управление экспозицией с помощью поиска ошибок, при котором тестировщики Intruder ищут слабые места и воздействия, которые могут пропустить автоматические сканеры. Начните с 14-дневной бесплатной пробной версии уже сегодня.