Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,280

- Points

- 113

Содержание статьи

Что такое управление уязвимостями

Уязвимости - уязвимые места в коде приложения - используются для облегчения атак, которые , среди прочего , могут привести к краже данных, внедрению вредоносного ПО и захвату сервера.

Управление уязвимостями - это процесс искоренения и устранения этих слабых мест до того, как ими будут злоупотреблять. Обычно это достигается следующими способами:

Ограничения сканеров уязвимостей

Сканирование уязвимостей включает использование программного или аппаратного сканера для обнаружения уязвимых мест в вашем коде, которые могут быть использованы известными векторами атак. Уязвимые места обычно возникают из-за неподтвержденного кода, допускающего недопустимые вводы.

Сканирование включает периодические тесты на проникновение и проверку кода для выявления слабых мест в вашем приложении с последующим обновлением кода для удаления уязвимостей. После этого код повторно проверяется, чтобы убедиться, что уязвимости устранены. Этот цикл проверки и модификации кода следует проводить после обновлений кода и при обнаружении новых векторов атак, которые могут поставить под угрозу ваше приложение.

В целом, сканирование уязвимостей связано с несколькими операционными проблемами. Во-первых, постоянно появляются новые уязвимости, что делает сканирование частым и ресурсоемким процессом. Более того, полная дезинфекция кода достигается редко, поскольку основной код обычно находится в постоянном состоянии изменения. Это помимо того, что невозможно предсказать все сценарии атак.

Наконец, сканирование уязвимостей не может помочь в быстром реагировании на недавно обнаруженные угрозы (нулевого дня). Это очень важно, поскольку большинство эксплойтов происходит вскоре после публикации новых уязвимостей. Время реакции на такие угрозы становится ключевым компонентом любой стратегии управления уязвимостями, которая не может быть устранена с помощью длительного цикла проверки и очистки кода.

Управление исправлениями

Исправление недавно обнаруженных уязвимостей зависит от третьей стороны (обычно создателя программного обеспечения) для разработки и тестирования исправлений для своего программного обеспечения. За установку исправлений несут ответственность ваша группа безопасности и DevOps.

Как и в случае со сканированием уязвимостей, ахиллесовой пятой управления исправлениями является отсутствие реакции.

Обычно задержки при установке исправлений возникают в результате:

Как показывает практика, чем дольше длится процесс исправления, тем больше вероятность того, что уязвимость уже была использована. Часто к моменту развертывания патча уже слишком поздно. Хотя установка исправлений всегда считается лучшей практикой, именно поэтому они никогда не должны быть единственным / основным компонентом любой стратегии управления уязвимостями.

Проверка / дезинфекция ввода

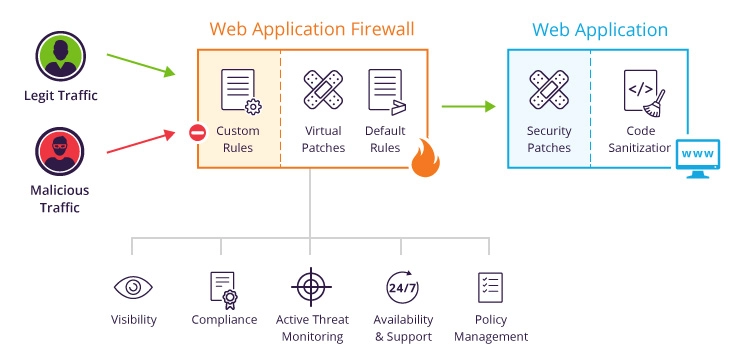

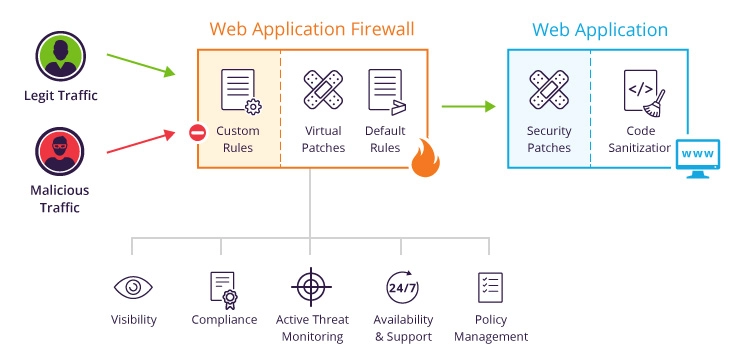

Управление уязвимостями с помощью брандмауэра веб-приложений.

Проверка / дезинфекция входных данных - это процесс развертывания брандмауэра веб-приложений (WAF) на границе вашей сети. Здесь он может просматривать весь входящий трафик вашего приложения, отфильтровывая вредоносные входные данные, нацеленные на уязвимости безопасности.

Проверка входных данных эффективно решает проблемы сканирования уязвимостей и управления исправлениями по следующим причинам:

- Что такое управление уязвимостями

- Ограничения сканеров уязвимостей

- Управление исправлениями

- Проверка / дезинфекция ввода

Что такое управление уязвимостями

Уязвимости - уязвимые места в коде приложения - используются для облегчения атак, которые , среди прочего , могут привести к краже данных, внедрению вредоносного ПО и захвату сервера.

Управление уязвимостями - это процесс искоренения и устранения этих слабых мест до того, как ими будут злоупотреблять. Обычно это достигается следующими способами:

- Сканирование уязвимостей - попытка дезинфекции среды кода посредством периодического тестирования на проникновение (проникновение) и проверки кода, обычно выполняемая после внесения обновлений в ваше приложение.

- Управление исправлениями - развертывание предоставленных поставщиком исправлений для недавно обнаруженных (например, уязвимостей нулевого дня) в стороннем программном обеспечении, используемом вашим приложением.

- Проверка / дезинфекция входных данных - фильтрация и проверка входящего трафика с помощью брандмауэра веб-приложений (WAF). Это блокирует атаки до того, как они смогут использовать уязвимости, и заменяет полную очистку кода вашего приложения.

Ограничения сканеров уязвимостей

Сканирование уязвимостей включает использование программного или аппаратного сканера для обнаружения уязвимых мест в вашем коде, которые могут быть использованы известными векторами атак. Уязвимые места обычно возникают из-за неподтвержденного кода, допускающего недопустимые вводы.

Сканирование включает периодические тесты на проникновение и проверку кода для выявления слабых мест в вашем приложении с последующим обновлением кода для удаления уязвимостей. После этого код повторно проверяется, чтобы убедиться, что уязвимости устранены. Этот цикл проверки и модификации кода следует проводить после обновлений кода и при обнаружении новых векторов атак, которые могут поставить под угрозу ваше приложение.

В целом, сканирование уязвимостей связано с несколькими операционными проблемами. Во-первых, постоянно появляются новые уязвимости, что делает сканирование частым и ресурсоемким процессом. Более того, полная дезинфекция кода достигается редко, поскольку основной код обычно находится в постоянном состоянии изменения. Это помимо того, что невозможно предсказать все сценарии атак.

Наконец, сканирование уязвимостей не может помочь в быстром реагировании на недавно обнаруженные угрозы (нулевого дня). Это очень важно, поскольку большинство эксплойтов происходит вскоре после публикации новых уязвимостей. Время реакции на такие угрозы становится ключевым компонентом любой стратегии управления уязвимостями, которая не может быть устранена с помощью длительного цикла проверки и очистки кода.

Управление исправлениями

Исправление недавно обнаруженных уязвимостей зависит от третьей стороны (обычно создателя программного обеспечения) для разработки и тестирования исправлений для своего программного обеспечения. За установку исправлений несут ответственность ваша группа безопасности и DevOps.

Как и в случае со сканированием уязвимостей, ахиллесовой пятой управления исправлениями является отсутствие реакции.

Обычно задержки при установке исправлений возникают в результате:

- Время, необходимое для того, чтобы уведомление о новой угрозе достигло вашей службы безопасности.

- Способность вашего создателя программного обеспечения разрабатывать и тестировать новые исправления

- Сколько времени потребуется вашей группе безопасности, чтобы применить исправление и протестировать его реализацию

Как показывает практика, чем дольше длится процесс исправления, тем больше вероятность того, что уязвимость уже была использована. Часто к моменту развертывания патча уже слишком поздно. Хотя установка исправлений всегда считается лучшей практикой, именно поэтому они никогда не должны быть единственным / основным компонентом любой стратегии управления уязвимостями.

Проверка / дезинфекция ввода

Управление уязвимостями с помощью брандмауэра веб-приложений.

Проверка / дезинфекция входных данных - это процесс развертывания брандмауэра веб-приложений (WAF) на границе вашей сети. Здесь он может просматривать весь входящий трафик вашего приложения, отфильтровывая вредоносные входные данные, нацеленные на уязвимости безопасности.

Проверка входных данных эффективно решает проблемы сканирования уязвимостей и управления исправлениями по следующим причинам:

- Он не требует обновлений кода.

Процессы сканирования и исправления неэффективны, потому что они полагаются на обновления кода, что приводит к задержкам в чувствительном ко времени процессе. Однако с помощью проверки ввода вы можете легко обновить политику безопасности WAF вместо того, чтобы настраивать код приложения. Это значительно упрощает процесс и позволяет вам реагировать на новые уязвимости в течение нескольких часов, а не дней или недель. Более того, изменение политики безопасности на уровне WAF означает, что вам не нужны обновления кода, которые потенциально могут препятствовать работе вашего приложения. - Им управляет группа экспертов по безопасности

Некоторые поставщики WAF, предлагают вам свое решение в виде управляемой услуги. Это означает, что WAF поддерживается группами преданных делу круглосуточных экспертов по безопасности, которые проводят активные исследования, чтобы защитить службу от новых угроз. Как подписчик, их усилия избавляют вас от необходимости внимательно следить за обновлениями безопасности, предлагая при этом преимущества проведения собственных исследований безопасности - и все это без затрат на сохранение таких специализированных услуг самостоятельно. - Настраиваемые правила безопасности

Правила безопасности по умолчанию в большинстве WAF могут быть настроены для устранения конкретных уязвимостей. Ваши штатные специалисты по безопасности могут использовать их для применения дополнительных политик поверх правил безопасности по умолчанию. Использование настраиваемых политик безопасности позволяет гибко решать конкретные сценарии безопасности, уникальные для вашего приложения, без необходимости вносить какие-либо изменения в код. Это делает процесс значительно более гибким и менее трудоемким. - Виртуальное управление исправлениями

Виртуальное исправление - это процесс развертывания исправления на уровне WAF, которое затем применяется ко всем приложениям, защищенным службой. Хотя это не замена исправлению уязвимостей программного обеспечения, это система раннего реагирования, которая может эффективно снизить непосредственную угрозу. Это дает вашей команде время для тестирования и внедрения исправлений, предоставленных поставщиком, не беспокоясь о том, что злоумышленники воспользуются уязвимостью.