Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Некоторые правительственные сети Украины остаются зараженными вредоносной программой под названием OfflRouter с 2015 года.

Компания Cisco Talos заявила, что ее выводы основаны на анализе более 100 конфиденциальных документов, которые были заражены макровирусом VBA и загружены на платформу сканирования вредоносных программ VirusTotal.

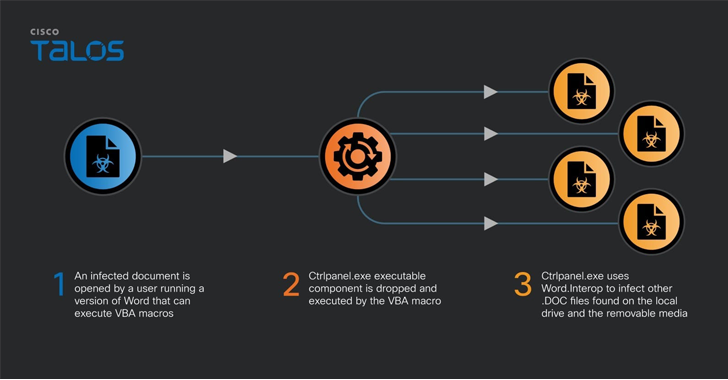

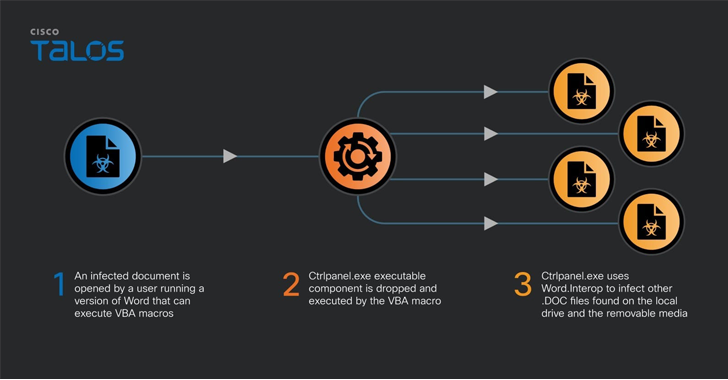

"Документы содержали код VBA для удаления и запуска исполняемого файла с именем "ctrlpanel.exe", - сказал исследователь безопасности Ваня Свайсер. "Вирус по-прежнему активен в Украине и приводит к загрузке потенциально конфиденциальных документов в общедоступные хранилища документов".

Поразительным аспектом OfflRouter является его неспособность распространяться по электронной почте, что требует его распространения другими способами, такими как обмен документами и съемными носителями, включая USB-накопители, содержащие зараженные документы.

Говорят, что этот выбор дизайна, преднамеренный или нет, ограничил распространение OfflRouter в пределах границ Украины и нескольких организаций, таким образом, оставаясь незамеченным почти 10 лет.

В настоящее время неизвестно, кто несет ответственность за вредоносное ПО, и нет никаких указаний на то, что оно было разработано кем-то из Украины.

Кто бы это ни был, его описывают как изобретательного, но неопытного из-за необычного механизма распространения и наличия нескольких ошибок в исходном коде.

Ранее о OfflRouter сообщала Команда MalwareHunterTeam еще в мае 2018 года, а затем Группа реагирования на инциденты компьютерной безопасности в Словакии (CSIRT.SK) в августе 2021 года на веб-сайт Национальной полиции Украины были загружены подробные сведения о зараженных документах.

Принцип работы практически не изменился: в документах Microsoft Word, встроенных в макрос VBA, удаляется исполняемый файл .NET с именем "ctrlpanel.exe", который затем заражает все файлы с помощью .Расширение DOC (не .DOCX) обнаружено в системе и на других съемных носителях с тем же макросом.

"Заражение повторяется по списку документов-кандидатов на заражение и использует инновационный метод проверки маркера заражения документа, чтобы избежать множественных процессов заражения – функция проверяет метаданные создания документа, добавляет время создания и проверяет значение суммы", - сказал Свайсер.

"Если сумма равна нулю, документ считается уже зараженным".

Тем не менее, атака становится успешной только при включении макросов VBA. С июля 2022 года Microsoft по умолчанию блокирует макросы в документах Office, загружаемых из Интернета, что побуждает участников угрозы искать другие пути первоначального доступа.

Еще одной ключевой функцией вредоносного ПО является внесение изменений в реестр Windows, чтобы гарантировать, что исполняемый файл запускается каждый раз при загрузке системы.

"Вирус нацелен только на документы с расширением filename .DOC, расширение по умолчанию для документов OLE2, и он не будет пытаться заразить другие расширения filename", - уточнил Свайсер. "Расширение имени файла документа Word по умолчанию для более поздних версий Word - .DOCX, поэтому в результате будет заражено лишь несколько документов".

Это еще не все. Ctrlpanel.exe также оснащена функцией поиска потенциальных плагинов (с расширением .ORP) присутствуют на съемных дисках и запускают их на компьютере, что подразумевает, что вредоносное ПО ожидает доставки плагинов через USB-накопители или компакт-диски.

Напротив, если плагины уже присутствуют на хостинге, OfflRouter позаботится о их кодировании, скопировав файлы в корневую папку подключенного съемного носителя с расширением имени файла .ORP и манипулирование ими с целью сделать их скрытыми, чтобы они не были видны через проводник при подключении к другому устройству.

Тем не менее, остается неизвестным, является ли исходный вектор документом или исполняемым модулем ctrlpanel.exe.

"Преимущество двухмодульного вируса в том, что он может распространяться как отдельный исполняемый файл или как зараженный документ", - сказал Свайсер.

"Может быть даже выгодно изначально распространяться как исполняемый файл, поскольку модуль может работать автономно и устанавливать ключи реестра, позволяющие выполнять код VBA и изменять форматы сохраненных файлов по умолчанию на .DOC перед заражением документов. Таким образом, заражение может быть немного более скрытным."

Компания Cisco Talos заявила, что ее выводы основаны на анализе более 100 конфиденциальных документов, которые были заражены макровирусом VBA и загружены на платформу сканирования вредоносных программ VirusTotal.

"Документы содержали код VBA для удаления и запуска исполняемого файла с именем "ctrlpanel.exe", - сказал исследователь безопасности Ваня Свайсер. "Вирус по-прежнему активен в Украине и приводит к загрузке потенциально конфиденциальных документов в общедоступные хранилища документов".

Поразительным аспектом OfflRouter является его неспособность распространяться по электронной почте, что требует его распространения другими способами, такими как обмен документами и съемными носителями, включая USB-накопители, содержащие зараженные документы.

Говорят, что этот выбор дизайна, преднамеренный или нет, ограничил распространение OfflRouter в пределах границ Украины и нескольких организаций, таким образом, оставаясь незамеченным почти 10 лет.

В настоящее время неизвестно, кто несет ответственность за вредоносное ПО, и нет никаких указаний на то, что оно было разработано кем-то из Украины.

Кто бы это ни был, его описывают как изобретательного, но неопытного из-за необычного механизма распространения и наличия нескольких ошибок в исходном коде.

Ранее о OfflRouter сообщала Команда MalwareHunterTeam еще в мае 2018 года, а затем Группа реагирования на инциденты компьютерной безопасности в Словакии (CSIRT.SK) в августе 2021 года на веб-сайт Национальной полиции Украины были загружены подробные сведения о зараженных документах.

Принцип работы практически не изменился: в документах Microsoft Word, встроенных в макрос VBA, удаляется исполняемый файл .NET с именем "ctrlpanel.exe", который затем заражает все файлы с помощью .Расширение DOC (не .DOCX) обнаружено в системе и на других съемных носителях с тем же макросом.

"Заражение повторяется по списку документов-кандидатов на заражение и использует инновационный метод проверки маркера заражения документа, чтобы избежать множественных процессов заражения – функция проверяет метаданные создания документа, добавляет время создания и проверяет значение суммы", - сказал Свайсер.

"Если сумма равна нулю, документ считается уже зараженным".

Тем не менее, атака становится успешной только при включении макросов VBA. С июля 2022 года Microsoft по умолчанию блокирует макросы в документах Office, загружаемых из Интернета, что побуждает участников угрозы искать другие пути первоначального доступа.

Еще одной ключевой функцией вредоносного ПО является внесение изменений в реестр Windows, чтобы гарантировать, что исполняемый файл запускается каждый раз при загрузке системы.

"Вирус нацелен только на документы с расширением filename .DOC, расширение по умолчанию для документов OLE2, и он не будет пытаться заразить другие расширения filename", - уточнил Свайсер. "Расширение имени файла документа Word по умолчанию для более поздних версий Word - .DOCX, поэтому в результате будет заражено лишь несколько документов".

Это еще не все. Ctrlpanel.exe также оснащена функцией поиска потенциальных плагинов (с расширением .ORP) присутствуют на съемных дисках и запускают их на компьютере, что подразумевает, что вредоносное ПО ожидает доставки плагинов через USB-накопители или компакт-диски.

Напротив, если плагины уже присутствуют на хостинге, OfflRouter позаботится о их кодировании, скопировав файлы в корневую папку подключенного съемного носителя с расширением имени файла .ORP и манипулирование ими с целью сделать их скрытыми, чтобы они не были видны через проводник при подключении к другому устройству.

Тем не менее, остается неизвестным, является ли исходный вектор документом или исполняемым модулем ctrlpanel.exe.

"Преимущество двухмодульного вируса в том, что он может распространяться как отдельный исполняемый файл или как зараженный документ", - сказал Свайсер.

"Может быть даже выгодно изначально распространяться как исполняемый файл, поскольку модуль может работать автономно и устанавливать ключи реестра, позволяющие выполнять код VBA и изменять форматы сохраненных файлов по умолчанию на .DOC перед заражением документов. Таким образом, заражение может быть немного более скрытным."