Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Исследователи кибербезопасности обнаружили обновленную версию бэкдора под названием LODEINFO, который распространяется с помощью фишинговых атак.

Выводы получены от японской компании ITOCHU Cyber & Intelligence, которая заявила, что вредоносное ПО "было обновлено новыми функциями, а также изменениями в методах антианализа (предотвращения анализа)".

LODEINFO (версии 0.6.6 и 0.6.7) была впервые задокументирована Касперским в ноябре 2022 года с подробным описанием его возможностей по выполнению произвольного шелл-кода, созданию скриншотов и эксфильтрации файлов обратно на сервер, контролируемый участником.

Месяц спустя ESET раскрыла атаки, нацеленные на японские политические учреждения, которые привели к развертыванию LODEINFO.

Бэкдор - это работа китайского государственного деятеля, известного как Stone Panda (он же APT10, Bronze Riverside, Cicada, Earth Tengshe, MirrorFace и Calusium), который с 2021 года организует атаки на Японию.

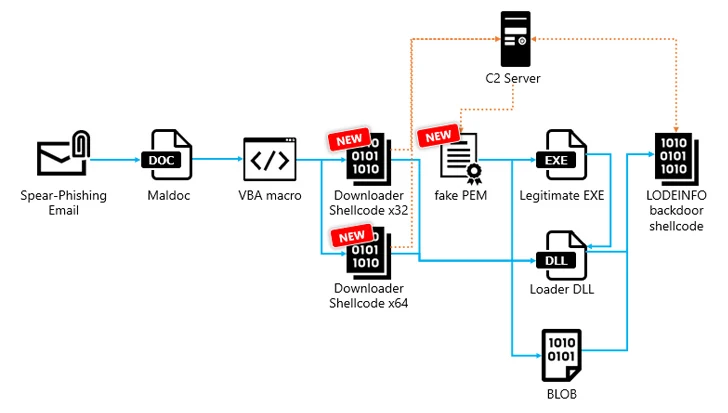

Цепочки атак начинаются с фишинговых электронных писем, содержащих вредоносные документы Microsoft Word, которые при открытии выполняют макросы VBA для запуска шелл-кода загрузчика, способного в конечном итоге выполнить имплантат LODEINFO.

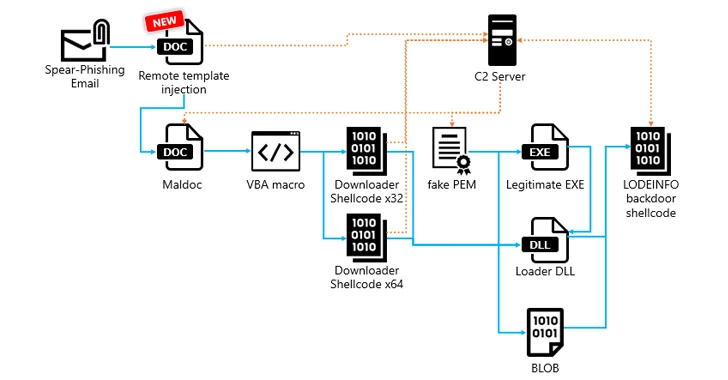

Также были обнаружены пути заражения LODEINFO в 2023 году с использованием методов удаленного внедрения шаблонов для извлечения и выполнения вредоносных макросов, размещенных в инфраструктуре злоумышленника, каждый раз, когда жертва открывает документ lure Word, содержащий шаблон.

Более того, говорят, что где-то в июне 2023 года были добавлены проверки языковых настроек Microsoft Office для определения, является ли он японским, но только для того, чтобы удалить его месяц спустя в результате атак с использованием LODEINFO версии 0.7.1.

"Кроме того, имя файла самого maldoc было изменено с японского на английский", - отметил ИТОЧУ. "Исходя из этого, мы считаем, что версия 0.7.1, вероятно, использовалась для атаки на среды на других языках, кроме японского".

Еще одним заметным изменением в атаках, реализуемых с помощью LODEINFO версии 0.7.1, является введение нового промежуточного этапа, на котором загрузчик шеллкода извлекает файл, который маскируется под почту с повышенной конфиденциальностью (PEM) с сервера C2, который, в свою очередь, загружает бэкдор непосредственно в память.

Загрузчик имеет сходство с известным загрузчиком без файлов, получившим название DOWNIISSA, на основе механизма самозапатывания для сокрытия вредоносного кода, метода кодирования информации сервера командования и управления (C2) и структуры данных, расшифрованных из поддельного файла PEM.

"Шеллкод-бэкдор LODEINFO - это вредоносное ПО без файлов, которое позволяет злоумышленникам удаленно получать доступ к зараженным хостам и управлять ими", - говорится в сообщении компании. Образцы, найденные в 2023 и 2024 годах, содержат дополнительные команды. Последняя версия LODEINFO - 0.7.3.

"В качестве контрмеры, поскольку и шелл-код загрузчика, и шелл-код бэкдора LODEINFO являются файловым вредоносным ПО, важно представить продукт, который может сканировать и обнаруживать вредоносное ПО в памяти, чтобы обнаружить его", - добавлено в нем.