Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

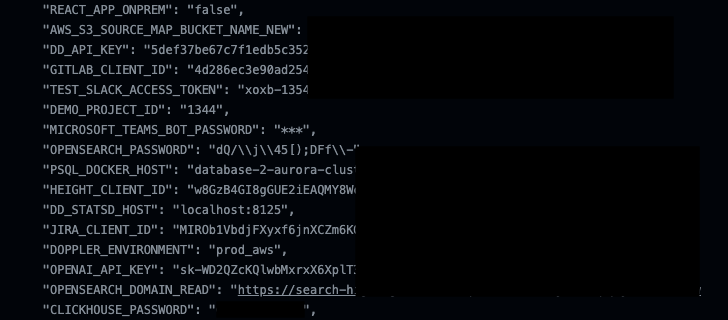

Новое исследование кибербезопасности показало, что инструменты интерфейса командной строки (CLI) Amazon Web Services (AWS) и Google Cloud могут раскрывать конфиденциальные учетные данные в журналах сборки, создавая значительные риски для организаций.

Уязвимость получила кодовое название LeakyCLI от компании Orca, занимающейся облачной безопасностью.

"Некоторые команды в Azure CLI, AWS CLI и Google Cloud CLI могут раскрывать конфиденциальную информацию в виде переменных среды, которые могут быть собраны злоумышленниками при публикации такими инструментами, как GitHub Actions", - сказал исследователь безопасности Рои Нисими в отчете, опубликованном в Hacker News.

С тех пор корпорация Майкрософт устранила проблему в рамках обновлений безопасности, выпущенных в ноябре 2023 года, и присвоила ей идентификатор CVE CVE-2023-36052 (оценка CVSS: 8,6).

Идея, в двух словах, связана с тем, как команды CLI, такие как, могут использоваться для отображения (предварительно) определенных переменных среды и вывода в журналы непрерывной интеграции и непрерывного развертывания (CI / CD). Список таких команд , охватывающих AWS и Google Cloud , приведен ниже 0

Однако, в отличие от Microsoft, и Amazon, и Google считают такое поведение ожидаемым и требуют, чтобы организации предпринимали шаги по предотвращению хранения секретов в переменных среды и вместо этого использовали специальную службу хранения секретов, такую как AWS Secrets Manager или Google Cloud Secret Manager.

Google также рекомендует использовать опцию "--no-user-output-enabled", чтобы запретить вывод выходных данных команды в стандартный вывод и стандартную ошибку в терминале.

"Если злоумышленники получат в свои руки эти переменные среды, это потенциально может привести к просмотру конфиденциальной информации, включая учетные данные, такие как пароли, имена пользователей и ключи, что может позволить им получить доступ к любым ресурсам, доступным владельцам репозиториев", - сказал Нисими.

"Предполагается, что команды CLI по умолчанию выполняются в безопасной среде, но в сочетании с конвейерами CI / CD они могут представлять угрозу безопасности".

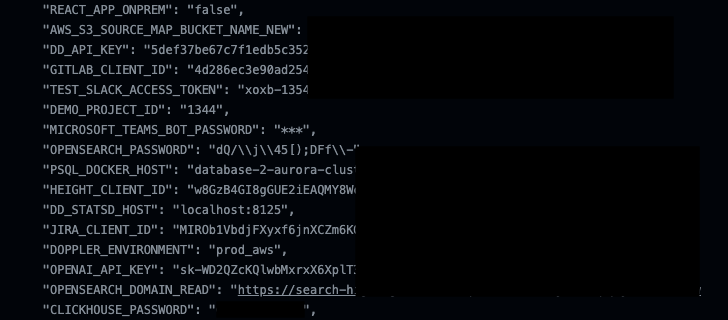

Уязвимость получила кодовое название LeakyCLI от компании Orca, занимающейся облачной безопасностью.

"Некоторые команды в Azure CLI, AWS CLI и Google Cloud CLI могут раскрывать конфиденциальную информацию в виде переменных среды, которые могут быть собраны злоумышленниками при публикации такими инструментами, как GitHub Actions", - сказал исследователь безопасности Рои Нисими в отчете, опубликованном в Hacker News.

С тех пор корпорация Майкрософт устранила проблему в рамках обновлений безопасности, выпущенных в ноябре 2023 года, и присвоила ей идентификатор CVE CVE-2023-36052 (оценка CVSS: 8,6).

Идея, в двух словах, связана с тем, как команды CLI, такие как, могут использоваться для отображения (предварительно) определенных переменных среды и вывода в журналы непрерывной интеграции и непрерывного развертывания (CI / CD). Список таких команд , охватывающих AWS и Google Cloud , приведен ниже 0

- aws lambda get-функция-конфигурация

- aws lambda get-функция

- обновление aws lambda-функция-конфигурация

- обновление aws lambda-функция-код

- публикация aws lambda-версия

- функции gcloud развертывают <func> --set-env-vars

- развертывание функций gcloud <func> --update-env-vars

- функции gcloud развертывают <func> --remove-env-vars

Однако, в отличие от Microsoft, и Amazon, и Google считают такое поведение ожидаемым и требуют, чтобы организации предпринимали шаги по предотвращению хранения секретов в переменных среды и вместо этого использовали специальную службу хранения секретов, такую как AWS Secrets Manager или Google Cloud Secret Manager.

Google также рекомендует использовать опцию "--no-user-output-enabled", чтобы запретить вывод выходных данных команды в стандартный вывод и стандартную ошибку в терминале.

"Если злоумышленники получат в свои руки эти переменные среды, это потенциально может привести к просмотру конфиденциальной информации, включая учетные данные, такие как пароли, имена пользователей и ключи, что может позволить им получить доступ к любым ресурсам, доступным владельцам репозиториев", - сказал Нисими.

"Предполагается, что команды CLI по умолчанию выполняются в безопасной среде, но в сочетании с конвейерами CI / CD они могут представлять угрозу безопасности".