С декабря 2023 года злоумышленники используют поддельные веб-сайты, рекламирующие популярное программное обеспечение для видеоконференцсвязи, такое как Google Meet, Skype и Zoom, для распространения различных вредоносных программ, нацеленных как на пользователей Android, так и на Windows.

"Субъект угрозы распространяет трояны удаленного доступа (RATs), включая SpyNote RAT для платформ Android, а также njRAT и DCRat для систем Windows", - сказали исследователи Zscaler ThreatLabZ.

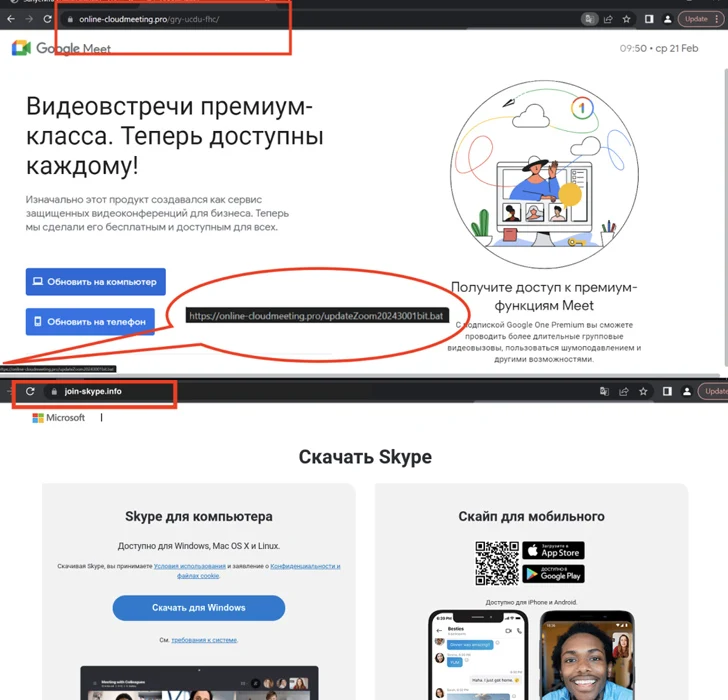

Поддельные сайты на русском языке размещены на доменах, которые очень похожи на их законные аналоги, что указывает на то, что злоумышленники используют приемы опечатывания, чтобы заманить потенциальных жертв к загрузке вредоносного ПО.

Они также предоставляют опции для загрузки приложения для платформ Android, iOS и Windows. В то время как нажатие кнопки для Android загружает APK-файл, нажатие кнопки приложения для Windows запускает загрузку пакетного скрипта.

Вредоносный пакетный скрипт отвечает за выполнение сценария PowerShell, который, в свою очередь, загружает и запускает троянца удаленного доступа.

В настоящее время нет никаких доказательств того, что источник угрозы нацелен на пользователей iOS, учитывая, что нажатие на кнопку для приложения iOS переводит пользователя в законный список приложений Skype в Apple App Store.

"Злоумышленник использует эти приманки для распространения RATS для Android и Windows, которые могут красть конфиденциальную информацию, регистрировать нажатия клавиш и красть файлы", - сказали исследователи.

Разработка началась после того, как Центр анализа безопасности AhnLab (ASEC) обнаружил, что новое вредоносное ПО под названием WogRAT, нацеленное как на Windows, так и на Linux, злоупотребляет бесплатной онлайн-платформой для блокнотов под названием aNotepad в качестве скрытого средства размещения и извлечения вредоносного кода.

Говорят, что оно активно, по крайней мере, с конца 2022 года, нацелено, в частности, на азиатские страны, такие как Китай, Гонконг, Япония и Сингапур. Тем не менее, в настоящее время неизвестно, как вредоносное ПО распространяется в дикой природе.

"Когда WogRAT запускается в первый раз, он собирает основную информацию о зараженной системе и отправляет ее на сервер C & C", - сказал ASEC. "Затем вредоносное ПО поддерживает такие команды, как выполнение команд, отправка результатов, загрузка файлов и выгрузка этих файлов".

Это также совпадает с масштабными фишинговыми кампаниями, организованными финансово мотивированным киберпреступником, известным как TA4903, для кражи корпоративных учетных данных и, вероятно, последующей атаки с целью компрометации деловой электронной почты (BEC). Злоумышленник активен как минимум с 2019 года, а после середины 2023 года его деятельность активизировалась.

"TA4903 регулярно проводит кампании по подделке различных государственных структур США с целью кражи корпоративных учетных данных", - сказал Proofpoint. "Злоумышленник также подделывает организации в различных секторах, включая строительство, финансы, здравоохранение, производство продуктов питания и напитков и другие".

Цепочки атак включают использование QR-кодов (также известных как quishing) для фишинга учетных данных, а также использование фишингового набора для обхода двухфакторной аутентификации (2FA) EvilProxy.

После взлома целевого почтового ящика было обнаружено, что субъект угрозы ищет информацию, относящуюся к платежам, счетам и банковской информации, с конечной целью взлома существующих потоков электронной почты и мошенничества со счетами.

Фишинговые кампании также служили каналом для распространения других семейств вредоносных программ, таких как DarkGate, Agent Tesla и Remcos RAT, последняя из которых использует стеганографические приманки для переброски вредоносного ПО на скомпрометированные хосты.