Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Исследователи кибербезопасности обнаружили обновленный вариант программы-похитителя и загрузчика вредоносных программ под названием BunnyLoader, который модулирует его различные функции, а также позволяет ему избегать обнаружения.

"BunnyLoader - это динамично развивающееся вредоносное ПО, способное красть информацию, учетные данные и криптовалюту, а также доставлять своим жертвам дополнительное вредоносное ПО", - говорится в отчете 42-го подразделения Palo Alto Networks, опубликованном на прошлой неделе.

Новая версия, получившая название BunnyLoader 3.0, была анонсирована разработчиком по имени Player (или Player_Bunny) 11 февраля 2024 года с переписанными модулями для кражи данных, уменьшенным размером полезной нагрузки и расширенными возможностями кейлоггинга.

BunnyLoader был впервые задокументирован Zscaler ThreatLabZ в сентябре 2023 года, описав его как "вредоносное ПО как услуга" (MaaS), предназначенное для сбора учетных данных и облегчения кражи криптовалюты. Изначально оно предлагалось по подписке за 250 долларов в месяц.

С тех пор вредоносное ПО часто обновлялось, чтобы обойти антивирусную защиту, а также расширить свои функции сбора данных, и в конце того же месяца был выпущен BunnyLoader 2.0.

Третье поколение BunnyLoader делает еще один шаг вперед, не только включая новые функции типа "отказ в обслуживании" (DoS) для организации HTTP-флуд-атак на целевой URL, но и разделяя свои модули stealer, clipper, keylogger и DoS на отдельные двоичные файлы.

"Операторы BunnyLoader могут выбрать развертывание этих модулей или использовать встроенные команды BunnyLoader для загрузки вредоносного ПО ПО своему выбору", - пояснил блок 42.

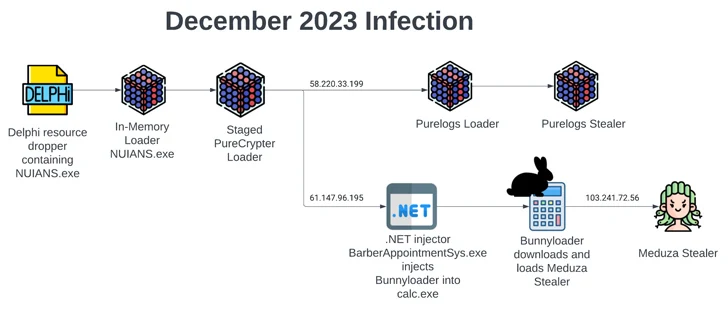

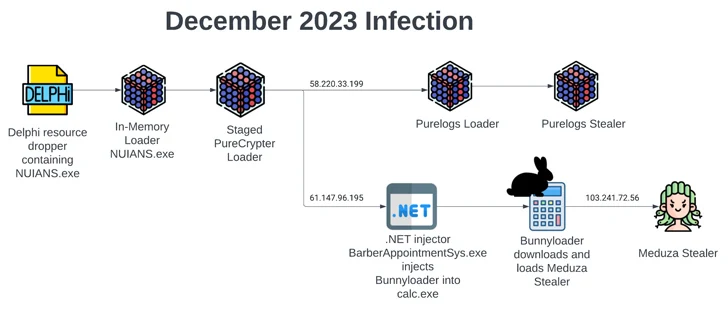

Цепочки заражений, доставляющие BunnyLoader, также становятся все более изощренными, используя ранее недокументированный dropper для загрузки PureCrypter, который затем разветвляется на две отдельные ветви.

В то время как одна ветвь запускает загрузчик PureLogs, чтобы в конечном итоге доставить программу-похититель PureLogs, вторая последовательность атак удаляет BunnyLoader, распространяя другую вредоносную программу-похититель под названием Meduza.

"В постоянно меняющемся ландшафте MaaS BunnyLoader продолжает развиваться, демонстрируя необходимость частого перевооружения участников угрозы, чтобы избежать обнаружения", - заявили исследователи подразделения 42.

Разработка происходит на фоне продолжающегося использования вредоносного ПО SmokeLoader (также известного как Dofoil или Sharik) подозреваемой российской киберпреступной группой под названием UAC-006 для нацеливания на украинское правительство и финансовые организации. Известно, что оно активно с 2011 года.

В период с мая по ноябрь 2023 года было зафиксировано 23 волны фишинговых атак с использованием SmokeLoader, согласно исчерпывающему отчету, опубликованному Государственным центром киберзащиты Украины (SCPC).

"SmokeLoader, являющийся в первую очередь загрузчиком с дополнительными возможностями кражи информации, связан с российскими операциями по борьбе с киберпреступностью и легко доступен на российских форумах по киберпреступности", - сказали в подразделении 42.

К BunnyLoader и SmokeLoader добавлены две новые вредоносные программы для кражи информации под кодовыми названиями Nikki Stealer и GlorySprout, последняя из которых разработана на C ++ и предлагается за 300 долларов с пожизненным доступом. Согласно RussianPanda, the stealer является клоном Taurus Stealer.

"Заметным отличием является то, что GlorySprout, в отличие от Taurus Stealer, не загружает дополнительные зависимости DLL с серверов C2", - сказал исследователь. "Кроме того, в GlorySprout отсутствует функция защиты от виртуальных машин, которая присутствует в Taurus Stealer".

Результаты также следуют за открытием нового варианта WhiteSnake Stealer, который позволяет красть критически важные данные из скомпрометированных систем. "В этой новой версии удален код расшифровки строк и код стал простым для понимания", - сказал SonicWall.

"BunnyLoader - это динамично развивающееся вредоносное ПО, способное красть информацию, учетные данные и криптовалюту, а также доставлять своим жертвам дополнительное вредоносное ПО", - говорится в отчете 42-го подразделения Palo Alto Networks, опубликованном на прошлой неделе.

Новая версия, получившая название BunnyLoader 3.0, была анонсирована разработчиком по имени Player (или Player_Bunny) 11 февраля 2024 года с переписанными модулями для кражи данных, уменьшенным размером полезной нагрузки и расширенными возможностями кейлоггинга.

BunnyLoader был впервые задокументирован Zscaler ThreatLabZ в сентябре 2023 года, описав его как "вредоносное ПО как услуга" (MaaS), предназначенное для сбора учетных данных и облегчения кражи криптовалюты. Изначально оно предлагалось по подписке за 250 долларов в месяц.

С тех пор вредоносное ПО часто обновлялось, чтобы обойти антивирусную защиту, а также расширить свои функции сбора данных, и в конце того же месяца был выпущен BunnyLoader 2.0.

Третье поколение BunnyLoader делает еще один шаг вперед, не только включая новые функции типа "отказ в обслуживании" (DoS) для организации HTTP-флуд-атак на целевой URL, но и разделяя свои модули stealer, clipper, keylogger и DoS на отдельные двоичные файлы.

"Операторы BunnyLoader могут выбрать развертывание этих модулей или использовать встроенные команды BunnyLoader для загрузки вредоносного ПО ПО своему выбору", - пояснил блок 42.

Цепочки заражений, доставляющие BunnyLoader, также становятся все более изощренными, используя ранее недокументированный dropper для загрузки PureCrypter, который затем разветвляется на две отдельные ветви.

В то время как одна ветвь запускает загрузчик PureLogs, чтобы в конечном итоге доставить программу-похититель PureLogs, вторая последовательность атак удаляет BunnyLoader, распространяя другую вредоносную программу-похититель под названием Meduza.

"В постоянно меняющемся ландшафте MaaS BunnyLoader продолжает развиваться, демонстрируя необходимость частого перевооружения участников угрозы, чтобы избежать обнаружения", - заявили исследователи подразделения 42.

Разработка происходит на фоне продолжающегося использования вредоносного ПО SmokeLoader (также известного как Dofoil или Sharik) подозреваемой российской киберпреступной группой под названием UAC-006 для нацеливания на украинское правительство и финансовые организации. Известно, что оно активно с 2011 года.

В период с мая по ноябрь 2023 года было зафиксировано 23 волны фишинговых атак с использованием SmokeLoader, согласно исчерпывающему отчету, опубликованному Государственным центром киберзащиты Украины (SCPC).

"SmokeLoader, являющийся в первую очередь загрузчиком с дополнительными возможностями кражи информации, связан с российскими операциями по борьбе с киберпреступностью и легко доступен на российских форумах по киберпреступности", - сказали в подразделении 42.

К BunnyLoader и SmokeLoader добавлены две новые вредоносные программы для кражи информации под кодовыми названиями Nikki Stealer и GlorySprout, последняя из которых разработана на C ++ и предлагается за 300 долларов с пожизненным доступом. Согласно RussianPanda, the stealer является клоном Taurus Stealer.

"Заметным отличием является то, что GlorySprout, в отличие от Taurus Stealer, не загружает дополнительные зависимости DLL с серверов C2", - сказал исследователь. "Кроме того, в GlorySprout отсутствует функция защиты от виртуальных машин, которая присутствует в Taurus Stealer".

Результаты также следуют за открытием нового варианта WhiteSnake Stealer, который позволяет красть критически важные данные из скомпрометированных систем. "В этой новой версии удален код расшифровки строк и код стал простым для понимания", - сказал SonicWall.