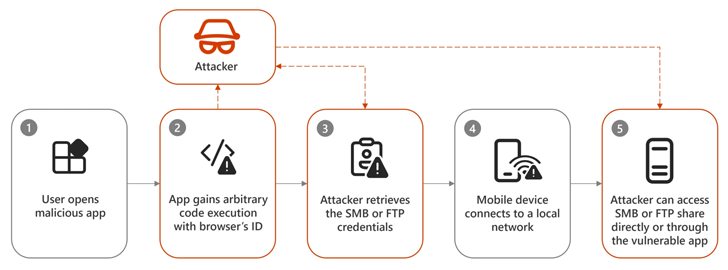

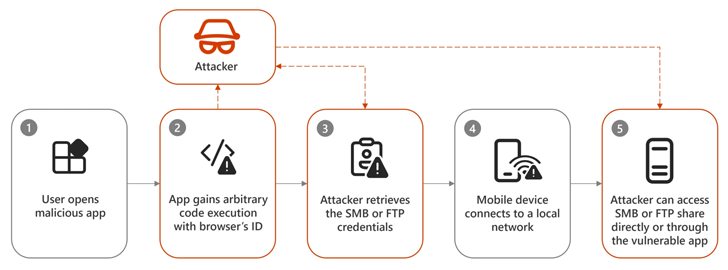

Несколько популярных приложений для Android, доступных в Google Play Store, подвержены уязвимости, связанной с обходом пути, которая может быть использована вредоносным приложением для перезаписи произвольных файлов в домашнем каталоге уязвимого приложения.

"Последствия этого шаблона уязвимостей включают выполнение произвольного кода и кражу токенов, в зависимости от реализации приложения", - сказал Димитриос Валсамарас из Microsoft Threat Intelligence Team в отчете, опубликованном в среду.

Успешная эксплуатация может позволить злоумышленнику полностью контролировать поведение приложения и использовать украденные токены для получения несанкционированного доступа к онлайн-аккаунтам жертвы и другим данным.

Ниже приведены два приложения, которые были признаны уязвимыми для этой проблемы -

"Эта модель на базе контент-провайдера обеспечивает четко определенный механизм обмена файлами, позволяющий обслуживающему приложению безопасно делиться своими файлами с другими приложениями с тонким контролем", - сказал Валсамарас.

"Однако мы часто сталкивались со случаями, когда приложение-потребитель не проверяет содержимое файла, который оно получает, и, что наиболее важно, оно использует имя файла, предоставленное обслуживающим приложением, для кэширования полученного файла во внутреннем каталоге данных приложения-потребителя ".

Эта ошибка может иметь серьезные последствия, когда обслуживающее приложение объявляет вредоносную версию класса FileProvider, чтобы включить обмен файлами между приложениями, и в конечном итоге приводит к перезаписи критически важных файлов в своем личном пространстве данных.

Иными словами, механизм использует тот факт, что приложение-потребитель слепо доверяет входным данным для отправки произвольных полезных данных с определенным именем файла посредством пользовательского, явного намерения и без ведома или согласия пользователя, что приводит к выполнению кода.

В результате это может позволить злоумышленнику перезаписать файл общих настроек целевого приложения и заставить его взаимодействовать с сервером, находящимся под их контролем, для удаления конфиденциальной информации.

Другой сценарий связан с приложениями, которые загружают собственные библиотеки из своего собственного каталога данных (вместо "/ data / app-lib"), и в этом случае вредоносное приложение может воспользоваться вышеупомянутой слабостью, чтобы перезаписать собственную библиотеку вредоносным кодом, который выполняется при загрузке библиотеки.

После ответственного раскрытия информации Xiaomi и WPS Office устранили проблему с февраля 2024 года. Однако Microsoft заявила, что проблема может быть более распространенной, требуя, чтобы разработчики предприняли шаги по проверке своих приложений на наличие подобных проблем.

Google также опубликовал собственное руководство по этому вопросу, призывая разработчиков правильно обрабатывать имя файла, предоставляемое серверным приложением.

"Когда клиентское приложение записывает полученный файл в хранилище, оно должно игнорировать имя файла, предоставленное серверным приложением, и вместо этого использовать свой собственный уникальный идентификатор, созданный внутри компании, в качестве имени файла", - сказал Google. "Если создание уникального имени файла непрактично, клиентскому приложению следует очистить предоставленное имя файла".

"Последствия этого шаблона уязвимостей включают выполнение произвольного кода и кражу токенов, в зависимости от реализации приложения", - сказал Димитриос Валсамарас из Microsoft Threat Intelligence Team в отчете, опубликованном в среду.

Успешная эксплуатация может позволить злоумышленнику полностью контролировать поведение приложения и использовать украденные токены для получения несанкционированного доступа к онлайн-аккаунтам жертвы и другим данным.

Ниже приведены два приложения, которые были признаны уязвимыми для этой проблемы -

- Файловый менеджер Xiaomi (com.mi. Android.globalFileexplorer) - более 1 миллиарда установок

- WPS Office (cn.wps.moffice_eng) - более 500 миллионов установок

"Эта модель на базе контент-провайдера обеспечивает четко определенный механизм обмена файлами, позволяющий обслуживающему приложению безопасно делиться своими файлами с другими приложениями с тонким контролем", - сказал Валсамарас.

"Однако мы часто сталкивались со случаями, когда приложение-потребитель не проверяет содержимое файла, который оно получает, и, что наиболее важно, оно использует имя файла, предоставленное обслуживающим приложением, для кэширования полученного файла во внутреннем каталоге данных приложения-потребителя ".

Эта ошибка может иметь серьезные последствия, когда обслуживающее приложение объявляет вредоносную версию класса FileProvider, чтобы включить обмен файлами между приложениями, и в конечном итоге приводит к перезаписи критически важных файлов в своем личном пространстве данных.

Иными словами, механизм использует тот факт, что приложение-потребитель слепо доверяет входным данным для отправки произвольных полезных данных с определенным именем файла посредством пользовательского, явного намерения и без ведома или согласия пользователя, что приводит к выполнению кода.

В результате это может позволить злоумышленнику перезаписать файл общих настроек целевого приложения и заставить его взаимодействовать с сервером, находящимся под их контролем, для удаления конфиденциальной информации.

Другой сценарий связан с приложениями, которые загружают собственные библиотеки из своего собственного каталога данных (вместо "/ data / app-lib"), и в этом случае вредоносное приложение может воспользоваться вышеупомянутой слабостью, чтобы перезаписать собственную библиотеку вредоносным кодом, который выполняется при загрузке библиотеки.

После ответственного раскрытия информации Xiaomi и WPS Office устранили проблему с февраля 2024 года. Однако Microsoft заявила, что проблема может быть более распространенной, требуя, чтобы разработчики предприняли шаги по проверке своих приложений на наличие подобных проблем.

Google также опубликовал собственное руководство по этому вопросу, призывая разработчиков правильно обрабатывать имя файла, предоставляемое серверным приложением.

"Когда клиентское приложение записывает полученный файл в хранилище, оно должно игнорировать имя файла, предоставленное серверным приложением, и вместо этого использовать свой собственный уникальный идентификатор, созданный внутри компании, в качестве имени файла", - сказал Google. "Если создание уникального имени файла непрактично, клиентскому приложению следует очистить предоставленное имя файла".