Carding 4 Carders

Professional

- Messages

- 2,730

- Reaction score

- 1,467

- Points

- 113

Ботнет для мошенничества с рекламой, получивший название PEACHPIT, использовал армию из сотен тысяч устройств Android и iOS для получения незаконной прибыли для тех, кто стоит за этой схемой.

Ботнет является частью более крупной китайской операции под кодовым названием BADBOX, которая также включает в себя продажу небрендовых мобильных устройств и устройств с подключенным телевидением (CTV) в популярных онлайн-магазинах и на сайтах перепродажи, оснащенных вредоносным ПО для Android под названием Triada.

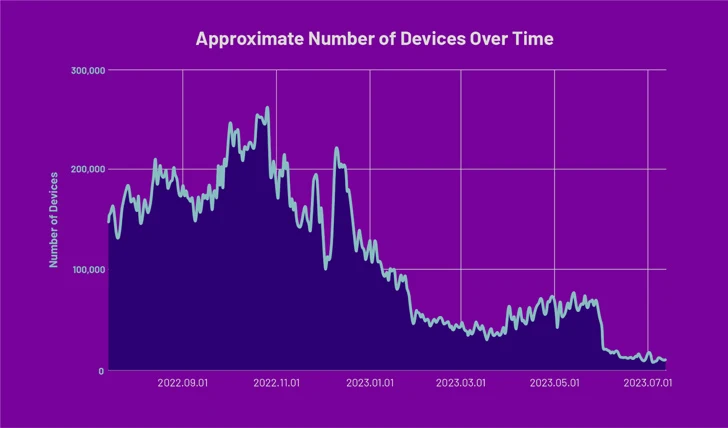

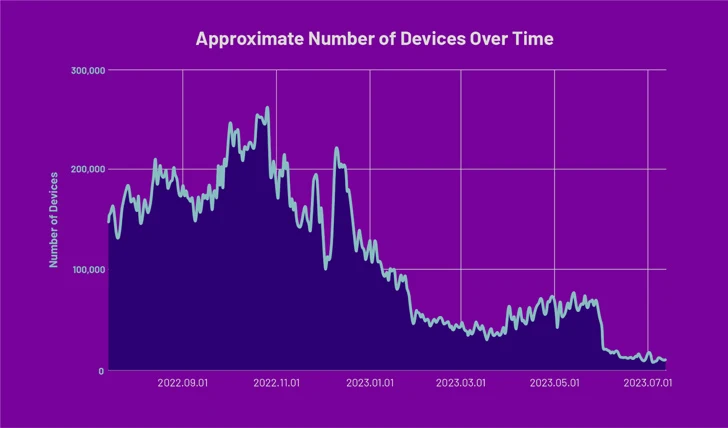

"Конгломерат связанных приложений ботнета PEACHPIT был обнаружен в 227 странах и территориях, с предполагаемым пиком в 121 000 устройств в день на Android и 159 000 устройств в день на iOS", - сказал ХЬЮМАН.

Говорят, что заражения были реализованы с помощью набора из 39 приложений, которые были установлены более 15 миллионов раз. Устройства, оснащенные вредоносным ПО, позволяли операторам красть конфиденциальные данные, создавать одноранговые сети для выхода через прокси-сервер и мошенничать с рекламой через поддельные приложения.

В настоящее время неясно, каким образом устройства Android скомпрометированы с помощью бэкдора прошивки, но доказательства указывают на атаку по цепочке поставок оборудования.

"Злоумышленники также могут использовать защищенные устройства для создания учетных записей обмена сообщениями WhatsApp путем кражи одноразовых паролей с устройств", - заявили в компании.

"Кроме того, злоумышленники могут использовать устройства для создания учетных записей Gmail, избегая обычного обнаружения ботом, поскольку учетная запись выглядит так, как будто она была создана с обычного планшета или смартфона реальным человеком".

Подробности о преступном предприятии были впервые задокументированы Trend Micro в мае 2023 года, приписав его злоумышленнику, которого она отслеживает как Lemon Group.

HUMAN заявила, что выявила по меньшей мере 200 различных типов устройств Android, включая мобильные телефоны, планшеты и продукты CTV, на которых обнаружены признаки заражения BADBOX, что указывает на широкое распространение операции.

Примечательным аспектом мошенничества с рекламой является использование поддельных приложений для Android и iOS, доступных на крупных рынках приложений, таких как Apple App Store и Google Play Store, а также тех, которые автоматически загружаются на защищенные устройства BADBOX.

В приложениях Android присутствует модуль, отвечающий за создание скрытых веб-просмотров, которые затем используются для запроса, отображения рекламы и нажатия на нее, а также за выдачу рекламных запросов за исходящие из законных приложений - метод, ранее наблюдавшийся в случае с VASTFLUX.

Компания по предотвращению мошенничества отметила, что она работала с Apple и Google, чтобы нарушить работу, добавив, что "остальную часть BADBOX следует считать бездействующей: серверы C2, на которых была установлена бэкдор-инфекция встроенного ПО BADBOX, были отключены злоумышленниками".

Более того, было обнаружено обновление, выпущенное ранее в этом году, для удаления модулей, питающих PEACHPIT на устройствах, зараженных BADBOX, в ответ на меры по смягчению последствий, введенные в ноябре 2022 года.

Тем не менее, есть подозрение, что злоумышленники корректируют свою тактику в вероятной попытке обойти защиту.

"Что еще хуже, так это уровень запутывания, через который прошли операторы, чтобы остаться незамеченными, признак их возросшей изощренности", - сказал ХУМАН. "Любой может случайно купить устройство BADBOX онлайн, даже не подозревая, что оно поддельное, подключить его и по незнанию открыть эту вредоносную программу-бэкдор".

Ботнет является частью более крупной китайской операции под кодовым названием BADBOX, которая также включает в себя продажу небрендовых мобильных устройств и устройств с подключенным телевидением (CTV) в популярных онлайн-магазинах и на сайтах перепродажи, оснащенных вредоносным ПО для Android под названием Triada.

"Конгломерат связанных приложений ботнета PEACHPIT был обнаружен в 227 странах и территориях, с предполагаемым пиком в 121 000 устройств в день на Android и 159 000 устройств в день на iOS", - сказал ХЬЮМАН.

Говорят, что заражения были реализованы с помощью набора из 39 приложений, которые были установлены более 15 миллионов раз. Устройства, оснащенные вредоносным ПО, позволяли операторам красть конфиденциальные данные, создавать одноранговые сети для выхода через прокси-сервер и мошенничать с рекламой через поддельные приложения.

В настоящее время неясно, каким образом устройства Android скомпрометированы с помощью бэкдора прошивки, но доказательства указывают на атаку по цепочке поставок оборудования.

"Злоумышленники также могут использовать защищенные устройства для создания учетных записей обмена сообщениями WhatsApp путем кражи одноразовых паролей с устройств", - заявили в компании.

"Кроме того, злоумышленники могут использовать устройства для создания учетных записей Gmail, избегая обычного обнаружения ботом, поскольку учетная запись выглядит так, как будто она была создана с обычного планшета или смартфона реальным человеком".

Подробности о преступном предприятии были впервые задокументированы Trend Micro в мае 2023 года, приписав его злоумышленнику, которого она отслеживает как Lemon Group.

HUMAN заявила, что выявила по меньшей мере 200 различных типов устройств Android, включая мобильные телефоны, планшеты и продукты CTV, на которых обнаружены признаки заражения BADBOX, что указывает на широкое распространение операции.

Примечательным аспектом мошенничества с рекламой является использование поддельных приложений для Android и iOS, доступных на крупных рынках приложений, таких как Apple App Store и Google Play Store, а также тех, которые автоматически загружаются на защищенные устройства BADBOX.

В приложениях Android присутствует модуль, отвечающий за создание скрытых веб-просмотров, которые затем используются для запроса, отображения рекламы и нажатия на нее, а также за выдачу рекламных запросов за исходящие из законных приложений - метод, ранее наблюдавшийся в случае с VASTFLUX.

Компания по предотвращению мошенничества отметила, что она работала с Apple и Google, чтобы нарушить работу, добавив, что "остальную часть BADBOX следует считать бездействующей: серверы C2, на которых была установлена бэкдор-инфекция встроенного ПО BADBOX, были отключены злоумышленниками".

Более того, было обнаружено обновление, выпущенное ранее в этом году, для удаления модулей, питающих PEACHPIT на устройствах, зараженных BADBOX, в ответ на меры по смягчению последствий, введенные в ноябре 2022 года.

Тем не менее, есть подозрение, что злоумышленники корректируют свою тактику в вероятной попытке обойти защиту.

"Что еще хуже, так это уровень запутывания, через который прошли операторы, чтобы остаться незамеченными, признак их возросшей изощренности", - сказал ХУМАН. "Любой может случайно купить устройство BADBOX онлайн, даже не подозревая, что оно поддельное, подключить его и по незнанию открыть эту вредоносную программу-бэкдор".