Carding

Professional

- Messages

- 2,871

- Reaction score

- 2,371

- Points

- 113

Цели, расположенные в Азербайджане, были выделены в рамках новой кампании, направленной на развертывание вредоносного ПО на основе Rust на скомпрометированных системах.

Фирма по кибербезопасности Deep Instinct отслеживает операцию под названием Operation Rusty Flag. Она не была связана ни с одним известным субъектом угрозы или группой.

"Операция имеет по крайней мере два разных начальных вектора доступа", - заявили исследователи безопасности Саймон Кенин, Рон Бен Ижак и Марк Вайцман в анализе, опубликованном на прошлой неделе. "Одной из приманок, использованных в операции, является измененный документ, который использовался группой Storm-0978. Это может быть преднамеренный "ложный флаг"".

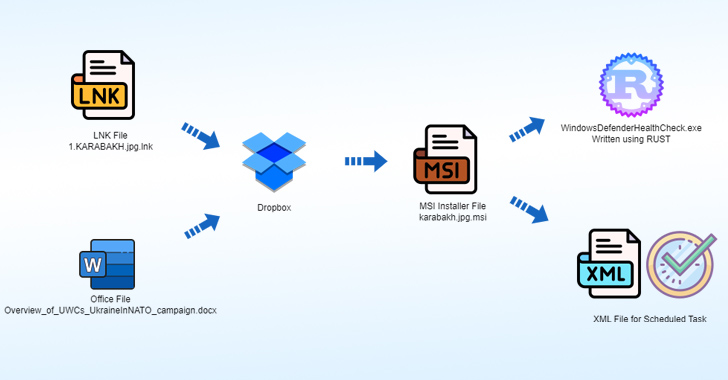

Цепочка атак использует файл LNK с именем 1.KARABAKH.jpg.lnk в качестве стартовой площадки для извлечения полезной нагрузки второго этапа - установщика MSI, размещенного в Dropbox.

Установочный файл, со своей стороны, удаляет имплантат, написанный на Rust, XML-файл для запланированной задачи по выполнению имплантата и файл-приманку с водяными знаками в виде символа Министерства обороны Азербайджана.

Альтернативным переносчиком инфекции является документ Microsoft Office под названием "Overview_of_UWCs_UkraineInNATO_campaign.docx ", которая использует CVE-2017-11882, уязвимость повреждения памяти шестилетней давности в редакторе Equation Microsoft Office, для вызова URL-адреса Dropbox, на котором размещен другой MSI-файл, обслуживающий вариант того же бэкдора Rust.

Использование Overview_of_UWCs_UkraineInNATO_campaign.docx примечательно, что приманка с тем же именем файла была использована Storm-0978 (он же RomCom, Tropical Scorpius, UNC2596 и Void Rabisu) в недавних кибератаках на Украину, в которых использовалась ошибка удаленного выполнения кода Office (CVE-2023-36884).

"Это действие выглядит как преднамеренная попытка использовать ложный флаг, чтобы связать эту атаку со Storm-0978", - заявили исследователи.

Бэкдор Rust, один из которых маскируется под "WinDefenderHealth.exe", оснащен возможностями сбора информации с взломанного хоста и отправки ее на сервер, контролируемый злоумышленником.

Точные конечные цели кампании на данном этапе остаются неясными. В то же время нельзя сбрасывать со счетов возможность того, что это могли быть учения red team.

"Rust становится все более популярным среди авторов вредоносных программ", - заявили исследователи. "Продукты безопасности пока не позволяют точно обнаруживать вредоносное ПО Rust, а процесс обратного проектирования является более сложным".