Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Государственные структуры Индии и оборонный сектор стали мишенью фишинговой кампании, направленной на распространение вредоносного ПО на основе Rust для сбора разведданных.

Деятельность, впервые обнаруженная в октябре 2023 года, получила кодовое название Operation RusticWeb от компании SEQRITE, занимающейся безопасностью предприятий.

"Новые полезные нагрузки на основе Rust и зашифрованные команды PowerShell были использованы для передачи конфиденциальных документов на веб-сервис вместо выделенного сервера командования и контроля (C2)", - сказал исследователь безопасности Сатвик Рам Пракки.

Были обнаружены тактические совпадения между кластером и теми, которые широко отслеживаются под псевдонимами Transparent Tribe и SideCopy, оба из которых, по оценкам, связаны с Пакистаном.

SideCopy также предположительно является подчиненным элементом в Transparent Tribe. В прошлом месяце SEQRITE подробно описал многочисленные кампании, проведенные злоумышленником, нацеленные на государственные органы Индии, для доставки многочисленных троянов, таких как AllaKore RAT, Ares RAT и DRat.

Другие недавние цепочки атак, задокументированные ThreatMon, использовали файлы-приманки Microsoft PowerPoint, а также специально созданные архивы RAR, подверженные CVE-2023-38831 для доставки вредоносного ПО, обеспечивая неограниченный удаленный доступ и контроль.

"Цепочка заражения SideCopy APT Group включает в себя несколько этапов, каждый из которых тщательно спланирован для обеспечения успешного взлома", - отметил ранее в этом году ThreatMon.

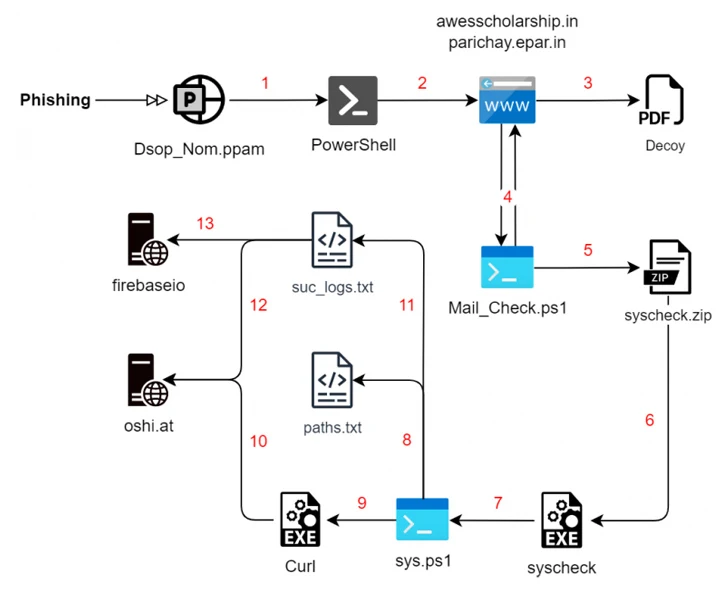

Последняя серия атак начинается с фишинговых электронных писем, использующих методы социальной инженерии, чтобы заставить жертв взаимодействовать с вредоносными PDF-файлами, которые сбрасывают полезные данные на основе Rust для перечисления файловой системы в фоновом режиме, одновременно показывая жертве файл-приманку.

Помимо накопления представляющих интерес файлов, вредоносное ПО оснащено для сбора системной информации и передачи ее на сервер C2, но ему не хватает функций другого продвинутого вредоносного ПО - краже, доступного в подполье киберпреступности.

Вторая цепочка заражений, выявленная SEQRITE в декабре, использует аналогичный многоступенчатый процесс, но вредоносное ПО Rust заменяется сценарием PowerShell, который выполняет этапы перечисления и эксфильтрации.

Но интересный поворот заключается в том, что полезная нагрузка на заключительном этапе запускается с помощью исполняемого файла Rust, который называется "Cisco AnyConnect Web Helper". Собранная информация в конечном итоге загружается в oshi[.]at domain, анонимный общедоступный механизм обмена файлами под названием OshiUpload.

"Операция RusticWeb может быть связана с APT-угрозой, поскольку она имеет сходство с различными группами, связанными с Пакистаном", - сказал Рам Пракки.

Раскрытие произошло почти через два месяца после того, как Cyble обнаружила вредоносное приложение для Android, используемое командой DoNot, нацеленное на отдельных лиц в индийском регионе Кашмир.

Считается, что субъект национального государства, также известный под именами APT-C-35, Origami Elephant и SECTOR02, имеет индийское происхождение и историю использования вредоносного ПО для Android для проникновения на устройства, принадлежащие жителям Кашмира и Пакистана.

Вариант, рассмотренный Cyble, представляет собой троянскую версию проекта GitHub с открытым исходным кодом под названием "QuranApp: читайте и исследуйте", который оснащен широким спектром шпионских функций для записи аудио- и VoIP-звонков, создания скриншотов, сбора данных из различных приложений, загрузки дополнительных файлов APK и отслеживания местоположения жертвы.

"Неустанные усилия DoNot group по совершенствованию своих инструментов и методов подчеркивают сохраняющуюся угрозу, которую они представляют, особенно в отношении отдельных лиц в чувствительном регионе Кашмир в Индии", - сказал Кибл.