Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Была замечена новая кампания атак, получившая название CLOUD #REVERSER, использующая законные облачные сервисы хранения данных, такие как Google Drive и Dropbox, для создания вредоносных полезных нагрузок.

"Скрипты VBScript и PowerShell в CLOUD #REVERSER по своей сути включают действия, подобные командно-контрольным, используя Google Drive и Dropbox в качестве промежуточных платформ для управления загрузкой файлов", - сказали исследователи Securonix Ден Юзвик, Тим Пек и Олег Колесников в отчете, опубликованном в Hacker News.

"Скрипты предназначены для извлечения файлов, соответствующих определенным шаблонам, предполагая, что они ожидают команд или скриптов, размещенных на Google Диске или Dropbox".

Отправной точкой цепочки атак является фишинговое электронное письмо с файлом ZIP-архива, который содержит исполняемый файл, маскирующийся под файл Microsoft Excel.

Интересным образом, в имени файла используется скрытый переопределяемый справа налево (RLO) символ Юникода (U + 202E), чтобы изменить порядок символов, которые идут после этого символа в строке.

В результате имя файла "Запрос-101432620247fl *U +202E *xslx.exe" отображается жертве как "RFQ-101432620247flexe.xlsx" таким образом, они думают, что открывают документ Excel.

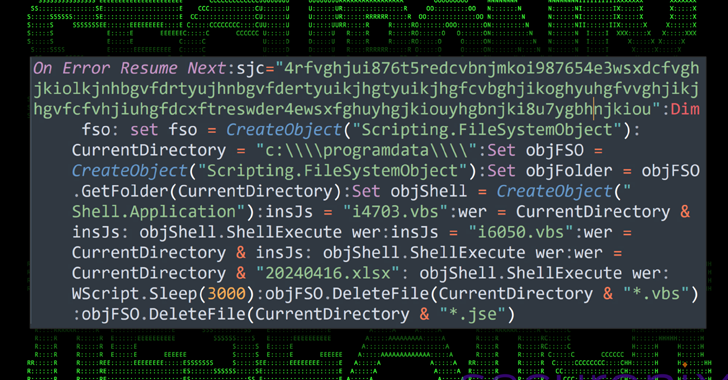

Исполняемый файл предназначен для удаления в общей сложности восьми полезных файлов, включая файл-приманку Excel ("20240416.xlsx ") и сильно запутанный скрипт Visual Basic (VB) ("3156.vbs"), который отвечает за отображение файла XLSX пользователю для поддержания уловки и запуска двух других скриптов с именами "i4703.vbs" и "i6050.vbs".

Оба скрипта используются для настройки сохранения на хосте Windows с помощью запланированной задачи, маскируясь под задачу обновления браузера Google Chrome, чтобы избежать появления красных флажков. Тем не менее, запланированные задачи организованы для запуска двух уникальных скриптов VB с именами "97468.tmp" и "68904.tmp" каждую минуту.

Каждый из этих сценариев, в свою очередь, используется для запуска двух разных сценариев PowerShell "Tmp912.tmp" и "Tmp703.tmp", которые используются для подключения к аккаунтам Dropbox и Google Drive, контролируемым пользователем, и загрузки еще двух сценариев PowerShell, называемых "tmpdbx.ps1" и "zz.ps1"

Затем скрипты VB настраиваются для запуска недавно загруженных сценариев PowerShell и получения дополнительных файлов из облачных сервисов, включая двоичные файлы, которые могут выполняться в зависимости от системных политик.

"Сценарий PowerShell последней стадии zz.ps1 обладает функциональностью для загрузки файлов с Google Диска на основе определенных критериев и сохранения их по указанному пути в локальной системе внутри каталога ProgramData", - сказали исследователи.

Тот факт, что оба сценария PowerShell загружаются "на лету", означает, что они могут быть изменены участниками угрозы по желанию, чтобы указать файлы, которые могут быть загружены и выполнены на скомпрометированном хостинге.

Также загружается через 68904.tmp - это еще один скрипт PowerShell, который способен загружать сжатый двоичный файл и запускать его непосредственно из памяти, чтобы поддерживать сетевое подключение к серверу командования и управления (C2) злоумышленника.

Компания по кибербезопасности из Техаса сообщила Hacker News, что не может предоставить информацию о целях и масштабах кампании из-за того, что расследование все еще продолжается.

Эта разработка в очередной раз свидетельствует о том, что субъекты угроз все чаще злоупотребляют законными сервисами в своих интересах и остаются незамеченными.

"Этот подход следует общей схеме, при которой субъектам угрозы удается заражать и сохраняться в скомпрометированных системах, сохраняя при этом способность сливаться с обычным фоновым сетевым шумом", - сказали исследователи.

"Внедряя вредоносные скрипты в кажущиеся безобидными облачные платформы, вредоносное ПО не только обеспечивает постоянный доступ к целевым средам, но и использует эти платформы в качестве каналов для распространения данных и выполнения команд".