Carder

Professional

- Messages

- 2,635

- Reaction score

- 2,055

- Points

- 113

Хакеры со всего мира собираются в лагерях, чтобы практиковать свои хобби и советы по торговле.

Благодаря средствам массовой информации слово «хакер» приобрело плохую репутацию. Это слово вызывает мысли о том, что злонамеренные пользователи компьютеров находят новые способы преследовать людей, обманывать корпорации, красть информацию и, возможно, даже разрушать экономику или начинать войну, проникая в военные компьютерные системы. Хотя нельзя отрицать, что существуют хакеры с плохими намерениями, они составляют лишь небольшой процент хакерского сообщества.

Термин компьютерный хакер впервые появился в середине 1960-х годов. Хакером был программист - человек, взломавший компьютерный код. Хакеры были провидцами, которые видели новые способы использования компьютеров, создавая программы, которые никто другой не мог придумать. Они были пионерами компьютерной индустрии, создавая все, от небольших приложений до операционных систем. В этом смысле такие люди, как Билл Гейтс, Стив Джобс и Стив Возняк, были хакерами - они видели потенциал того, что могут делать компьютеры, и создавали способы реализовать этот потенциал.

Объединяющей чертой этих хакеров было сильное любопытство, иногда граничащее с одержимостью. Эти хакеры гордились не только своей способностью создавать новые программы, но и узнать, как работают другие программы и системы. Когда в программе была ошибка - участок плохого кода, который мешал правильной работе программы, - хакеры часто создавали и распространяли небольшие участки кода, называемые патчами, для устранения проблемы. Некоторым удалось устроиться на работу, в которой использовались их навыки, и им бесплатно платили за то, что они с радостью делали.

По мере развития компьютеров компьютерные инженеры начали объединять отдельные машины в систему. Вскоре термин «хакер» приобрел новое значение - человек, использующий компьютеры для исследования сети, к которой он или она не принадлежал. Обычно у хакеров не было никакого злого умысла. Они просто хотели знать, как работают компьютерные сети, и видели в любом препятствии между ними и этими знаниями проблему.

Фактически, это все еще так. Хотя существует множество историй о злонамеренных хакерах, которые саботируют компьютерные системы, проникают в сети и распространяют компьютерные вирусы, большинству хакеров просто любопытно - они хотят знать все тонкости компьютерного мира. Некоторые используют свои знания, чтобы помочь корпорациям и правительствам разработать более эффективные меры безопасности. Другие могут использовать свои навыки для более неэтичных действий.

В этой статье мы рассмотрим распространенные методы, которые хакеры используют для проникновения в системы. Мы изучим хакерскую культуру и различные виды хакеров, а также узнаем об известных хакерах, некоторые из которых нарушили закон.

Дальше мы рассмотрим уловки хакеров.

Супер Фрик

До компьютерных хакеров любопытные и умные люди находили способы манипулировать телефонной системой в явлении, называемом фрикингом. С помощью фрикинга эти люди находили способы совершать бесплатные междугородные звонки, а иногда просто разыгрывали других телефонных пользователей.

Набор инструментов хакера

Главный ресурс, на который хакеры полагаются, помимо собственной изобретательности, - это компьютерный код. Хотя существует большое сообщество хакеров на Интернет, только относительно небольшое количество хакеров на самом деле программный код. Многие хакеры ищут и скачивают код, написанный другими людьми. Существуют тысячи различных программ, которые хакеры используют для исследования компьютеров и сетей. Эти программы дают хакерам большую власть над невинными пользователями и организациями - когда опытный хакер узнает, как работает система, он может разработать программы, которые ее используют.Вредоносные хакеры используют программы для:

- Журнал нажатий клавиш: некоторые программы позволяют хакерам просматривать каждое нажатие клавиши пользователем компьютера. После установки на компьютер жертвы программы записывают каждое нажатие клавиши, давая хакеру все необходимое для проникновения в систему или даже для кражи чьей-либо личности.

- Взломать пароли: есть много способов взломать чей-то пароль, от обоснованных предположений до простых алгоритмов, которые генерируют комбинации букв, цифр и символов. Метод взлома паролей методом проб и ошибок называется атакой грубой силы, то есть хакер пытается сгенерировать все возможные комбинации для получения доступа. Еще один способ взломать пароли - использовать атаку по словарю, программу, которая вставляет общие слова в поля пароля.

- Заразить компьютер или систему вирусом. Компьютерные вирусы - это программы, которые дублируют себя и вызывают различные проблемы, от сбоя компьютера до уничтожения всего на жестком диске системы. Хакер может установить вирус, проникнув в систему, но гораздо чаще хакеры создают простые вирусы и рассылают их потенциальным жертвам по электронной почте, в мгновенных сообщениях, на веб-сайтах с загружаемым контентом или в одноранговых сетях.

- Получите доступ через черный ход: подобно взлому паролей, некоторые хакеры создают программы, которые ищут незащищенные пути в сетевые системы и компьютеры. В первые дни Интернета многие компьютерные системы обладали ограниченной безопасностью, что позволяло хакеру найти путь в систему без имени пользователя или пароля. Другой способ, которым хакер может получить доступ через черный ход, - это заразить компьютер или систему троянским конем.

- Создание компьютеров-зомби. Компьютер- зомби или бот - это компьютер, который хакер может использовать для рассылки спама или совершения распределенных атак типа «отказ в обслуживании» (DDoS). После того, как жертва выполняет, казалось бы, невинный код, между его компьютером и системой хакера открывается соединение. Хакер может тайно контролировать компьютер жертвы, используя его для совершения преступлений или распространения спама.

- Шпионить за электронной почтой: хакеры создали код, который позволяет им перехватывать и читать сообщения электронной почты - Интернет-эквивалент прослушивания телефонных разговоров. Сегодня большинство программ электронной почты используют настолько сложные формулы шифрования, что даже если хакер перехватит сообщение, он не сможет его прочитать.

Хакерская иерархия

Психолог Марк Роджерс говорит, что существует несколько подгрупп хакеров - новички, киберпанки, программисты и кибертеррористы. Новички - это хакеры, у которых есть доступ к инструментам взлома, но они не знают, как работают компьютеры и программы. Киберпанки более сообразительны и с меньшей вероятностью будут пойманы, чем новички, при взломе системы, но они имеют тенденцию хвастаться своими достижениями. Кодеры пишут программы, которые используют другие хакеры для проникновения в компьютерные системы и навигации по ним. Кибертеррорист - это профессиональный хакер, который проникает в системы с целью получения прибыли - он может саботировать компанию или совершать набег на базы данных корпорации для получения конфиденциальной информации.

Хакерская культура

По отдельности многие хакеры антиобщественны. Их интенсивный интерес к компьютерам и программированию может стать препятствием для общения. Предоставленный самому себе, хакер может часами работать над компьютерной программой, не обращая внимания на все остальное.Компьютерные сети дали хакерам возможность общаться с другими людьми со своими интересами. До того, как Интернет стал легкодоступным, хакеры устанавливали и посещали системы досок объявлений (BBS). Хакер может разместить на своем компьютере доску объявлений и позволить людям подключаться к системе, чтобы отправлять сообщения, обмениваться информацией, играть в игры и загружать программы. По мере того как хакеры находили друг друга, обмен информацией резко увеличивался.

Некоторые хакеры опубликовали свои достижения на BBS, хвастаясь проникновением в безопасные системы. Часто они загружали документ из баз данных своих жертв, чтобы подтвердить свои утверждения. К началу 1990-х сотрудники правоохранительных органов считали хакеров огромной угрозой безопасности. Казалось, есть сотни людей, которые могут взломать самые безопасные системы в мире по своему желанию.

Есть много веб-сайтов, посвященных взлому. У хакерского журнала «2600: The Hacker Quarterly» есть собственный сайт с разделом прямых трансляций, посвященным хакерским темам. Версия для печати по-прежнему доступна в газетных киосках. Такие веб-сайты, как Hacker.org, продвигают обучение и включают головоломки и конкурсы для хакеров, чтобы проверить свои навыки.

Когда их поймают - правоохранительные органы или корпорации - некоторые хакеры признают, что они могли вызвать серьезные проблемы. Большинство хакеров не хотят создавать проблемы; вместо этого они взламывают системы только потому, что хотят знать, как они работают. Для хакера безопасная система похожа на Mt. Эверест - он или она проникает на него ради серьезного испытания. В Соединенных Штатах хакер может попасть в беду, просто войдя в систему. Закон о компьютерном мошенничестве и злоупотреблениях запрещает несанкционированный доступ к компьютерным системам.

Не все хакеры пытаются исследовать запрещенные компьютерные системы. Некоторые используют свои таланты и знания для создания лучшего программного обеспечения и мер безопасности. Фактически, многие хакеры, которые когда-то использовали свои навыки для взлома систем, теперь применяют эти знания и изобретательность, создавая более комплексные меры безопасности. В каком-то смысле Интернет - это поле битвы между разными типами хакеров: плохими парнями или черными шляпами, которые пытаются проникнуть в системы или распространять вирусы, и хорошими парнями или белыми шляпами, которые укрепляют системы безопасности и разрабатывают мощные вирусы. программное обеспечение защиты.

Хакеры с обеих сторон в подавляющем большинстве поддерживают программное обеспечение с открытым исходным кодом, программы, исходный код которых доступен для изучения, копирования, распространения и изменения. С помощью программного обеспечения с открытым исходным кодом хакеры могут учиться на опыте других хакеров и помогать программам работать лучше, чем раньше. Программы могут варьироваться от простых приложений до сложных операционных систем, таких как Linux.

Ежегодно проводится несколько хакерских мероприятий, большинство из которых пропагандируют ответственное поведение. Ежегодный съезд в Лас-Вегасе под названием DEFCON собирает тысячи участников для обмена программами, соревнований, участия в панельных дискуссиях о взломе и разработке компьютеров и, как правило, способствует удовлетворению любопытства. Подобное мероприятие под названием Chaos Communication Camp сочетает в себе низкотехнологичные условия проживания (большинство посетителей останавливаются в палатках) и высокотехнологичные беседы и мероприятия.

Дальше мы узнаем о хакерах и юридических проблемах.

Хакеры и взломщики

Многие программисты настаивают на том, что слово «хакер» применяется только к законопослушным энтузиастам, которые помогают создавать программы и приложения или повышать компьютерную безопасность. Любой, кто злонамеренно использует свои навыки, вовсе не хакер, а взломщик.

Взломщики проникают в системы и причиняют вред или даже хуже. К сожалению, большинство людей, не принадлежащих к хакерскому сообществу, используют это слово как отрицательный термин, потому что не понимают различия между хакерами и взломщиками.

Хакеры и закон

Беспокойство по поводу хакеров достигает самых высоких правительственных уровней. Здесь бывший генеральный прокурор Джанет Рино дает показания о хакерской деятельности.

В целом правительства большинства стран не слишком любят хакеров. Способности хакеров незаметно проникать в компьютер и выходить из него , красть секретную информацию, когда это их забавляет, достаточно, чтобы правительственный чиновник стал кошмаром. Секретная информация или разведданные невероятно важны. Многие правительственные агенты не будут тратить время на то, чтобы отличить любопытного хакера, который хочет проверить свои навыки на продвинутой системе безопасности, от шпиона.

Законы отражают такое отношение. В США есть несколько законов, запрещающих взлом. Некоторые из них, например 18 USC § 1029, сосредоточены на создании, распространении и использовании кодов и устройств, которые предоставляют хакерам несанкционированный доступ к компьютерным системам. Формулировка закона указывает только на использование или создание такого устройства с целью обмана, поэтому обвиняемый хакер может утверждать, что он просто использовал устройства, чтобы узнать, как работают системы безопасности.

Другой важный закон - это 18 USC § 1030, часть которого запрещает несанкционированный доступ к правительственным компьютерам. Даже если хакер просто хочет проникнуть в систему, он или она могут нарушить закон и быть наказаны за доступ к негосударственному правительственному компьютеру.

Наказания варьируются от крупных штрафов до тюремного заключения. Мелкие правонарушения могут принести хакеру всего лишь шесть месяцев условно, в то время как другие правонарушения могут привести к тюремному заключению сроком до 20 лет. Одна формула на веб-странице Министерства юстиции учитывает финансовый ущерб, причиняемый хакером, и добавляется к числу его жертв для определения соответствующего наказания.

В других странах действуют аналогичные законы, некоторые из которых гораздо более расплывчаты, чем законы США. Недавний немецкий закон запрещает владение «хакерскими инструментами». Критики говорят, что закон слишком широк и что многие законные приложения подпадают под его расплывчатое определение хакерских инструментов. Некоторые отмечают, что согласно этому законодательству компании нарушили бы закон, если бы наняли хакеров для поиска недостатков в своих системах безопасности.

Хакеры могут совершать преступления в одной стране, удобно устроившись перед своими компьютерами в другом конце света. Следовательно, преследование хакера - сложный процесс. Сотрудники правоохранительных органов должны подавать петиции странам с просьбой об экстрадиции подозреваемых для проведения судебного разбирательства, а этот процесс может занять годы. Один известный случай - обвинительный акт США хакеру Гэри Маккиннону. С 2002 года Маккиннон боролся с обвинениями в экстрадиции в США за взлом компьютерных систем Министерства обороны и НАСА. Маккиннон, взломанный из Соединенного Королевства, защищался, утверждая, что он просто указал на недостатки в важных системах безопасности. В апреле 2007 года его борьба против экстрадиции подошла к концу, когда британские суды отклонили его апелляцию.

В следующем разделе мы рассмотрим некоторых известных и печально известных хакеров.

Взломать жизнь

Хакеры, соблюдающие закон, могут хорошо зарабатывать на жизнь. Некоторые компании нанимают хакеров для проверки своих систем безопасности на наличие недостатков. Хакеры также могут заработать состояние, создавая полезные программы и приложения, как, например, студенты Стэнфордского университета Ларри Пейдж и Сергей Брин. Пейдж и Брин вместе работали над созданием поисковой системы, которую они назвали Google. Сегодня они делят 26-е место в списке самых богатых миллиардеров мира Forbes.

Известные хакеры

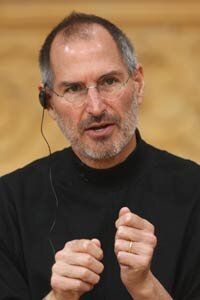

Стив Джобс, соучредитель Apple и хакер-пионер.

Стив Джобс и Стив Возняк, основатели Apple Computers, оба были хакерами. Некоторые из их ранних эксплойтов даже напоминали сомнительные действия некоторых злонамеренных хакеров. Однако и Джобс, и Возняк переросли свое злонамеренное поведение и начали концентрироваться на создании компьютерного оборудования и программного обеспечения. Их усилия помогли вступить в эпоху персональных компьютеров - до Apple компьютерные системы оставались собственностью крупных корпораций, слишком дорогими и громоздкими для обычных потребителей.

Линус Торвальдс, создатель Linux, - еще один известный честный хакер. Его операционная система с открытым исходным кодом очень популярна среди других хакеров. Он помог продвигать концепцию программного обеспечения с открытым исходным кодом, показывая, что, открывая информацию для всех, вы можете получить потрясающие преимущества.

Ричард Столлман, также известный как «rms», основал бесплатную операционную систему GNU Project. Он продвигает концепцию бесплатного программного обеспечения и доступа к компьютеру. Он работает с такими организациями, как Free Software Foundation, и выступает против таких политик, как Управление цифровыми правами.

На другом конце спектра - черные шляпы хакерского мира. В 16 лет Джонатан Джеймс стал первым хакером-подростком, попавшим в тюрьму. Он совершил компьютерные вторжения на некоторых очень известных жертв, включая НАСА и сервер Агентства по уменьшению угроз обороны. В сети Джонатан использовал псевдоним (называемый дескриптором) «c0mrade». Первоначально приговоренный к домашнему аресту, Джеймс был отправлен в тюрьму за нарушение условно-досрочного освобождения.

Хакер Кевин Митник, недавно освобожденный из Федерального исправительного учреждения в Ломпоке, Калифорния.

Кевин Митник получил известность в 1980-х как хакер, который якобы взломал Североамериканское командование воздушно-космической обороны (NORAD), когда ему было 17 лет. Репутация Митника, казалось, росла с каждым пересказом его подвигов, что в конечном итоге привело к слуху, что Митник попал в список самых разыскиваемых ФБР. На самом деле Митника несколько раз арестовывали за взлом защищенных систем, обычно с целью получения доступа к мощному компьютерному программному обеспечению.

Кевин Поулсен, или Темный Данте, специализировался на взломе телефонных систем. Он известен тем, что взламывает телефоны радиостанции КМИС-FM. Хакерство Поулсена позволяло передавать на станцию только звонки, исходящие из его дома, что позволило ему побеждать в различных радиоконкурсах. С тех пор он открыл новую страницу, и теперь он известен как старший редактор журнала Wired.

Адриан Ламо взломал компьютерные системы с помощью компьютеров в библиотеках и интернет-кафе. Он исследовал известные системы на предмет недостатков безопасности, использовал недостатки для взлома системы, а затем отправлял сообщение в соответствующую компанию, сообщая им о недостатке безопасности. К несчастью для Ламо, он делал это в свободное время, а не в качестве оплачиваемого консультанта - его деятельность была незаконной. Он также много шпионил, читал конфиденциальную информацию и открывал себе доступ к конфиденциальным материалам. Его поймали после взлома компьютерной системы, принадлежащей New York Times.

Вероятно, что сегодня в сети действуют тысячи хакеров, но точный подсчет невозможен. Многие хакеры на самом деле не знают, что делают - они просто используют опасные инструменты, которых не совсем понимают. Другие настолько хорошо знают, что они делают, что они могут входить в систему и выходить из нее, даже если об этом никто не знает.

Last edited: