Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Быстрая и эффективная обработка оповещений является краеугольным камнем роли специалиста Центра управления безопасностью (SOC). Платформы анализа угроз могут значительно расширить их возможности в этой области. Давайте узнаем, что это за платформы и как они могут расширить возможности аналитиков.

В результате значительная часть этих событий остается нерасследованной. Это подчеркивает важнейшую проблему: быстрый и точный поиск необходимой информации, связанной с различными индикаторами. Платформы данных об угрозах предлагают решение. Эти платформы позволяют вам искать любой подозрительный URL-адрес, IP-адрес или другой индикатор и мгновенно получать информацию о потенциальном риске. Одной из таких платформ является Threat Intelligence Lookup от ANY.RUN.

Платформа предлагает дополнительное измерение данных об угрозах: журналы процессов, реестр и сетевую активность, содержимое командной строки и другую системную информацию, генерируемую во время сеансов анализа в изолированной среде. Затем пользователи могут искать соответствующие сведения в этих полях.

Они могут предоставить доступ к данным, которые могут выявить потенциальные уязвимости, связанные с известными угрозами. Эта информация может послужить основой для оценки рисков и помочь организациям расставить приоритеты в усилиях по обеспечению безопасности на основе наиболее насущных опасностей.

Представьте, что вы подозреваете, что взломанная система в вашей сети загружает вредоносные файлы. Вы указываете конкретный IP-адрес в качестве потенциального источника и решаете продолжить расследование. Введите IP-адрес в строку поиска платформы анализа угроз. Платформа мгновенно помечает адрес как вредоносный и связанный с вредоносным ПО Remcos, предлагая информацию о доменах, портах и даже файлах, связанных с этим IP.

Он также предоставляет доступ к сеансам анализа, в которых был задействован этот IP-адрес, и перечисляет тактики, приемы и процедуры (TTP), используемые вредоносным ПО в этих сеансах.

Вы можете подробно изучить каждый сеанс, просто нажав на него. Система переведет вас на страницу сеанса в изолированной среде ANY.RUN, где вы сможете изучить все процессы, подключения и активность реестра, а также собрать конфигурацию вредоносного ПО и IOC или загрузить подробный отчет об угрозе.

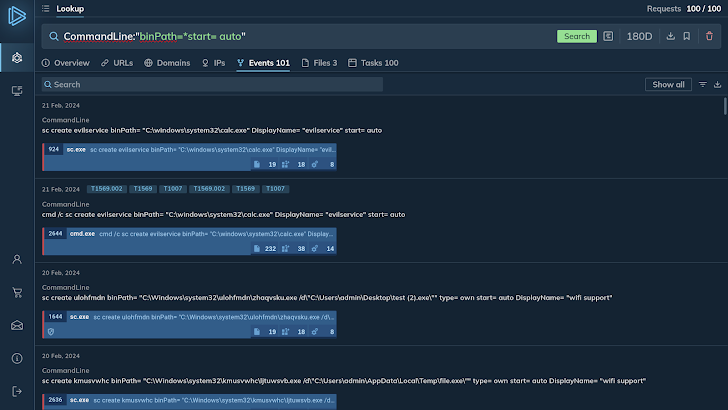

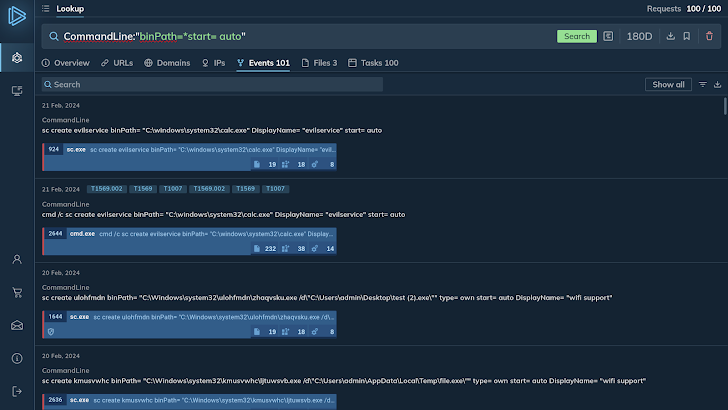

Например, запрос "binPath = * start = auto" использует подстановочный знак звездочки и выполняет поиск в любой командной строке с "binPath =", за которым следуют любые символы, заканчивающиеся на "start = auto".

Платформа возвращает сотню сеансов, в которых появлялся один и тот же фрагмент. Более тщательное изучение результатов поиска показывает, что этот специфический артефакт командной строки характерен для вредоносного ПО Tofsee.

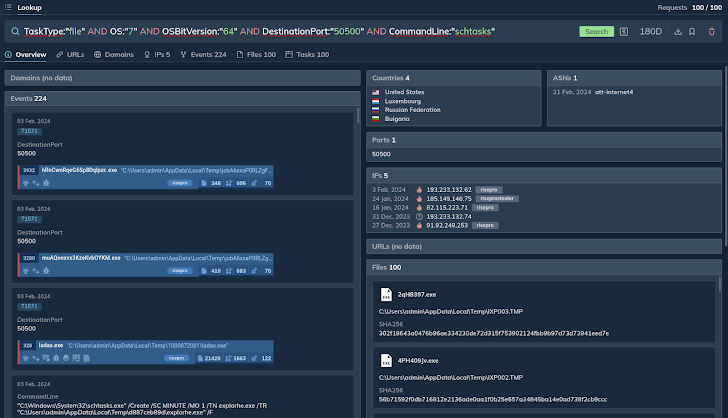

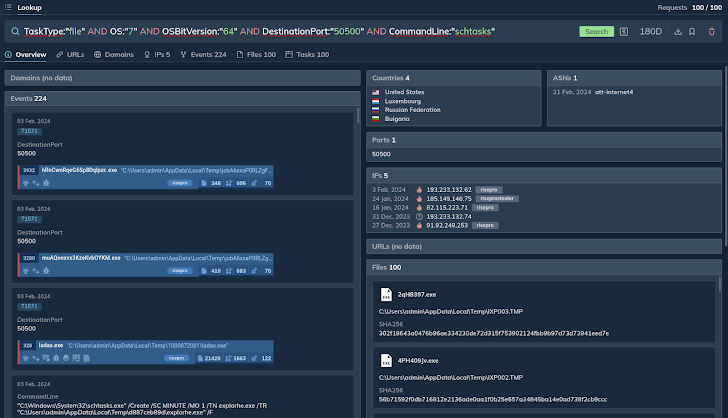

Например, вы можете создать запрос, который выполняет поиск всех задач (сеансов), классифицированных как "файл", запускаемых в Windows 7 с 64-разрядной операционной системой, подключающихся к порту 50500 и содержащих строку "schtasks" в командной строке.

Затем платформа определяет многочисленные сеансы, соответствующие указанным критериям, и дополнительно предоставляет список IP-адресов, помеченных как "RisePro", выделяя ответственное вредоносное ПО.

Запросите пробную версию, чтобы получить 50 бесплатных запросов на изучение платформы.

Задача: перегрузка оповещений

Современный SOC сталкивается с непрекращающимся потоком предупреждений системы безопасности, генерируемых SIEMs и EDR. Просмотр этих предупреждений отнимает много времени и ресурсов. Анализ потенциальной угрозы часто требует поиска в нескольких источниках, прежде чем найти убедительные доказательства, позволяющие проверить, представляет ли она реальный риск. Этот процесс еще больше затрудняется из-за того, что приходится тратить драгоценное время на исследование артефактов, которые в конечном итоге оказываются ложноположительными.В результате значительная часть этих событий остается нерасследованной. Это подчеркивает важнейшую проблему: быстрый и точный поиск необходимой информации, связанной с различными индикаторами. Платформы данных об угрозах предлагают решение. Эти платформы позволяют вам искать любой подозрительный URL-адрес, IP-адрес или другой индикатор и мгновенно получать информацию о потенциальном риске. Одной из таких платформ является Threat Intelligence Lookup от ANY.RUN.

Платформы для анализа угроз спешат на помощь

Специализированные платформы для расследований SOC используют свои базы данных с данными об угрозах, собранными из различных источников. Возьмем, к примеру, поисковую систему анализа угроз ANY.RUN (TI Lookup). Эта платформа собирает индикаторы компрометации (IOC) из миллионов сеансов интерактивного анализа (задач), проводимых в изолированной среде ANY.RUN.Платформа предлагает дополнительное измерение данных об угрозах: журналы процессов, реестр и сетевую активность, содержимое командной строки и другую системную информацию, генерируемую во время сеансов анализа в изолированной среде. Затем пользователи могут искать соответствующие сведения в этих полях.

Преимущества платформ анализа угроз

Более глубокое понимание угроз

Вместо того, чтобы полагаться на разрозненные источники данных, такие платформы предлагают единую точку доступа для поиска IOC в различных точках данных. Сюда входят URL-адреса, хэши файлов, IP-адреса, регистрируемые события, командные строки и реестры, позволяющие более полно идентифицировать угрозы и проводить расследования.Более быстрые расследования по оповещениям

Когда происходит инцидент безопасности, время имеет решающее значение. Платформы TI помогают быстро собирать соответствующие данные анализа угроз, позволяя глубже понять природу атаки, затронутые системы и масштабы компрометации. Это может значительно ускорить и улучшить усилия по реагированию.Упреждающий поиск угроз

Платформы анализа угроз позволяют командам активно искать известные IOC, связанные с определенными семействами вредоносных программ. Такой упреждающий подход может помочь выявить скрытые угрозы до того, как они перерастут в крупные инциденты.Они могут предоставить доступ к данным, которые могут выявить потенциальные уязвимости, связанные с известными угрозами. Эта информация может послужить основой для оценки рисков и помочь организациям расставить приоритеты в усилиях по обеспечению безопасности на основе наиболее насущных опасностей.

Анализ угроз и принятие решений

Имея подробную информацию о поведении вредоносных программ, команды могут более точно анализировать угрозы и принимать обоснованные решения о локализации, устранении последствий и будущих профилактических мерах. Этот непрерывный цикл обучения укрепляет общую систему безопасности и компетентность команды.Примеры запросов платформы анализа угроз

Поиск по отдельным индикаторам

Представьте, что вы подозреваете, что взломанная система в вашей сети загружает вредоносные файлы. Вы указываете конкретный IP-адрес в качестве потенциального источника и решаете продолжить расследование. Введите IP-адрес в строку поиска платформы анализа угроз. Платформа мгновенно помечает адрес как вредоносный и связанный с вредоносным ПО Remcos, предлагая информацию о доменах, портах и даже файлах, связанных с этим IP.

Он также предоставляет доступ к сеансам анализа, в которых был задействован этот IP-адрес, и перечисляет тактики, приемы и процедуры (TTP), используемые вредоносным ПО в этих сеансах.

Вы можете подробно изучить каждый сеанс, просто нажав на него. Система переведет вас на страницу сеанса в изолированной среде ANY.RUN, где вы сможете изучить все процессы, подключения и активность реестра, а также собрать конфигурацию вредоносного ПО и IOC или загрузить подробный отчет об угрозе.

Гибкий поиск с использованием подстановочных знаков

Еще одна полезная функция платформ анализа угроз, таких как TI Lookup, - это возможность отправлять подстановочные знаки и комбинированные запросы.

Например, запрос "binPath = * start = auto" использует подстановочный знак звездочки и выполняет поиск в любой командной строке с "binPath =", за которым следуют любые символы, заканчивающиеся на "start = auto".

Платформа возвращает сотню сеансов, в которых появлялся один и тот же фрагмент. Более тщательное изучение результатов поиска показывает, что этот специфический артефакт командной строки характерен для вредоносного ПО Tofsee.

Комбинированные поисковые запросы

Другой вариант проведения расследования - объединить все доступные показатели и отправить их на платформу threat intelligence platform для выявления всех случаев, когда эти критерии появляются в совокупности.

Например, вы можете создать запрос, который выполняет поиск всех задач (сеансов), классифицированных как "файл", запускаемых в Windows 7 с 64-разрядной операционной системой, подключающихся к порту 50500 и содержащих строку "schtasks" в командной строке.

Затем платформа определяет многочисленные сеансы, соответствующие указанным критериям, и дополнительно предоставляет список IP-адресов, помеченных как "RisePro", выделяя ответственное вредоносное ПО.

Попробуйте поиск информации об угрозах

Поиск информации об угрозах с помощью ANY.RUN позволяет точно исследовать угрозы. Анализировать процессы, файлы, сетевую активность и многое другое. Расширьте поиск с помощью более чем 30 полей, включая IP-адреса, домены, зарегистрированные события и методы MITRE. Комбинируйте параметры для целостного понимания. Используйте подстановочные запросы, чтобы расширить охват.Запросите пробную версию, чтобы получить 50 бесплатных запросов на изучение платформы.