Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Новый анализ сложного коммерческого шпионского ПО под названием Predator показал, что его способность сохраняться между перезагрузками предлагается в качестве "дополнительной функции" и что это зависит от вариантов лицензирования, выбранных клиентом.

"В 2021 году шпионское ПО Predator не смогло пережить перезагрузку зараженной системы Android (оно было на iOS)", - сказали исследователи Cisco Talos Майк Джентиле, Ашир Малхотра и Витор Вентура в отчете, которым поделились с Hacker News. "Однако к апрелю 2022 года эта возможность была предложена их клиентам".

Predator является продуктом консорциума под названием Intellexa Alliance, в который входят Cytrox (впоследствии приобретенный WiSpear), Nexa Technologies и Senpai Technologies. И Cytrox, и Intellexa были добавлены США в список юридических лиц в июле 2023 года за "незаконный оборот кибератак, используемых для получения доступа к информационным системам".

Последние выводы были сделаны более чем через шесть месяцев после того, как поставщик кибербезопасности подробно описал внутреннюю работу Predator и его гармоничное сочетание с другим компонентом загрузчика под названием Alien.

"Alien имеет решающее значение для успешного функционирования Predator, включая дополнительные компоненты, загружаемые Predator по требованию", - сказал Малхотра The Hacker News в то время. "Отношения между Alien и Predator чрезвычайно симбиотические, требующие от них постоянной работы в тандеме для слежки за жертвами".

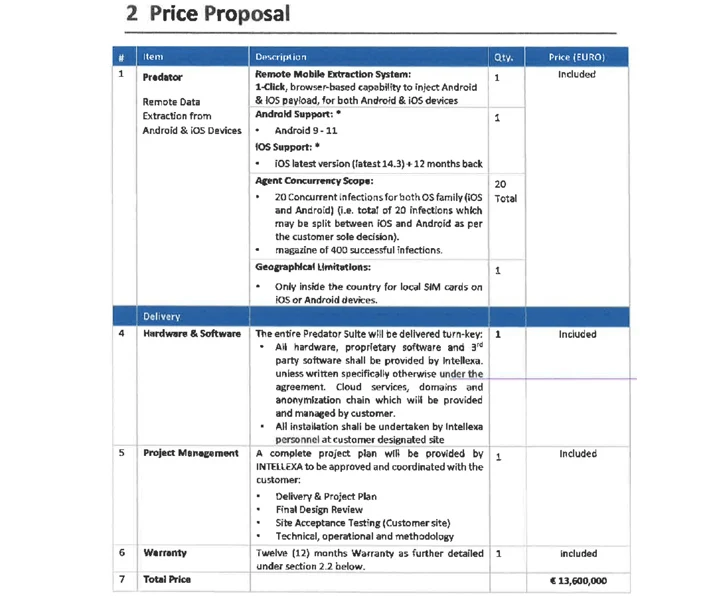

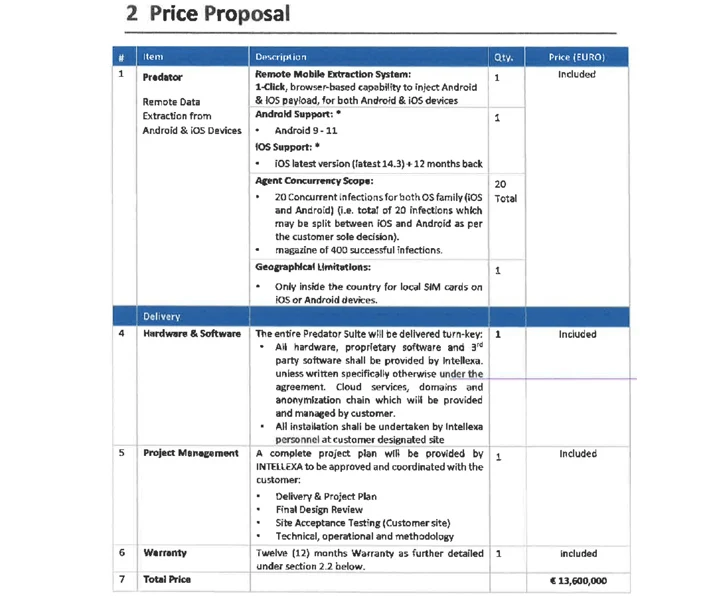

Predator, который может быть нацелен как на Android, так и на iOS, был описан как "система удаленного мобильного извлечения", которая продается по модели лицензирования, которая обходится в миллионы долларов в зависимости от эксплойта, используемого для первоначального доступа, и количества одновременных заражений, что делает их недоступными для разработчиков сценариев и начинающих преступников.

Шпионских программ, таких как "хищник" и "Пегас", который разработан НСО группы, часто полагаются на "нулевого дня", использовать цепочки в Android, iOS и веб-браузеров в качестве скрытого заражения векторов. Но поскольку Apple и Google продолжают устранять пробелы в безопасности, эти цепочки эксплойтов могут оказаться неэффективными, что вынудит их вернуться к чертежной доске.

Однако стоит отметить, что компании, создающие инструменты для наблюдения за наемниками, также могут приобретать полные или частичные цепочки эксплойтов у брокеров эксплойтов и преобразовывать их в операционный эксплойт, который может быть использован для эффективного взлома целевых устройств.

Другой ключевой аспект бизнес-модели Intellexa заключается в том, что она перекладывает работу по настройке инфраструктуры атаки на самих клиентов, оставляя им возможность правдоподобного отрицания, если кампании всплывут на свет (что неизбежно происходит).

"Поставка вспомогательного оборудования Intellexa осуществляется в терминале или аэропорту", - сказали исследователи.

"Этот метод доставки известен как Cost Insurance and Freight (CIF), что является частью жаргона судоходной отрасли ("Инкотермс"). Этот механизм позволяет Intellexa утверждать, что они не имеют представления о том, где развернуты системы и где они в конечном итоге находятся."

Кроме того, Intellexa обладает "информацией из первых рук" о том, выполняют ли их клиенты операции наблюдения за пределами своих границ, поскольку операции неразрывно связаны с лицензией, которая по умолчанию ограничена одним префиксом телефонного кода страны.

Это географическое ограничение, тем не менее, может быть снято за дополнительную плату.

Cisco Talos отметила, что, хотя публичное разоблачение злоумышленников из частного сектора и их кампаний было успешным в попытках установить их авторство, это мало повлияло на их способность вести и развивать свой бизнес по всему миру, даже если это может повлиять на их клиентов, таких как правительства.

"Это может увеличить затраты, заставляя их покупать или создавать новые цепочки эксплойтов, но эти поставщики, похоже, беспрепятственно приобрели новые цепочки эксплойтов, что позволяет им оставаться в бизнесе, переходя от одного набора эксплойтов к другому в качестве средства первоначального доступа", - сказали исследователи.

"Что необходимо, так это публичное раскрытие технических анализов мобильного шпионского ПО и реальных образцов, позволяющих проводить общественный контроль над вредоносным ПО. Такое публичное раскрытие информации не только позволит проводить более тщательный анализ и стимулировать усилия по обнаружению, но и заставит поставщиков постоянно совершенствовать свои имплантаты, требуя затрат на разработку".

"В 2021 году шпионское ПО Predator не смогло пережить перезагрузку зараженной системы Android (оно было на iOS)", - сказали исследователи Cisco Talos Майк Джентиле, Ашир Малхотра и Витор Вентура в отчете, которым поделились с Hacker News. "Однако к апрелю 2022 года эта возможность была предложена их клиентам".

Predator является продуктом консорциума под названием Intellexa Alliance, в который входят Cytrox (впоследствии приобретенный WiSpear), Nexa Technologies и Senpai Technologies. И Cytrox, и Intellexa были добавлены США в список юридических лиц в июле 2023 года за "незаконный оборот кибератак, используемых для получения доступа к информационным системам".

Последние выводы были сделаны более чем через шесть месяцев после того, как поставщик кибербезопасности подробно описал внутреннюю работу Predator и его гармоничное сочетание с другим компонентом загрузчика под названием Alien.

"Alien имеет решающее значение для успешного функционирования Predator, включая дополнительные компоненты, загружаемые Predator по требованию", - сказал Малхотра The Hacker News в то время. "Отношения между Alien и Predator чрезвычайно симбиотические, требующие от них постоянной работы в тандеме для слежки за жертвами".

Predator, который может быть нацелен как на Android, так и на iOS, был описан как "система удаленного мобильного извлечения", которая продается по модели лицензирования, которая обходится в миллионы долларов в зависимости от эксплойта, используемого для первоначального доступа, и количества одновременных заражений, что делает их недоступными для разработчиков сценариев и начинающих преступников.

Шпионских программ, таких как "хищник" и "Пегас", который разработан НСО группы, часто полагаются на "нулевого дня", использовать цепочки в Android, iOS и веб-браузеров в качестве скрытого заражения векторов. Но поскольку Apple и Google продолжают устранять пробелы в безопасности, эти цепочки эксплойтов могут оказаться неэффективными, что вынудит их вернуться к чертежной доске.

Однако стоит отметить, что компании, создающие инструменты для наблюдения за наемниками, также могут приобретать полные или частичные цепочки эксплойтов у брокеров эксплойтов и преобразовывать их в операционный эксплойт, который может быть использован для эффективного взлома целевых устройств.

Другой ключевой аспект бизнес-модели Intellexa заключается в том, что она перекладывает работу по настройке инфраструктуры атаки на самих клиентов, оставляя им возможность правдоподобного отрицания, если кампании всплывут на свет (что неизбежно происходит).

"Поставка вспомогательного оборудования Intellexa осуществляется в терминале или аэропорту", - сказали исследователи.

"Этот метод доставки известен как Cost Insurance and Freight (CIF), что является частью жаргона судоходной отрасли ("Инкотермс"). Этот механизм позволяет Intellexa утверждать, что они не имеют представления о том, где развернуты системы и где они в конечном итоге находятся."

Кроме того, Intellexa обладает "информацией из первых рук" о том, выполняют ли их клиенты операции наблюдения за пределами своих границ, поскольку операции неразрывно связаны с лицензией, которая по умолчанию ограничена одним префиксом телефонного кода страны.

Это географическое ограничение, тем не менее, может быть снято за дополнительную плату.

Cisco Talos отметила, что, хотя публичное разоблачение злоумышленников из частного сектора и их кампаний было успешным в попытках установить их авторство, это мало повлияло на их способность вести и развивать свой бизнес по всему миру, даже если это может повлиять на их клиентов, таких как правительства.

"Это может увеличить затраты, заставляя их покупать или создавать новые цепочки эксплойтов, но эти поставщики, похоже, беспрепятственно приобрели новые цепочки эксплойтов, что позволяет им оставаться в бизнесе, переходя от одного набора эксплойтов к другому в качестве средства первоначального доступа", - сказали исследователи.

"Что необходимо, так это публичное раскрытие технических анализов мобильного шпионского ПО и реальных образцов, позволяющих проводить общественный контроль над вредоносным ПО. Такое публичное раскрытие информации не только позволит проводить более тщательный анализ и стимулировать усилия по обнаружению, но и заставит поставщиков постоянно совершенствовать свои имплантаты, требуя затрат на разработку".