Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Исследователи кибербезопасности обнаружили ранее недокументированный усовершенствованный бэкдор под названием Deadglyph, используемый злоумышленником, известным как Stealth Falcon, в рамках кампании кибершпионажа.

"Архитектура Deadglyph необычна, поскольку она состоит из взаимодействующих компонентов – один из них представляет собой собственный бинарный файл x64, другой - сборку .NET", - говорится в новом отчете ESET, опубликованном в Hacker News.

"Это сочетание необычно, поскольку вредоносное ПО обычно использует только один язык программирования для своих компонентов. Это различие может указывать на раздельную разработку этих двух компонентов, а также на использование уникальных особенностей различных языков программирования, которые они используют".

Также есть подозрение, что использование разных языков программирования является преднамеренной тактикой, препятствующей анализу, что значительно усложняет навигацию и отладку.

В отличие от других традиционных бэкдоров такого рода, команды поступают с сервера, управляемого исполнителем, в виде дополнительных модулей, которые позволяют ему создавать новые процессы, читать файлы и собирать информацию из скомпрометированных систем.

Stealth Falcon (он же FruityArmor) был впервые раскрыт Citizen Lab в 2016 году, связав его с рядом целевых шпионских атак на Ближнем Востоке, направленных на журналистов, активистов и диссидентов в ОАЭ, с использованием фишинговых приманок, встраивающих заминированные ссылки, указывающие на макросодержащие документы, для доставки пользовательского имплантата, способного выполнять произвольные команды.

Последующее расследование, проведенное Reuters в 2019 году, выявило тайную операцию под названием Project Raven, в которой участвовала группа бывших сотрудников разведки США, завербованных фирмой по кибербезопасности DarkMatter для слежки за объектами, критикующими арабскую монархию.

Считается, что Stealth Falcon и Project Raven - это одна и та же группа, основанная на совпадениях в тактике и таргетинге.

С тех пор группу связывают с использованием недостатков Windows нулевого дня, таких как CVE-2018-8611 и CVE-2019-0797, при этом Mandiant отметил в апреле 2020 года, что шпионский агент "использовал больше нулевых дней, чем любая другая группа" с 2016 по 2019 год.

Примерно в то же время ESET подробно рассказала об использовании злоумышленником бэкдора с именем Win32 / StealthFalcon, который, как было обнаружено, использует фоновую службу интеллектуальной передачи Windows (BITS) для обмена данными командования и управления (C2) и получения полного контроля над конечной точкой.

Deadglyph является последним дополнением к арсеналу Stealth Falcon, согласно данным словацкой фирмы по кибербезопасности, которая проанализировала вторжение в неназванную правительственную организацию на Ближнем Востоке.

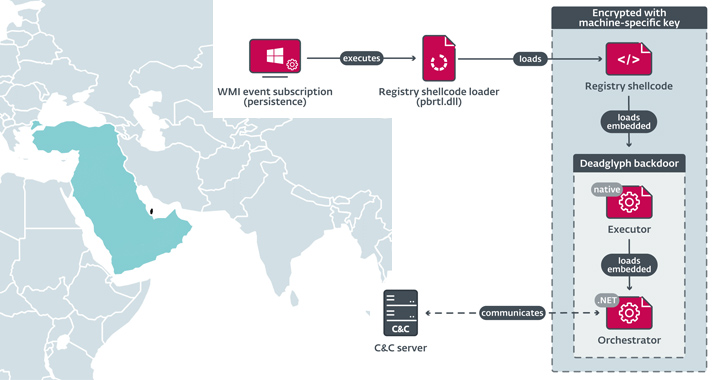

Точный метод, используемый для доставки имплантата, в настоящее время неизвестен, но начальным компонентом, который активирует его выполнение, является загрузчик шелл-кода, который извлекает и загружает шелл-код из реестра Windows, который впоследствии запускает собственный модуль 64 Deadglyph, называемый исполнителем.

Затем исполнитель приступает к загрузке .NET-компонента, известного как Orchestrator, который, в свою очередь, связывается с сервером командования и управления (C2) в ожидании дальнейших инструкций. Вредоносное ПО также использует серию маневров уклонения, чтобы остаться незамеченным, включая возможность самоустранения.

Команды, полученные с сервера, ставятся в очередь на выполнение и могут относиться к одной из трех категорий: задачи организатора, задачи исполнителя и задачи загрузки.

"Задачи исполнителя предоставляют возможность управлять бэкдором и запускать дополнительные модули", - говорится в сообщении ESET. "Задачи Orchestrator предоставляют возможность управлять конфигурацией сетевых модулей и таймера, а также отменять ожидающие выполнения задачи".

Некоторые из выявленных задач исполнителя включают создание процесса, доступ к файлам и сбор системных метаданных. Модуль Timer используется для периодического опроса сервера C2 в сочетании с сетевым модулем, который реализует обмен данными C2 с использованием POST-запросов HTTPS.

Задачи загрузки, как следует из названия, позволяют бэкдору загружать выходные данные команд и ошибок.

ESET заявила, что также идентифицировала файл панели управления (CPL), который был загружен в VirusTotal из Катара, который, как говорят, послужил отправной точкой для многоступенчатой цепочки, открывающей путь для загрузчика шеллкода, который имеет некоторое сходство кода с Deadglyph.

Хотя природа шелл-кода, полученного с сервера C2, остается неясной, было высказано предположение, что содержимое потенциально может служить установщиком для вредоносного ПО Deadglyph.

Deadglyph получил свое название из-за артефактов, обнаруженных в бэкдоре (шестнадцатеричные идентификаторы 0xDEADB001 и 0xDEADB101 для модуля Timer и его конфигурации), в сочетании с наличием атаки с использованием гомоглифа, выдающего себя за Microsoft ("Корпорация Microsoft") в ресурсе VERSIONINFO загрузчика шеллкода реестра.

"Deadglyph может похвастаться рядом механизмов противодействия обнаружению, включая непрерывный мониторинг системных процессов и внедрение рандомизированных сетевых шаблонов", - говорится в сообщении компании. "Кроме того, бэкдор способен деинсталлировать себя, чтобы свести к минимуму вероятность его обнаружения в определенных случаях".