Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Управление поверхностью атаки (ASM) и управление уязвимостями (VM) часто путают, и хотя они пересекаются, это не одно и то же. Основное различие между управлением поверхностью атаки и управлением уязвимостями заключается в их области применения: управление уязвимостями проверяет список известных активов, в то время как управление поверхностью атаки предполагает, что у вас есть неизвестные активы, и поэтому начинается с обнаружения. Давайте рассмотрим и то, и другое более подробно.

Что такое управление уязвимостями?

Управление уязвимостями - это на самом простом уровне использование автоматизированных инструментов для выявления, определения приоритетов и составления отчетов о проблемах безопасности и уязвимостях в вашей цифровой инфраструктуре.

Управление уязвимостями использует автоматические сканеры для регулярного, запланированного сканирования активов в известном диапазоне IP-адресов для обнаружения установленных и новых уязвимостей, чтобы вы могли применять исправления, удалять уязвимости или снижать любые потенциальные риски. Для этих уязвимостей, как правило, используется оценка риска или шкала, такая как CVSS, и расчеты риска.

Сканеры уязвимостей часто имеют в своем распоряжении тысячи автоматических проверок, и, исследуя и собирая информацию о ваших системах, они могут выявить пробелы в безопасности, которые могут быть использованы злоумышленниками для кражи конфиденциальной информации, получения несанкционированного доступа к вашим системам или нарушения работы вашего бизнеса. Вооружившись этими знаниями, вы сможете защитить свою организацию и предотвратить потенциальные атаки.

Скриншот платформы управления уязвимостями Intruder, которая предназначена для выполнения тысяч проверок безопасности, выявления уязвимостей в веб-приложениях, API, облачных системах и за их пределами.

Что такое процесс управления уязвимостями?

Что такое управление поверхностью атаки?

Основное различие между управлением уязвимостями и управлением поверхностью атаки заключается в области применения. Управление поверхностью атаки (ASM) включает обнаружение активов – помогает вам найти все ваши цифровые активы и сервисы, а затем уменьшает или минимизирует их уязвимость, чтобы предотвратить их использование хакерами.

С помощью ASM все известные или неизвестные ресурсы (локальная, облачная, дочерняя, сторонняя или партнерская среды) обнаруживаются злоумышленником извне организации. Если вы не знаете, что у вас есть, как вы можете это защитить?

Возьмем пример интерфейса администратора, такого как cPanel или страница администрирования брандмауэра – они могут быть защищены от всех известных текущих атак сегодня, но уязвимость может быть обнаружена завтра, когда она станет серьезным риском. Если вы отслеживаете и уменьшаете поверхность атаки, независимо от уязвимостей, атаковать вас становится сложнее.

Итак, значительная часть управления поверхностью атаки заключается в снижении подверженности возможным будущим уязвимостям путем удаления ненужных служб и ресурсов из Интернета. Но для этого сначала вам нужно знать, что там есть.

Что такое процесс управления поверхностью атаки?

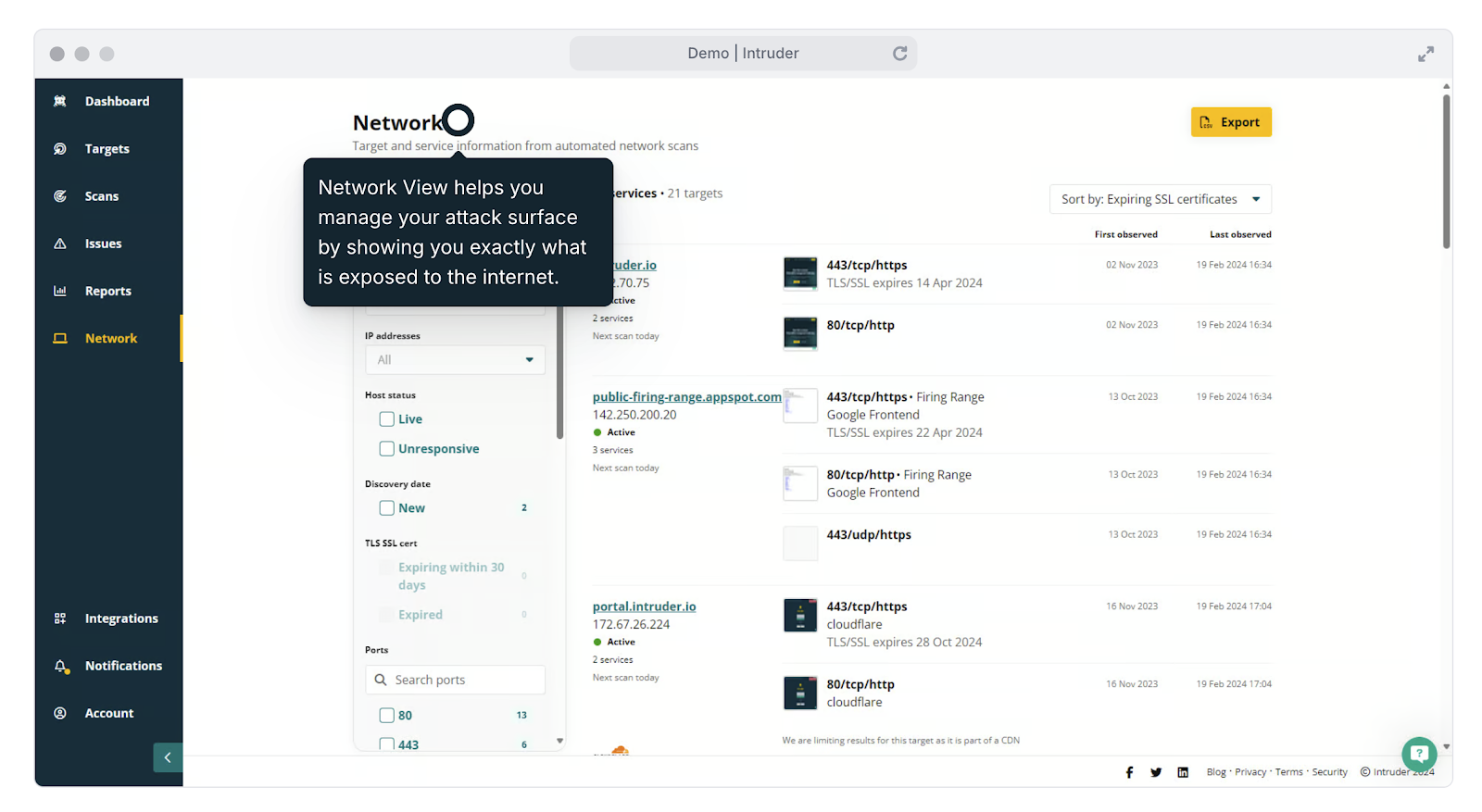

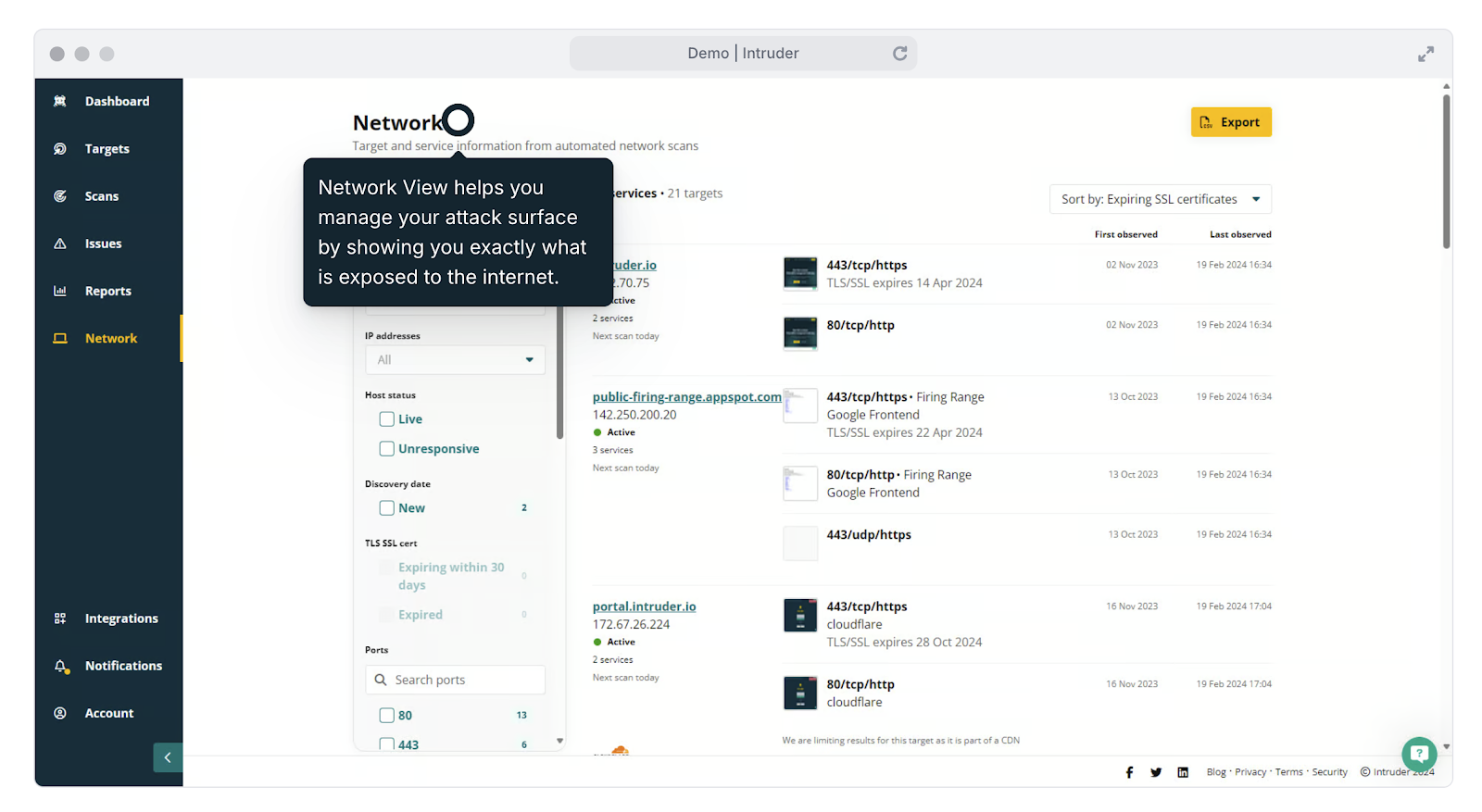

Функции управления поверхностью атаки Intruder помогают вам быть в курсе изменений в вашей среде, таких как недавно открытые порты и службы.

Чем управление поверхностью атаки отличается от управления уязвимостями?

Управление уязвимостями - это процесс выявления уязвимостей в вашей ИТ-инфраструктуре и приложениях и определения их приоритетности. Управление поверхностью атаки идет еще дальше, идентифицируя и анализируя вашу поверхность атаки – все устройства, точки входа и незащищенные службы, которые злоумышленник потенциально может использовать для получения доступа к вашим системам или данным.

Можете ли вы совместить управление поверхностью атаки и управление уязвимостями?

Хотя ASM и виртуальная машина могут иметь разные области применения и цели, они не являются взаимоисключающими. Используемые в сочетании, они создают гораздо более целостную, надежную и всестороннюю систему кибербезопасности. Определяя свои активы и уязвимости, вы можете расставить приоритеты в своих усилиях по обеспечению безопасности и более эффективно распределять ресурсы, что поможет вам снизить вероятность успешной атаки и любого потенциального воздействия.

Как злоумышленник может помочь с ASM и виртуальной машиной

В конечном счете, вы не должны оставлять камня на камне, когда дело доходит до кибербезопасности. Современные решения для виртуальных машин и ASM, такие как Intruder, могут обнаруживать уязвимости, влияющие на вашу организацию. Это обеспечивает вам большую видимость и контроль над вашей поверхностью атаки, отслеживает изменения в сети и даты истечения срока действия сертификатов SSL / TLS, помогает вам оставаться в курсе вашей облачной инфраструктуры и позволяет вам платить только за активные цели. Почему бы вам не убедиться в этом самостоятельно с помощью бесплатной 14-дневной пробной версии?

Что такое управление уязвимостями?

Управление уязвимостями - это на самом простом уровне использование автоматизированных инструментов для выявления, определения приоритетов и составления отчетов о проблемах безопасности и уязвимостях в вашей цифровой инфраструктуре.

Управление уязвимостями использует автоматические сканеры для регулярного, запланированного сканирования активов в известном диапазоне IP-адресов для обнаружения установленных и новых уязвимостей, чтобы вы могли применять исправления, удалять уязвимости или снижать любые потенциальные риски. Для этих уязвимостей, как правило, используется оценка риска или шкала, такая как CVSS, и расчеты риска.

Сканеры уязвимостей часто имеют в своем распоряжении тысячи автоматических проверок, и, исследуя и собирая информацию о ваших системах, они могут выявить пробелы в безопасности, которые могут быть использованы злоумышленниками для кражи конфиденциальной информации, получения несанкционированного доступа к вашим системам или нарушения работы вашего бизнеса. Вооружившись этими знаниями, вы сможете защитить свою организацию и предотвратить потенциальные атаки.

Скриншот платформы управления уязвимостями Intruder, которая предназначена для выполнения тысяч проверок безопасности, выявления уязвимостей в веб-приложениях, API, облачных системах и за их пределами.

Что такое процесс управления уязвимостями?

- Выполнение сканирования уязвимостей

- Оценка вашего риска уязвимости

- Определение приоритетов и устранение уязвимостей

- Постоянный мониторинг

Что такое управление поверхностью атаки?

Основное различие между управлением уязвимостями и управлением поверхностью атаки заключается в области применения. Управление поверхностью атаки (ASM) включает обнаружение активов – помогает вам найти все ваши цифровые активы и сервисы, а затем уменьшает или минимизирует их уязвимость, чтобы предотвратить их использование хакерами.

С помощью ASM все известные или неизвестные ресурсы (локальная, облачная, дочерняя, сторонняя или партнерская среды) обнаруживаются злоумышленником извне организации. Если вы не знаете, что у вас есть, как вы можете это защитить?

Возьмем пример интерфейса администратора, такого как cPanel или страница администрирования брандмауэра – они могут быть защищены от всех известных текущих атак сегодня, но уязвимость может быть обнаружена завтра, когда она станет серьезным риском. Если вы отслеживаете и уменьшаете поверхность атаки, независимо от уязвимостей, атаковать вас становится сложнее.

Итак, значительная часть управления поверхностью атаки заключается в снижении подверженности возможным будущим уязвимостям путем удаления ненужных служб и ресурсов из Интернета. Но для этого сначала вам нужно знать, что там есть.

Что такое процесс управления поверхностью атаки?

- Находите и сопоставляйте все ваши цифровые активы

- Обеспечьте наглядность и создайте отчет о том, что существует

- Запустите сканирование уязвимостей, чтобы выявить любые слабые места

- Автоматизируйте, чтобы каждый, кто создает инфраструктуру, мог делать это безопасно

- Постоянный мониторинг по мере развертывания новой инфраструктуры и сервисов

Функции управления поверхностью атаки Intruder помогают вам быть в курсе изменений в вашей среде, таких как недавно открытые порты и службы.

Чем управление поверхностью атаки отличается от управления уязвимостями?

Управление уязвимостями - это процесс выявления уязвимостей в вашей ИТ-инфраструктуре и приложениях и определения их приоритетности. Управление поверхностью атаки идет еще дальше, идентифицируя и анализируя вашу поверхность атаки – все устройства, точки входа и незащищенные службы, которые злоумышленник потенциально может использовать для получения доступа к вашим системам или данным.

Можете ли вы совместить управление поверхностью атаки и управление уязвимостями?

Хотя ASM и виртуальная машина могут иметь разные области применения и цели, они не являются взаимоисключающими. Используемые в сочетании, они создают гораздо более целостную, надежную и всестороннюю систему кибербезопасности. Определяя свои активы и уязвимости, вы можете расставить приоритеты в своих усилиях по обеспечению безопасности и более эффективно распределять ресурсы, что поможет вам снизить вероятность успешной атаки и любого потенциального воздействия.

Как злоумышленник может помочь с ASM и виртуальной машиной

В конечном счете, вы не должны оставлять камня на камне, когда дело доходит до кибербезопасности. Современные решения для виртуальных машин и ASM, такие как Intruder, могут обнаруживать уязвимости, влияющие на вашу организацию. Это обеспечивает вам большую видимость и контроль над вашей поверхностью атаки, отслеживает изменения в сети и даты истечения срока действия сертификатов SSL / TLS, помогает вам оставаться в курсе вашей облачной инфраструктуры и позволяет вам платить только за активные цели. Почему бы вам не убедиться в этом самостоятельно с помощью бесплатной 14-дневной пробной версии?