Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,281

- Points

- 113

Содержание статьи

Что такое управление идентификацией и доступом

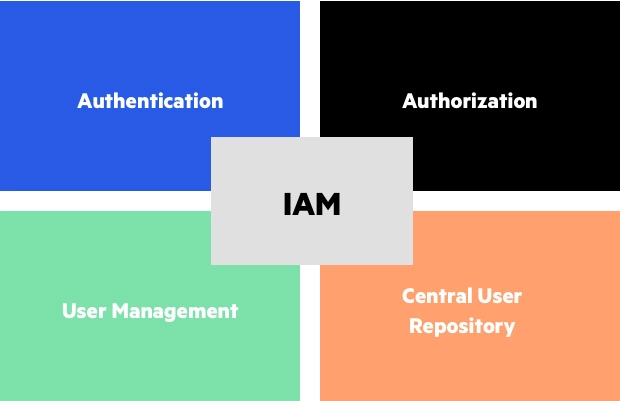

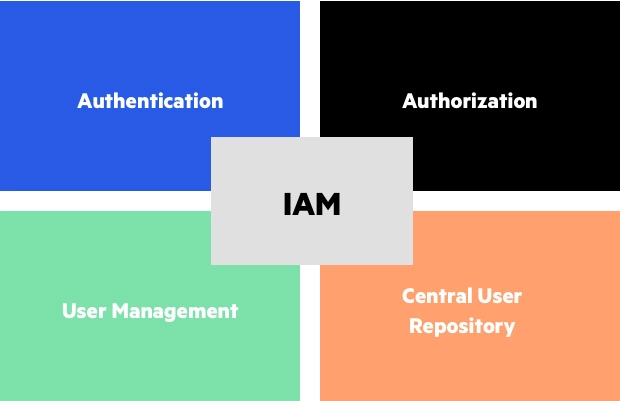

Система управления идентификацией и доступом (IAM) определяет и управляет идентификационными данными пользователей и разрешениями на доступ. Пользователи IAM включают клиентов (управление идентификацией клиентов) и сотрудников (управление идентификацией сотрудников). С помощью технологий IAM ИТ-менеджеры могут гарантировать, что пользователи являются теми, кем они являются (аутентификация), и что пользователи получают доступ к приложениям и ресурсам, на использование которых у них есть разрешение (авторизация).

4 ключевых преимущества систем управления идентификацией и доступом

5 основных преимуществ управления идентификацией и доступом

Повышенная безопасность

Решения IAM помогают выявлять и снижать риски безопасности. Вы можете использовать IAM для выявления нарушений политики или удаления несоответствующих прав доступа без необходимости поиска в нескольких распределенных системах. Вы также можете использовать IAM, чтобы убедиться, что меры безопасности соответствуют нормативным требованиям и требованиям аудита.

Обмен информацией

IAM обеспечивает общую платформу для доступа и управления идентификационной информацией. Вы можете применять одни и те же опросы безопасности на всех операционных платформах и устройствах, используемых в организации. Структуры IAM могут помочь вам обеспечить соблюдение политик, связанных с аутентификацией, привилегиями и проверкой пользователей, а также уделить внимание «ползучести привилегий».

Легкость использования

IAM упрощает процессы регистрации, входа в систему и управления пользователями для владельцев приложений, конечных пользователей и системных администраторов. IAM упрощает предоставление доступа и управление им, что способствует удовлетворенности пользователей.

Повышение производительности

IAM централизует и автоматизирует жизненный цикл управления идентификацией и доступом, создавая автоматизированные рабочие процессы для таких сценариев, как прием нового сотрудника или смена ролей. Это может сократить время обработки изменений доступа и удостоверений и уменьшить количество ошибок.

Снижение затрат на ИТ

Услуги IAM могут снизить эксплуатационные расходы. Использование федеративных служб идентификации означает, что вам больше не нужны локальные идентификаторы для внешнего использования; это упрощает администрирование приложений. Облачные сервисы IAM могут снизить потребность в покупке и обслуживании локальной инфраструктуры.

Что означает IAM для управления соответствием

Если процессы управления доступом к учетным данным не контролируются эффективно, возможно, вы не соблюдаете отраслевые стандарты или государственные постановления. Кроме того, если ваша организация проходит аудит, вы не сможете показать, что данные компании защищены от неправомерного использования.

Системы IAM играют важную роль в соблюдении требований. Он может обеспечить многие меры безопасности, требуемые стандартами безопасности, и может продемонстрировать аудиторам, что корпоративная информация контролируется надлежащим образом.

IAM и службы каталогов в облаке

Традиционно решения IAM полагались на локальные службы каталогов, часто основанные на Microsoft Active Directory или OpenLDAP. Фактические учетные данные пользователя хранились в локальном каталоге.

Сегодня модель контроля меняется, и организации переходят на чисто облачные решения для идентификации - и служба каталогов, и уровень управления IAM размещаются в облаке. Облачные службы каталогов, известные как Directory as a Service (DaaS), имеют следующие преимущества:

Решения для защиты данных

Ведущее в отрасли решение для защиты данных обеспечивает управление правами пользователей, мониторинг доступа к данным и действия привилегированных пользователей для выявления чрезмерных, несоответствующих или неиспользуемых привилегий. Он также предоставляет ИТ-специалистам и ИТ-специалистам полную информацию о том, как осуществляется доступ к данным, их использование и перемещение по организации.

Элементы систем управления идентификацией и доступом.

Помимо управления правами пользователей, наш комплексный подход обеспечивает несколько уровней защиты корпоративных данных как локально, так и в облаке:

- Что такое управление идентификацией и доступом

- 4 ключевых преимущества систем управления идентификацией и доступом

- 5 основных преимуществ управления идентификацией и доступом

- Что означает IAM для управления соответствием

- IAM и службы каталогов в облаке

- Решения для защиты данных

Что такое управление идентификацией и доступом

Система управления идентификацией и доступом (IAM) определяет и управляет идентификационными данными пользователей и разрешениями на доступ. Пользователи IAM включают клиентов (управление идентификацией клиентов) и сотрудников (управление идентификацией сотрудников). С помощью технологий IAM ИТ-менеджеры могут гарантировать, что пользователи являются теми, кем они являются (аутентификация), и что пользователи получают доступ к приложениям и ресурсам, на использование которых у них есть разрешение (авторизация).

4 ключевых преимущества систем управления идентификацией и доступом

- Устранение слабых паролей - исследования показывают, что более 80% утечек данных вызваны кражами, паролями по умолчанию или ненадежными паролями. Системы IAM обеспечивают соблюдение передовых методов управления учетными данными и могут практически исключить риск того, что пользователи будут использовать слабые пароли или пароли по умолчанию. Они также гарантируют, что пользователи часто меняют пароли.

- Устранение внутренних угроз - все больше нарушений совершается из-за инсайдеров. IAM может ограничить ущерб, причиненный злонамеренными инсайдерами, гарантируя, что пользователи имеют доступ только к системам, с которыми они работают, и не может повышать привилегии без надзора.

- Расширенное отслеживание аномалий - современные IAM-решения выходят за рамки простого управления учетными данными и включают такие технологии, как машинное обучение, искусственный интеллект и аутентификация на основе рисков, для выявления и блокировки аномальной активности.

- Многофакторная безопасность - решения IAM помогают предприятиям перейти от двухфакторной аутентификации к трехфакторной, используя такие возможности, как сканирование радужной оболочки глаза, датчики отпечатков пальцев и распознавание лиц.

5 основных преимуществ управления идентификацией и доступом

Повышенная безопасность

Решения IAM помогают выявлять и снижать риски безопасности. Вы можете использовать IAM для выявления нарушений политики или удаления несоответствующих прав доступа без необходимости поиска в нескольких распределенных системах. Вы также можете использовать IAM, чтобы убедиться, что меры безопасности соответствуют нормативным требованиям и требованиям аудита.

Обмен информацией

IAM обеспечивает общую платформу для доступа и управления идентификационной информацией. Вы можете применять одни и те же опросы безопасности на всех операционных платформах и устройствах, используемых в организации. Структуры IAM могут помочь вам обеспечить соблюдение политик, связанных с аутентификацией, привилегиями и проверкой пользователей, а также уделить внимание «ползучести привилегий».

Легкость использования

IAM упрощает процессы регистрации, входа в систему и управления пользователями для владельцев приложений, конечных пользователей и системных администраторов. IAM упрощает предоставление доступа и управление им, что способствует удовлетворенности пользователей.

Повышение производительности

IAM централизует и автоматизирует жизненный цикл управления идентификацией и доступом, создавая автоматизированные рабочие процессы для таких сценариев, как прием нового сотрудника или смена ролей. Это может сократить время обработки изменений доступа и удостоверений и уменьшить количество ошибок.

Снижение затрат на ИТ

Услуги IAM могут снизить эксплуатационные расходы. Использование федеративных служб идентификации означает, что вам больше не нужны локальные идентификаторы для внешнего использования; это упрощает администрирование приложений. Облачные сервисы IAM могут снизить потребность в покупке и обслуживании локальной инфраструктуры.

Что означает IAM для управления соответствием

Если процессы управления доступом к учетным данным не контролируются эффективно, возможно, вы не соблюдаете отраслевые стандарты или государственные постановления. Кроме того, если ваша организация проходит аудит, вы не сможете показать, что данные компании защищены от неправомерного использования.

Системы IAM играют важную роль в соблюдении требований. Он может обеспечить многие меры безопасности, требуемые стандартами безопасности, и может продемонстрировать аудиторам, что корпоративная информация контролируется надлежащим образом.

IAM и службы каталогов в облаке

Традиционно решения IAM полагались на локальные службы каталогов, часто основанные на Microsoft Active Directory или OpenLDAP. Фактические учетные данные пользователя хранились в локальном каталоге.

Сегодня модель контроля меняется, и организации переходят на чисто облачные решения для идентификации - и служба каталогов, и уровень управления IAM размещаются в облаке. Облачные службы каталогов, известные как Directory as a Service (DaaS), имеют следующие преимущества:

- Доступен откуда угодно - аутентифицируйтесь и авторизуйтесь независимо от того, где находятся ваши пользователи или сотрудники.

- Центральная служба каталогов - облачная основная служба каталогов может быть единой службой каталогов для всей вашей организации или даже для нескольких организаций.

- Широкая поддержка устройств и приложений - решения DaaS не зависят от инфраструктуры и могут поддерживать машины с операционными системами Mac, Windows или Linux, облачные серверы, размещенные на AWS или Azure, приложения на основе SaaS и локальные приложения.

- Повышенная безопасность - без центрального решения DaaS вам может потребоваться воссоздать службы каталогов для облачных систем или приложений SaaS. DaaS обеспечивает централизованный контроль над всеми ИТ-активами и может добавлять уровни безопасности, такие как многофакторный доступ, надежные пароли и ключи SSH.

- Отсутствие предварительных вложений - DaaS обычно предлагается по цене по запросу, не требует авансовых затрат на лицензию и не требует обслуживания локального сервера каталогов.

Решения для защиты данных

Ведущее в отрасли решение для защиты данных обеспечивает управление правами пользователей, мониторинг доступа к данным и действия привилегированных пользователей для выявления чрезмерных, несоответствующих или неиспользуемых привилегий. Он также предоставляет ИТ-специалистам и ИТ-специалистам полную информацию о том, как осуществляется доступ к данным, их использование и перемещение по организации.

Элементы систем управления идентификацией и доступом.

Помимо управления правами пользователей, наш комплексный подход обеспечивает несколько уровней защиты корпоративных данных как локально, так и в облаке:

- Брандмауэр базы данных - блокирует внедрение SQL-кода и другие угрозы при оценке известных уязвимостей.

- Маскирование и шифрование данных - скрывает конфиденциальные данные, чтобы они были бесполезны для злоумышленников, даже если они каким-то образом извлечены.

- Предотвращение потери данных (DLP) - проверяет данные в движении, в состоянии покоя на серверах, в облачном хранилище или на конечных устройствах.

- Аналитика поведения пользователей - устанавливает базовые параметры поведения при доступе к данным, использует машинное обучение для обнаружения аномальных и потенциально рискованных действий и оповещения о них.

- Обнаружение и классификация данных - выявляет расположение, объем и контекст данных локально и в облаке.

- Мониторинг активности баз данных - отслеживает реляционные базы данных, хранилища данных, большие данные и мэйнфреймы для генерации предупреждений в реальном времени о нарушениях политики.

- Приоритизация предупреждений - Imperva использует технологии искусственного интеллекта и машинного обучения, чтобы просматривать поток событий безопасности и определять приоритетность наиболее важных.