Традиционная безопасность на основе периметра стала дорогостоящей и неэффективной. В результате безопасность связи между людьми, системами и сетями важнее, чем блокирование доступа брандмауэрами. Кроме того, большинство рисков кибербезопасности вызвано всего несколькими суперпользователями – обычно одним из 200 пользователей. Есть компания, стремящаяся устранить разрыв между традиционными решениями PAM и IdM и обезопасить одного из 200 ваших пользователей – безопасность связи SSH.

Ваши системы управления привилегированным доступом (PAM) и управления идентификацией (IdM) должны работать рука об руку, обеспечивая безопасность доступа и удостоверений ваших пользователей – как обычных, так и привилегированных. Но традиционным решениям трудно этого добиться.

Давайте посмотрим, что организациям необходимо знать о PAM и IdM и как вы можете объединить и защитить в будущем свои PAM и IdM.

PIM, PAM, IAM – вам нужны все три из них

Управление привилегированной идентификацией (PIM), управление привилегированным доступом (PAM) и управление идентификацией и доступом (IAM) - все три тесно связаны, и вам нужны все три из них для эффективного управления и защиты ваших цифровых идентификационных данных, пользователей и доступа.

Давайте быстро рассмотрим, на чем сосредоточены PIM, PAM и IAM:

Не все цифровые удостоверения созданы равными – суперпользователям нужна сверхзащита

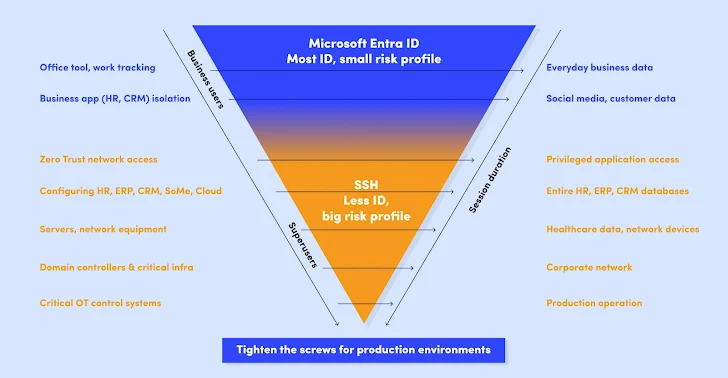

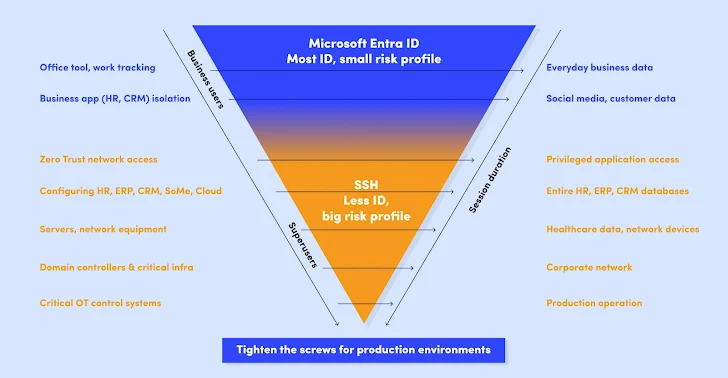

Подумайте вот о чем: вашему обычному пользователю, вероятно, нужен доступ к обычным инструментам Office, таким как ваша CRM или M365. Им не нужен доступ ни к одному из ваших критически важных ресурсов.

Процесс проверки личности должен соответствовать этому. Обычный пользователь должен быть проверен с помощью надежных методов аутентификации, например Microsoft Entra ID, но обычно нет необходимости выходить за рамки этого.

Эти обычные пользователи составляют большинство ваших пользователей, до 99,5%.

С другой стороны, у вас есть привилегированные пользователи с высокой отдачей – их всего несколько (обычно примерно один из 200 пользователей), но их возможности и риски огромны, поскольку они могут получить доступ к вашим критически важным данным, базам данных, инфраструктурам и сетям.

Аналогичным образом должны применяться соответствующие процедуры проверки личности. В случае с вашими влиятельными пользователями, вам нужны средства контроля доступа, которые выходят за рамки строгой аутентификации на основе идентификационных данных.

Войдите в нулевое доверие - будущее без границ, паролей, ключей и биометрии

Традиционных решений недостаточно для объединения вашего PAM и IdM. Они просто не могут обеспечить безопасность, необходимую для защиты ваших критически важных активов. Они также не могут предложить эффективные и перспективные средства контроля безопасности для доступа и идентификаций ваших обычных пользователей, а также пользователей с высокой отдачей.

Будущее кибербезопасности - это отсутствие границ, паролей, ключей, биометрия и нулевое доверие.

Это означает, что вам нужна перспективная модель кибербезопасности без неявно доверенных пользователей, подключений, приложений, серверов или устройств. Кроме того, вам необходим дополнительный уровень безопасности с помощью аутентификации без пароля, без ключа и биометрической аутентификации.

Узнайте о важности внедрения подхода без пароля и без ключа в вашу кибербезопасность из технического документа, предоставленного SSH Communications Security.

Ваши системы управления привилегированным доступом (PAM) и управления идентификацией (IdM) должны работать рука об руку, обеспечивая безопасность доступа и удостоверений ваших пользователей – как обычных, так и привилегированных. Но традиционным решениям трудно этого добиться.

Давайте посмотрим, что организациям необходимо знать о PAM и IdM и как вы можете объединить и защитить в будущем свои PAM и IdM.

PIM, PAM, IAM – вам нужны все три из них

Управление привилегированной идентификацией (PIM), управление привилегированным доступом (PAM) и управление идентификацией и доступом (IAM) - все три тесно связаны, и вам нужны все три из них для эффективного управления и защиты ваших цифровых идентификационных данных, пользователей и доступа.

Давайте быстро рассмотрим, на чем сосредоточены PIM, PAM и IAM:

- PIM – управление удостоверениями пользователя root и авторизациями

- PAM – управление доступом пользователей root к критически важным ресурсам и аудит

- IAM – управление базовыми идентификаторами пользователей, авторизациями и доступом к ресурсам

Не все цифровые удостоверения созданы равными – суперпользователям нужна сверхзащита

Подумайте вот о чем: вашему обычному пользователю, вероятно, нужен доступ к обычным инструментам Office, таким как ваша CRM или M365. Им не нужен доступ ни к одному из ваших критически важных ресурсов.

Процесс проверки личности должен соответствовать этому. Обычный пользователь должен быть проверен с помощью надежных методов аутентификации, например Microsoft Entra ID, но обычно нет необходимости выходить за рамки этого.

Эти обычные пользователи составляют большинство ваших пользователей, до 99,5%.

С другой стороны, у вас есть привилегированные пользователи с высокой отдачей – их всего несколько (обычно примерно один из 200 пользователей), но их возможности и риски огромны, поскольку они могут получить доступ к вашим критически важным данным, базам данных, инфраструктурам и сетям.

Аналогичным образом должны применяться соответствующие процедуры проверки личности. В случае с вашими влиятельными пользователями, вам нужны средства контроля доступа, которые выходят за рамки строгой аутентификации на основе идентификационных данных.

Войдите в нулевое доверие - будущее без границ, паролей, ключей и биометрии

Традиционных решений недостаточно для объединения вашего PAM и IdM. Они просто не могут обеспечить безопасность, необходимую для защиты ваших критически важных активов. Они также не могут предложить эффективные и перспективные средства контроля безопасности для доступа и идентификаций ваших обычных пользователей, а также пользователей с высокой отдачей.

Будущее кибербезопасности - это отсутствие границ, паролей, ключей, биометрия и нулевое доверие.

Это означает, что вам нужна перспективная модель кибербезопасности без неявно доверенных пользователей, подключений, приложений, серверов или устройств. Кроме того, вам необходим дополнительный уровень безопасности с помощью аутентификации без пароля, без ключа и биометрической аутентификации.

Узнайте о важности внедрения подхода без пароля и без ключа в вашу кибербезопасность из технического документа, предоставленного SSH Communications Security.