Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,279

- Points

- 113

Содержание статьи

Что такое список контроля доступа

Список управления доступом (ACL) содержит правила, которые разрешают или запрещают доступ к определенным цифровым средам. Есть два типа ACL:

Причины использования ACL:

Как работает ACL

ACL файловой системы - это таблица, информирующая компьютерную операционную систему о привилегиях доступа пользователя к системному объекту, включая отдельный файл или файловый каталог. Каждый объект имеет свойство безопасности, которое связывает его со списком управления доступом. В списке есть запись для каждого пользователя с правами доступа к системе.

Типичные привилегии включают право читать один файл (или все файлы) в каталоге, выполнять файл или записывать в файл или файлы. К операционным системам, использующим ACL, относятся, например, Microsoft Windows NT / 2000, Novell Netware, Digital OpenVMS и системы на основе UNIX.

Когда пользователь запрашивает объект в модели безопасности на основе ACL, операционная система изучает ACL для соответствующей записи и определяет, допустима ли запрошенная операция.

Сетевые ACL устанавливаются в маршрутизаторы или коммутаторы, где они действуют как фильтры трафика. Каждый сетевой ACL содержит предопределенные правила, которые определяют, каким пакетам или обновлениям маршрутизации разрешен или запрещен доступ к сети.

Маршрутизаторы и коммутаторы с ACL работают как фильтры пакетов, которые передают или отклоняют пакеты на основе критериев фильтрации. В качестве устройства уровня 3 маршрутизатор с фильтрацией пакетов использует правила, чтобы определить, следует ли разрешить или запретить доступ для трафика. Он решает это на основе IP-адресов источника и назначения, порта назначения и порта источника, а также официальной процедуры пакета.

Типы списков контроля доступа

Списки контроля доступа можно рассматривать в отношении двух основных категорий:

Стандартный ACL

Список доступа, который создается исключительно с использованием исходного IP-адреса. Эти списки управления доступом разрешают или блокируют весь набор протоколов. Они не различают IP-трафик, такой как UDP, TCP и HTTPS. Они используют номера 1-99 или 1300-1999, чтобы маршрутизатор мог распознать адрес как исходный IP-адрес.

Расширенный ACL

Список доступа, который широко используется, поскольку он может различать IP-трафик. Он использует как исходный, так и целевой IP-адреса и номера портов, чтобы понять IP-трафик. Вы также можете указать, какой IP-трафик должен быть разрешен или запрещен. Они используют номера 100-199 и 2000-2699.

Linux ACL против Windows ACL

Linux обеспечивает гибкость для внесения изменений в ядро, чего нельзя сделать в Windows. Однако, поскольку вы можете вносить изменения в ядро Linux, вам могут потребоваться специальные знания для поддержки производственной среды.

Windows предлагает преимущество стабильной платформы, но она не такая гибкая, как Linux. Что касается интеграции приложений, Windows проще, чем Linux.

Пользователь может установить механизмы контроля доступа в окне Windows без добавления программного обеспечения.

Что касается исправлений, Microsoft - единственный источник, выпускающий исправления для Windows. В Linux вы можете подождать, пока коммерческий поставщик Linux выпустит исправление, или вы можете использовать объект с открытым исходным кодом для исправлений.

Рекомендации по ACL

При настройке списков ACL следует придерживаться нескольких рекомендаций, чтобы обеспечить строгую безопасность и блокировку подозрительного трафика:

1. ACL везде.

ACL применяются на каждом интерфейсе почти во всех механизмах безопасности или маршрутизации. Это уместно, поскольку у вас не может быть тех же правил для внешних интерфейсов и интерфейсов, которые образуют вашу сеть кампуса. Однако интерфейсы похожи, и вы не хотите, чтобы некоторые из них были защищены списками ACL, а некоторые были открыты.

Практика ACL на всех интерфейсах важна для входящих ACL, особенно правил, которые определяют, какой адрес может передавать данные в вашу сеть. Это правила, которые имеют большое значение.

2. ACL по порядку.

Почти во всех случаях механизм, обеспечивающий соблюдение ACL, начинается сверху и перемещается вниз по списку. Это имеет значение для определения того, что ACL будет делать с конкретным потоком данных.

Одна из причин, по которой организации используют списки контроля доступа, заключается в том, что у них меньше вычислительных затрат, чем у межсетевых экранов с отслеживанием состояния, и что они работают на высоких скоростях. Это важно, когда вы пытаетесь реализовать безопасность для быстрых сетевых интерфейсов. Однако чем дольше пакет остается в системе, пока он проверяется на соответствие правилам в ACL, тем ниже производительность.

Хитрость заключается в том, чтобы поместить правила, которые, как вы ожидаете, будут срабатывать, в верхней части ACL. Работайте от общего к частному, следя за тем, чтобы правила были логически сгруппированы. Вы должны знать, что каждый пакет будет обрабатываться в соответствии с начальным правилом, которое он запускает, вы можете в конечном итоге передать пакет через одно правило, когда вы намереваетесь заблокировать его через другое. Подумайте, как вы хотите, чтобы цепочка событий происходила, в частности, при добавлении новых правил.

3. Документируйте свою работу.

Когда вы добавляете правила ACL, документируйте, почему вы их добавляете, для чего они предназначены и когда вы их добавляли.

Вам не нужно оставлять один комментарий для каждого правила. Вы можете сделать один комментарий для блока правил, сложное объяснение для одного правила или комбинацию обоих подходов.

Разработчики должны убедиться, что текущие правила задокументированы, чтобы никому не приходилось гадать, почему существует правило.

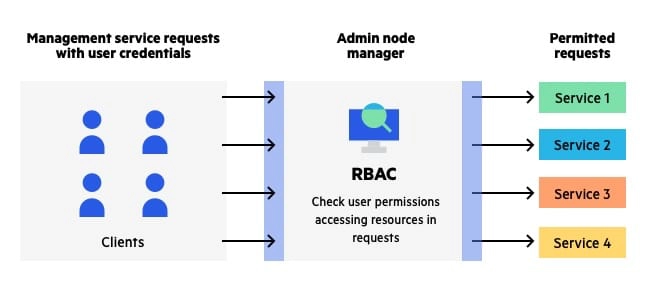

RBAC против ACL

Разработчики могут использовать системы списков доступа на основе ролей (RBAC) для управления безопасностью на детальном уровне. Вместо того, чтобы подчеркивать личность пользователя и определять, следует ли ему разрешить просмотр чего-либо в приложении, RBAC управляет безопасностью на основе роли пользователя в организации.

Например, вместо того, чтобы дать разрешение Джону Смиту, архитектору из Нью-Йорка, RBAC даст разрешение на роль архитекторов из США. Джон Смит может быть одним из многих пользователей с этой ролью. Таким образом, RBAC гарантирует регулирующим органам, что только определенные пользователи имеют доступ к конфиденциальной информации, поскольку выдает все разрешения на основе ролей.

RBAC обычно считается предпочтительным методом для бизнес-приложений. RBAC более эффективен, чем ACL в отношении административных накладных расходов и безопасности. ACL лучше всего использовать для применения безопасности на уровне отдельного пользователя. Вы можете использовать RBAC для обслуживания системы безопасности всей компании, которую контролирует администратор. ACL может, например, предоставлять доступ на запись к определенному файлу, но не может определять, как пользователь может изменять файл.

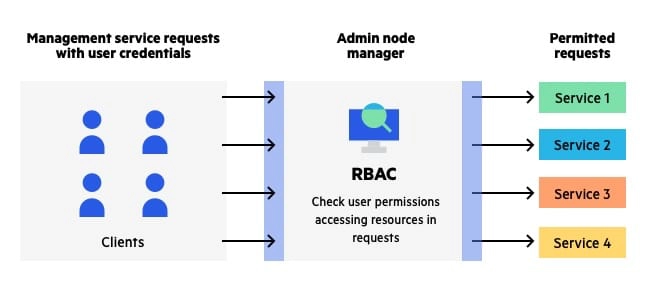

Пример системы управления доступом на основе ролей (RBAC)

Ролевой контроль доступа

Система защиты позволяет контролировать права пользователей с помощью гибких средств управления доступом на основе ролей. Пользователям предоставляется доступ только для просмотра, редактирования или ограниченный доступ к функциям и объектам управления. Организации также могут иерархически группировать ИТ-активы и управлять ими по категориям для детального контроля доступа, даже в развертываниях Managed Security Service Provider (MSSP) и на крупном предприятии.

- Что такое список контроля доступа

- Как работает ACL

- Типы списков контроля доступа

- Linux ACL против Windows ACL

- Рекомендации по ACL

- RBAC против ACL

- Ролевой контроль доступа

Что такое список контроля доступа

Список управления доступом (ACL) содержит правила, которые разрешают или запрещают доступ к определенным цифровым средам. Есть два типа ACL:

- Списки управления доступом к файловой системе - фильтруют доступ к файлам и / или каталогам. ACL файловой системы сообщают операционным системам, какие пользователи могут получить доступ к системе и какие привилегии им предоставлены.

- Сетевые списки ACL - фильтруют доступ к сети. Сетевые ACL сообщают маршрутизаторам и коммутаторам, какой тип трафика может получить доступ к сети и какая активность разрешена.

Причины использования ACL:

- Управление транспортным потоком

- Ограниченный сетевой трафик для повышения производительности сети

- Уровень безопасности для доступа к сети, определяющий, какие области сервера / сети / службы могут быть доступны пользователю, а какие - нет.

- Детальный мониторинг трафика, уходящего и входящего в систему

Как работает ACL

ACL файловой системы - это таблица, информирующая компьютерную операционную систему о привилегиях доступа пользователя к системному объекту, включая отдельный файл или файловый каталог. Каждый объект имеет свойство безопасности, которое связывает его со списком управления доступом. В списке есть запись для каждого пользователя с правами доступа к системе.

Типичные привилегии включают право читать один файл (или все файлы) в каталоге, выполнять файл или записывать в файл или файлы. К операционным системам, использующим ACL, относятся, например, Microsoft Windows NT / 2000, Novell Netware, Digital OpenVMS и системы на основе UNIX.

Когда пользователь запрашивает объект в модели безопасности на основе ACL, операционная система изучает ACL для соответствующей записи и определяет, допустима ли запрошенная операция.

Сетевые ACL устанавливаются в маршрутизаторы или коммутаторы, где они действуют как фильтры трафика. Каждый сетевой ACL содержит предопределенные правила, которые определяют, каким пакетам или обновлениям маршрутизации разрешен или запрещен доступ к сети.

Маршрутизаторы и коммутаторы с ACL работают как фильтры пакетов, которые передают или отклоняют пакеты на основе критериев фильтрации. В качестве устройства уровня 3 маршрутизатор с фильтрацией пакетов использует правила, чтобы определить, следует ли разрешить или запретить доступ для трафика. Он решает это на основе IP-адресов источника и назначения, порта назначения и порта источника, а также официальной процедуры пакета.

Типы списков контроля доступа

Списки контроля доступа можно рассматривать в отношении двух основных категорий:

Стандартный ACL

Список доступа, который создается исключительно с использованием исходного IP-адреса. Эти списки управления доступом разрешают или блокируют весь набор протоколов. Они не различают IP-трафик, такой как UDP, TCP и HTTPS. Они используют номера 1-99 или 1300-1999, чтобы маршрутизатор мог распознать адрес как исходный IP-адрес.

Расширенный ACL

Список доступа, который широко используется, поскольку он может различать IP-трафик. Он использует как исходный, так и целевой IP-адреса и номера портов, чтобы понять IP-трафик. Вы также можете указать, какой IP-трафик должен быть разрешен или запрещен. Они используют номера 100-199 и 2000-2699.

Linux ACL против Windows ACL

Linux обеспечивает гибкость для внесения изменений в ядро, чего нельзя сделать в Windows. Однако, поскольку вы можете вносить изменения в ядро Linux, вам могут потребоваться специальные знания для поддержки производственной среды.

Windows предлагает преимущество стабильной платформы, но она не такая гибкая, как Linux. Что касается интеграции приложений, Windows проще, чем Linux.

Пользователь может установить механизмы контроля доступа в окне Windows без добавления программного обеспечения.

Что касается исправлений, Microsoft - единственный источник, выпускающий исправления для Windows. В Linux вы можете подождать, пока коммерческий поставщик Linux выпустит исправление, или вы можете использовать объект с открытым исходным кодом для исправлений.

Рекомендации по ACL

При настройке списков ACL следует придерживаться нескольких рекомендаций, чтобы обеспечить строгую безопасность и блокировку подозрительного трафика:

1. ACL везде.

ACL применяются на каждом интерфейсе почти во всех механизмах безопасности или маршрутизации. Это уместно, поскольку у вас не может быть тех же правил для внешних интерфейсов и интерфейсов, которые образуют вашу сеть кампуса. Однако интерфейсы похожи, и вы не хотите, чтобы некоторые из них были защищены списками ACL, а некоторые были открыты.

Практика ACL на всех интерфейсах важна для входящих ACL, особенно правил, которые определяют, какой адрес может передавать данные в вашу сеть. Это правила, которые имеют большое значение.

2. ACL по порядку.

Почти во всех случаях механизм, обеспечивающий соблюдение ACL, начинается сверху и перемещается вниз по списку. Это имеет значение для определения того, что ACL будет делать с конкретным потоком данных.

Одна из причин, по которой организации используют списки контроля доступа, заключается в том, что у них меньше вычислительных затрат, чем у межсетевых экранов с отслеживанием состояния, и что они работают на высоких скоростях. Это важно, когда вы пытаетесь реализовать безопасность для быстрых сетевых интерфейсов. Однако чем дольше пакет остается в системе, пока он проверяется на соответствие правилам в ACL, тем ниже производительность.

Хитрость заключается в том, чтобы поместить правила, которые, как вы ожидаете, будут срабатывать, в верхней части ACL. Работайте от общего к частному, следя за тем, чтобы правила были логически сгруппированы. Вы должны знать, что каждый пакет будет обрабатываться в соответствии с начальным правилом, которое он запускает, вы можете в конечном итоге передать пакет через одно правило, когда вы намереваетесь заблокировать его через другое. Подумайте, как вы хотите, чтобы цепочка событий происходила, в частности, при добавлении новых правил.

3. Документируйте свою работу.

Когда вы добавляете правила ACL, документируйте, почему вы их добавляете, для чего они предназначены и когда вы их добавляли.

Вам не нужно оставлять один комментарий для каждого правила. Вы можете сделать один комментарий для блока правил, сложное объяснение для одного правила или комбинацию обоих подходов.

Разработчики должны убедиться, что текущие правила задокументированы, чтобы никому не приходилось гадать, почему существует правило.

RBAC против ACL

Разработчики могут использовать системы списков доступа на основе ролей (RBAC) для управления безопасностью на детальном уровне. Вместо того, чтобы подчеркивать личность пользователя и определять, следует ли ему разрешить просмотр чего-либо в приложении, RBAC управляет безопасностью на основе роли пользователя в организации.

Например, вместо того, чтобы дать разрешение Джону Смиту, архитектору из Нью-Йорка, RBAC даст разрешение на роль архитекторов из США. Джон Смит может быть одним из многих пользователей с этой ролью. Таким образом, RBAC гарантирует регулирующим органам, что только определенные пользователи имеют доступ к конфиденциальной информации, поскольку выдает все разрешения на основе ролей.

RBAC обычно считается предпочтительным методом для бизнес-приложений. RBAC более эффективен, чем ACL в отношении административных накладных расходов и безопасности. ACL лучше всего использовать для применения безопасности на уровне отдельного пользователя. Вы можете использовать RBAC для обслуживания системы безопасности всей компании, которую контролирует администратор. ACL может, например, предоставлять доступ на запись к определенному файлу, но не может определять, как пользователь может изменять файл.

Пример системы управления доступом на основе ролей (RBAC)

Ролевой контроль доступа

Система защиты позволяет контролировать права пользователей с помощью гибких средств управления доступом на основе ролей. Пользователям предоставляется доступ только для просмотра, редактирования или ограниченный доступ к функциям и объектам управления. Организации также могут иерархически группировать ИТ-активы и управлять ими по категориям для детального контроля доступа, даже в развертываниях Managed Security Service Provider (MSSP) и на крупном предприятии.