CarderPlanet

Professional

Содержание:

Анализ IP-адресов - один из старейших и наиболее распространенных методов, используемых для выявления мошенников.

Если вы читаете слова на этой странице, отчасти это благодаря IP-адресу. Но в отличие от вашего домашнего адреса, у вас, вероятно, нет причин знать его наизусть.

И все же эта странная мешанина букв и цифр, по сути, является ключом к автоматическому соединению между любым устройством и Интернетом. Это верно независимо от того, посещаете ли вы веб-сайт, отправляете или получаете электронные письма, пользуетесь комнатой чата и делаете ли это со своего телефона, ноутбука или смарт-холодильника.

Например, VPN добавляет + 1. Эмулятор добавляет + 2 и так далее. Когда все баллы подсчитаны, вы получаете общую оценку мошенничества по IP.

Репутация IP- это еще один фактор, влияющий на общую оценку: IP-адреса, которые исторически были связаны с ботами или мошенниками, будут иметь более высокий показатель риска или могут автоматически попадать в черный список вашего провайдера.

Обычно организации используют это решение на этапе регистрации, входа в систему или покупки, чтобы предотвратить потенциальное вредоносное поведение (например, захват учетной записи).

Хотя оценка мошенничества с использованием IP- это один из видов оценки мошенничества, их не следует путать друг с другом: Первая относится к интернет-протоколам, тогда как вторая представляет собой более общий обзор уровня риска мошенничества в действиях пользователя, таких как его транзакции и покупательское поведение – смотрите ниже видео, в котором объясняется, “Что такое оценка мошенничества”.

www.youtube.com

www.youtube.com

Частному адресу присваивается устройство в локальной сети (LAN). Несколько устройств могут взаимодействовать друг с другом, обычно в пределах одного здания.

Вы найдете множество различных аналогий, используемых для объяснения того, что такое IP-адрес. Некоторые сравнивают его с интернет-паспортом. Другие - с физическим адресом здания, который позволяет получать информацию через почтовый ящик.

По этой аналогии общедоступный IP-адрес позволяет вам получать почту в вашем офисе. Но тогда почту все равно нужно отправлять нужным людям в здании по частным адресам (например, по номеру этажа или рабочего стола).

Один момент, который часто приводит к путанице, заключается в том, что термин “частный” не означает скрытый. Это просто относится к тому факту, что он связан с локальной сетью, и любой может его найти.

Вот почему пришлось создать новый формат - IPv6. Теоретически IPv6 поддерживает максимум 340 282 366 920 938 463 463 374 607 431 768 211 456 адресов, которых, мы надеемся, нам хватит надолго.

Но несколько важных предостережений: во-первых, геолокация по IP-это сложный процесс, который передается специалистам на аутсорсинг. Точность геолокации может варьироваться в зависимости от того, какую базу данных они используют. Точность IP2Country, как ее часто называют, имеет тенденцию достигать 95%. Точность IP2Region (который может быть таким же детализированным, как код города и зоны) снижается примерно до 50-75%.

Во-вторых, вы не всегда можете доверять информации о геолокации. И это подводит нас к самой важной части инструментов поиска по IP: пониманию того, когда с адресом манипулировали.

Независимо от причины, давайте посмотрим, как скрываются IP-адреса:

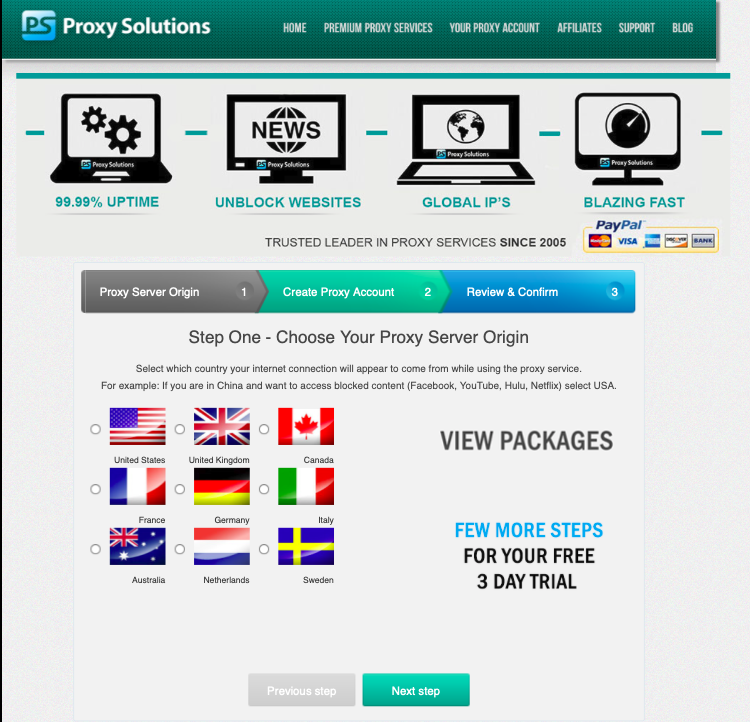

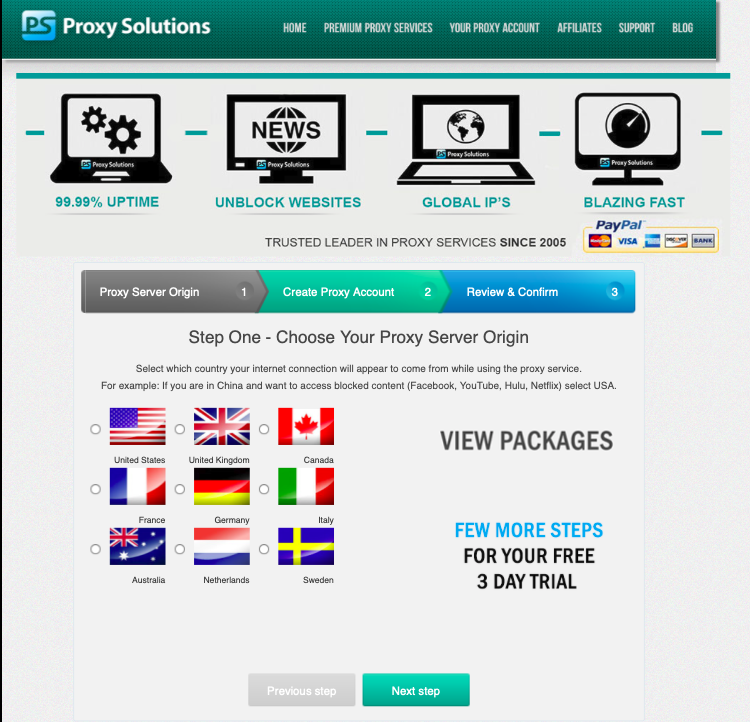

Прокси помогают мошенникам скрывать свои IP-адреса и оставаться анонимными. Посмотрите, как их используют злоумышленники и как их помечает наш API

Сторонний реселлер прокси-адресов, найденных на proxy.com

Обратите внимание, что мошенники предпочитают прокси-серверы SOCKS5, которые более сложны в использовании, но могут повысить их шансы выдать себя за обычных пользователей.

Наконец, это также помогает ознакомиться с концепцией прокси-портов. Это цифры, которые относятся к конкретным виртуальным местоположениям на подключенном устройстве. Как мы увидим ниже, может быть полезно понять, какие порты доступны в контексте обнаружения мошенничества.

Вот почему вы можете отслеживать не только сам IP-адрес, но и его использование с помощью правил velocity. Эти алгоритмы отслеживают закономерности и изменения использования IP-адреса с течением времени, что помогает в борьбе с мошенничеством.

Фактически, это один из недостатков технологии: он полезен только как часть полного инструмента обнаружения мошенничества. При поиске риска вам нужно как можно больше данных. И здесь вам понадобится:

Вот почему, когда вы используете наш комплексный инструмент обнаружения мошенничества, мы рекомендуем вам использовать его на каждом этапе пути пользователя, от входа в систему до оформления заказа.

Это может помочь вам отслеживать подозрительные изменения соединения, выявлять использование устройств-подделок и обнаруживать потенциальные атаки ботов. Но просто отсутствуют данные с IP-адресами для создания точных оценок риска или полного отчета о цифровом следе.

Создайте модель оценки мошенничества с помощью SEON

SEON - это мощное комплексное решение, которое дает вам полный контроль над правилами, влияющими на показатели мошенничества ваших пользователей, с детализированной отчетностью.

Существует два типа оценок по IP. Один из них называется оценкой репутации IP. Поставщики услуг используют его, чтобы определить, должны ли ваши электронные письма проходить спам-фильтры. При предотвращении мошенничества ваша оценка риска использования IP может определить, считает ли система вас мошенником или нет,

Как мне определить свой показатель репутации IP?

Такие инструменты, как Google Postmaster Domain и панель мониторинга репутации IP-адресов, могут предоставить вам обзор вашего IP-адреса для доставки электронной почты. Обратите внимание, что для предотвращения мошенничества оценки IP-адресов обычно скрыты от пользователей.

Что такое злоупотребление IP?

Любое ненадлежащее использование IP-адреса сервера считается злоупотреблением IP. Это включает рассылку спама, попытки фишинга, DDoS-атаки или атаки вредоносных программ.

- Что такое оценка мошенничества с использованием IP?

- Публичные и частные IP-адреса

- Понимание общедоступных IP-адресов

- IP-адреса и геолокация

- Как пользователи скрывают свои IP-адреса

- Прокси-серверы и SOCKS5

- Ключевые особенности IP Analytics

- Правила скорости использования IP

- Улучшение проверки оценки IP с помощью API

Анализ IP-адресов - один из старейших и наиболее распространенных методов, используемых для выявления мошенников.

Если вы читаете слова на этой странице, отчасти это благодаря IP-адресу. Но в отличие от вашего домашнего адреса, у вас, вероятно, нет причин знать его наизусть.

И все же эта странная мешанина букв и цифр, по сути, является ключом к автоматическому соединению между любым устройством и Интернетом. Это верно независимо от того, посещаете ли вы веб-сайт, отправляете или получаете электронные письма, пользуетесь комнатой чата и делаете ли это со своего телефона, ноутбука или смарт-холодильника.

Что такое оценка мошенничества с использованием IP?

Оценка риска использования IP может использоваться для минимизации риска проникновения злоумышленников на ваш сайт. Вы можете просмотреть различные настройки и присвоить им баллы в зависимости от фактора риска.

Например, VPN добавляет + 1. Эмулятор добавляет + 2 и так далее. Когда все баллы подсчитаны, вы получаете общую оценку мошенничества по IP.

Репутация IP- это еще один фактор, влияющий на общую оценку: IP-адреса, которые исторически были связаны с ботами или мошенниками, будут иметь более высокий показатель риска или могут автоматически попадать в черный список вашего провайдера.

Обычно организации используют это решение на этапе регистрации, входа в систему или покупки, чтобы предотвратить потенциальное вредоносное поведение (например, захват учетной записи).

Хотя оценка мошенничества с использованием IP- это один из видов оценки мошенничества, их не следует путать друг с другом: Первая относится к интернет-протоколам, тогда как вторая представляет собой более общий обзор уровня риска мошенничества в действиях пользователя, таких как его транзакции и покупательское поведение – смотрите ниже видео, в котором объясняется, “Что такое оценка мошенничества”.

Guide to Fraud Scoring

Most fraud prevention and detection tools deliver results via fraud scores. But what do they measure, and how exactly do they work?Check out this video to fi...

Публичные и частные IP-адреса

Общедоступный IP-адрес присваивается любому устройству, подключенному к Интернету интернет-провайдером (Internet Service Provider). Это может быть телефон или ноутбук, а также веб-сервер или сервер электронной почты. Без устройства невозможно получить доступ к глобальной сети (WAN), такой как Интернет.Частному адресу присваивается устройство в локальной сети (LAN). Несколько устройств могут взаимодействовать друг с другом, обычно в пределах одного здания.

Вы найдете множество различных аналогий, используемых для объяснения того, что такое IP-адрес. Некоторые сравнивают его с интернет-паспортом. Другие - с физическим адресом здания, который позволяет получать информацию через почтовый ящик.

По этой аналогии общедоступный IP-адрес позволяет вам получать почту в вашем офисе. Но тогда почту все равно нужно отправлять нужным людям в здании по частным адресам (например, по номеру этажа или рабочего стола).

Один момент, который часто приводит к путанице, заключается в том, что термин “частный” не означает скрытый. Это просто относится к тому факту, что он связан с локальной сетью, и любой может его найти.

Понимание общедоступных IP-адресов

Для нашей цели, которая заключается в обнаружении мошенников, публичные адреса предоставляют намного больше информации, чем частные. Итак, давайте подробнее рассмотрим, как именно они создаются:- Общедоступные IP-адреса генерируются автоматически: они назначаются вашим интернет-провайдером, и вы не можете их контролировать. Однако у вас может быть возможность использовать статический адрес (который всегда остается одним и тем же) в отличие от динамического общедоступного адреса, который выбирается случайным образом при каждом новом подключении. Наиболее ценными для мошенников являются IP-адреса проживания, которые можно продать или арендовать на определенных торговых площадках и брокерских услугах.

- Каждый общедоступный IP-адрес должен быть уникальным: не может быть двух одинаковых общедоступных адресов.

- Каждому устройству необходим IP-адрес для подключения к Интернету: это включает ваш телефон, планшет, ПК, ноутбук, часы или даже смарт-холодильник, если он является частью IoT (Интернета вещей).

Вот почему пришлось создать новый формат - IPv6. Теоретически IPv6 поддерживает максимум 340 282 366 920 938 463 463 374 607 431 768 211 456 адресов, которых, мы надеемся, нам хватит надолго.

IP-адреса и геолокация

Многие пользователи впервые осознают, что их IP-адреса содержат полезную информацию после первого знакомства с концепцией геолокации. Обычно это происходит из-за:- Таргетированная реклама: специалисты по цифровому маркетингу пытаются привлечь ваше внимание, упоминая ваш регион в своих объявлениях.

- Заблокированный контент: чаще всего встречается на платформах потокового мультимедиа, где авторские права не являются универсальными.

Но несколько важных предостережений: во-первых, геолокация по IP-это сложный процесс, который передается специалистам на аутсорсинг. Точность геолокации может варьироваться в зависимости от того, какую базу данных они используют. Точность IP2Country, как ее часто называют, имеет тенденцию достигать 95%. Точность IP2Region (который может быть таким же детализированным, как код города и зоны) снижается примерно до 50-75%.

Во-вторых, вы не всегда можете доверять информации о геолокации. И это подводит нас к самой важной части инструментов поиска по IP: пониманию того, когда с адресом манипулировали.

Как пользователи скрывают свои IP-адреса

Существует множество причин, по которым кто-то хотел бы избежать обнаружения подмены. Возвращаясь к нашим примерам выше, это может быть просто просмотр видео из другой страны. Это может быть сделано для повышения их безопасности с помощью дополнительного шифрования. И, конечно, это может быть сделано в злонамеренных целях.

Независимо от причины, давайте посмотрим, как скрываются IP-адреса:

- VPN: сокращение от виртуальных частных сетей. Все более популярные инструменты, которые туннелируют весь трафик с устройства на сервер в другом месте. Различные VPN предлагают разные типы IP-адресов, такие как статические, динамические или общие.

- TOR: система, предназначенная для поддержания анонимности пользователя путем маскирования IP-адресов. Пользователи загружают и запускают бесплатный браузер, который многократно передает и шифрует трафик, чтобы скрыть исходный IP-адрес. Однако интернет-провайдер или средство обнаружения мошенничества будут знать, подключен ли пользователь к узлам входа и выхода TOR.

- Прокси-серверы: действуют как посредник между устройством и посещаемым веб-сайтом. TOR и VPN также считаются прокси-серверами, даже если они перенаправляют весь трафик, поступающий от всех программ и систем устройств.

Прокси помогают мошенникам скрывать свои IP-адреса и оставаться анонимными. Посмотрите, как их используют злоумышленники и как их помечает наш API

Прокси-серверы и SOCKS5

Давайте глубже погрузимся в мир прокси-серверов. Существует три основных типа:- HTTP (который перенаправляет только трафик браузера)

- Прокси-серверы SOCKS (которые можно настроить для других приложений, таких как игры или потоковые приложения)

- Прозрачные прокси (обычно устанавливаются работодателями, родителями или публичными компаниями, которые хотят ограничить и контролировать трафик.

Сторонний реселлер прокси-адресов, найденных на proxy.com

Обратите внимание, что мошенники предпочитают прокси-серверы SOCKS5, которые более сложны в использовании, но могут повысить их шансы выдать себя за обычных пользователей.

Наконец, это также помогает ознакомиться с концепцией прокси-портов. Это цифры, которые относятся к конкретным виртуальным местоположениям на подключенном устройстве. Как мы увидим ниже, может быть полезно понять, какие порты доступны в контексте обнаружения мошенничества.

Ключевые особенности IP Analytics

Теперь, когда мы понимаем, как работают IP-адреса, и основную стратегию того, как люди скрывают свои адреса, давайте посмотрим, что мы можем собрать, проанализировав их.- Геолокация: Как мы уже видели ранее, законный IP-адрес должен указывать, в какой точке мира находится пользователь. Это базовая функция, но она по-прежнему полезна для определения того, соответствует ли она стране карты или клиент путешествует слишком быстро.

- Интернет-провайдер: Выяснение того, кто является интернет-провайдером, может помочь нам узнать, является ли IP-адрес жилым, по обычному подключению к сети, публичной библиотеке или веб-серверу / центру обработки данных. Последние особенно полезно знать, поскольку они часто используются ботами, провайдерами VPN и выходными узлами TOR.

- Сканирование открытых портов: Все прокси, как правило, имеют по крайней мере один открытый порт, как и компьютеры, функционирующие как серверы. Выполняя сканирование, мы можем оценить, насколько рискованной кажется ситуация. Например, некоторые прокси-провайдеры перепродают взломанные SSH-соединения, где обычно открыт порт 22. Может помочь служба обнаружения прокси-серверов или API обнаружения прокси-серверов.

- Проверка списка рассылки спама: существуют два полезных списка, называемых DNSBL (черный список системы доменных имен) и RBL (черный список в режиме реального времени), в которых перечислены IP-адреса, используемые для рассылки спама по электронной почте. Если эти IP-адреса появляются в результатах нашего поиска, мы можем заподозрить, что пользователь является мошенником.

Правила скорости использования IP

Итак, что вам следует делать, если вы обнаружите, что IP-адрес подозрительного пользователя подключается к вашей системе? Вы могли бы просто заблокировать его сразу, но добавлять этот адрес в черный список IP не имеет смысла. Это связано с тем, что IP-адреса в основном динамичны, и в конечном итоге ими могут делиться несколько пользователей, что приведет к блокировке действительных клиентов.Вот почему вы можете отслеживать не только сам IP-адрес, но и его использование с помощью правил velocity. Эти алгоритмы отслеживают закономерности и изменения использования IP-адреса с течением времени, что помогает в борьбе с мошенничеством.

Улучшение проверки оценки IP с помощью API

Как мы видели, определение IP-адресов и получение отчета - это быстро, доступно и просто в исполнении. Но это никоим образом не безупречно. Хотя она может указывать на подозрительное поведение, она не может указывать на мошенничество со 100% уверенностью.Фактически, это один из недостатков технологии: он полезен только как часть полного инструмента обнаружения мошенничества. При поиске риска вам нужно как можно больше данных. И здесь вам понадобится:

Предотвратите риск мошенничества с использованием IP с помощью SEON

Мы можем видеть, как проверка оценки мошенничества с использованием IP обеспечивает отличную основу для анализа мошенничества и обнаружения мошенничества с транзакциями. Ее легко внедрить, она не требует сложностей и обеспечивает результаты в режиме реального времени.

Вот почему, когда вы используете наш комплексный инструмент обнаружения мошенничества, мы рекомендуем вам использовать его на каждом этапе пути пользователя, от входа в систему до оформления заказа.

Это может помочь вам отслеживать подозрительные изменения соединения, выявлять использование устройств-подделок и обнаруживать потенциальные атаки ботов. Но просто отсутствуют данные с IP-адресами для создания точных оценок риска или полного отчета о цифровом следе.

Создайте модель оценки мошенничества с помощью SEON

SEON - это мощное комплексное решение, которое дает вам полный контроль над правилами, влияющими на показатели мошенничества ваших пользователей, с детализированной отчетностью.

Вопросы и ответы

Что такое оценка по IP?Существует два типа оценок по IP. Один из них называется оценкой репутации IP. Поставщики услуг используют его, чтобы определить, должны ли ваши электронные письма проходить спам-фильтры. При предотвращении мошенничества ваша оценка риска использования IP может определить, считает ли система вас мошенником или нет,

Как мне определить свой показатель репутации IP?

Такие инструменты, как Google Postmaster Domain и панель мониторинга репутации IP-адресов, могут предоставить вам обзор вашего IP-адреса для доставки электронной почты. Обратите внимание, что для предотвращения мошенничества оценки IP-адресов обычно скрыты от пользователей.

Что такое злоупотребление IP?

Любое ненадлежащее использование IP-адреса сервера считается злоупотреблением IP. Это включает рассылку спама, попытки фишинга, DDoS-атаки или атаки вредоносных программ.