Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

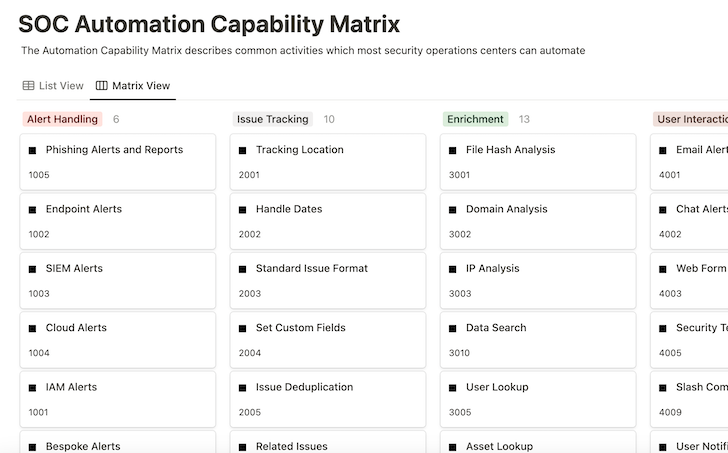

Созданная Джоном Такнером и командой платформы документооборота и автоматизации Tines, матрица возможностей автоматизации SOC (SOC ACM) представляет собой набор методов, призванных помочь командам по обеспечению безопасности понимать свои возможности автоматизации и более эффективно реагировать на инциденты.

Настраиваемый инструмент, не зависящий от поставщика и содержащий списки возможностей автоматизации, был распространен и рекомендован членами сообщества безопасности с момента его запуска в январе 2023 года, в частности инженером Airbnb Аллином Стоттом в его выступлении BSides и Black Hat, Как я научился перестать беспокоиться и создать современную программу обнаружения и реагирования.

SOC ACM сравнивали с фреймворками MITRE ATT & CK и RE & CT, и один пользователь сказал: "Это могло бы стать стандартом для классификации автоматизаций SOAR, немного похожим на RE & CT framework, но с большей направленностью на автоматизацию". Она использовалась организациями в сфере финансовых технологий, облачной безопасности и за ее пределами в качестве основы для оценки и оптимизации своих программ автоматизации безопасности.

Здесь мы подробнее рассмотрим, как работает SOC ACM, и расскажем, как вы можете использовать ее в своей организации.

Это не список конкретных вариантов использования, связанных с каким-либо одним продуктом или услугой, а способ подумать о возможностях, которыми может воспользоваться организация.

Она дает новичкам прочную основу для понимания возможностей автоматизации безопасности. Для более продвинутых программ она служит источником вдохновения для будущих внедрений, инструментом для оценки успеха и средством отчетности о результатах.

Хотя инструмент не зависит от поставщика, он хорошо сочетается с такой платформой, как Tines, которая была разработана специалистами по безопасности, чтобы помочь коллегам-специалистам по безопасности автоматизировать их критически важные процессы.

Каждая возможность включает в себя:

Каждая функция может быть отдельной в матрице, но объединение многих функций вместе может привести к гораздо более сложным и впечатляющим результатам.

Для начала, вот некоторые процессы, которые может включать обычное расследование фишинга:

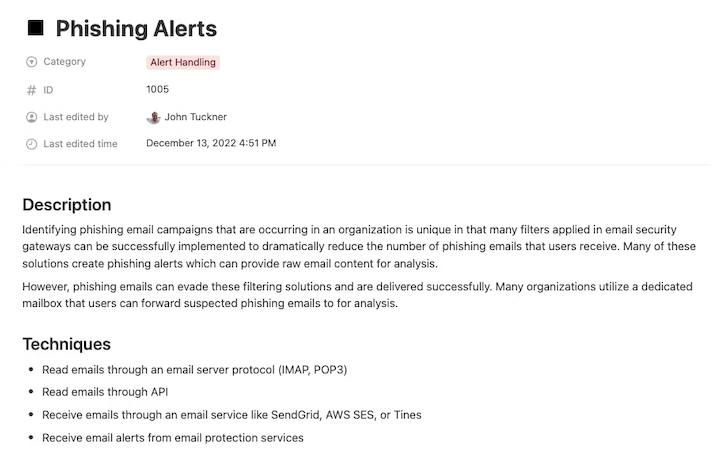

В матрице возможностей предупреждения о фишинге отображаются в разделе Обработки предупреждений; в нем упоминается, что многие организации внедряют инструменты, такие как шлюзы безопасности электронной почты, для предотвращения доставки подозрительных писем на почтовые ящики, а также генерируют оповещения о кампаниях атак, которые можно автоматизировать.

Эта возможность также описывает стратегию создания целенаправленного почтового ящика, позволяющего пользователям легко пересылать фишинговые электронные письма, которые могли пройти через фильтры. Реализация обеих этих возможностей дает возможность начать рабочий процесс автоматизации.

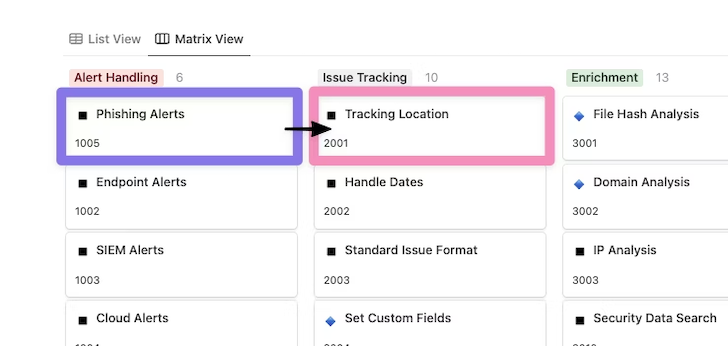

Как только подозрительное сообщение было идентифицировано либо с помощью пользовательского отчета, либо сгенерированного оповещения, становятся доступными дополнительные возможности автоматизации. Одна из рекомендаций - как можно скорее создать местоположение для отслеживания жизненного цикла каждого оповещения.

Используя функцию отслеживания местоположения в разделе Отслеживания проблем, мы можем определить, где следует регистрировать, обновлять и сообщать об этих предупреждениях. Обратите внимание, что рабочий процесс теперь перемещается между разделами матрицы возможностей автоматизации для расширения процесса.

После определения местоположения оповещения и отслеживания мы можем перейти к проведению тщательного анализа соответствующего предупреждения о фишинге. Фишинговые электронные письма обычно содержат потенциально вредоносные вложения и подозрительные ссылки для сбора аутентификационных материалов и обычно отправляются из поддельных источников.

Переходя к этапу расширения, мы хотим сосредоточиться как минимум на использовании нескольких ключевых возможностей: анализе домена на наличие любых ссылок, присутствующих в теле электронного письма, анализе хэша файла для просмотра любых вложений в электронное письмо и атрибутов электронной почты для более глубокого изучения заголовков электронных писем на предмет признаков электронных писем с поддельных адресов.

Что касается возможностей расширения, то количество вариантов инструментов и сервисов на основе API, которые могут быть использованы для предоставления этих возможностей, растет экспоненциально. Некоторые распространенные опции включают VirusTotal для файлов, UrlScan для доменов и EmailRep для информации об отправителе. Каждый из этих результатов обогащения может быть записан в соответствующем местоположении отслеживания, указанном ранее, чтобы задокументировать результаты и предоставить аналитикам представление о результатах.

Здесь показано, сколько возможностей из одного раздела можно применить к одному и тому же рабочему процессу автоматизации, в данном случае для предоставления аналитикам как можно большего количества информации.

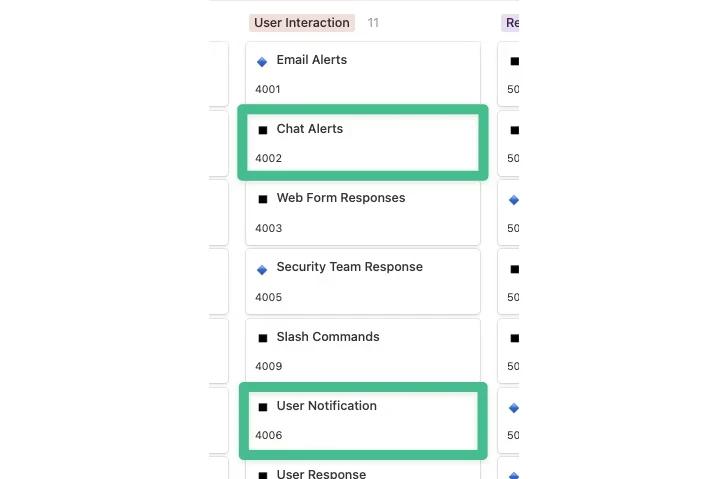

После того, как произойдет обогащение, вердикт, возможно, уже будет вынесен, но, скорее всего, проблема потребует быстрого рассмотрения аналитиком. На этом этапе раздел взаимодействия с пользователем становится критическим.

Для начала мы можем использовать оповещения в чате, чтобы уведомить службу безопасности по каналу Slack о том, что пришло фишинговое электронное письмо и возникла проблема с отслеживанием, с добавлением различных дополнительных сведений по мере готовности дополнительного контекста для проверки.

Это заботится об информировании службы безопасности, но как насчет обновления информации о любых пользователях, которые могут пострадать или которые сообщили об электронном письме? Процессы реагирования на фишинг, в частности, уникальны тем, что многие организации активно обучают пользователей сообщать о электронных письмах, которые они могут счесть подозрительными. Информирование этих пользователей с уверенным вердиктом в короткие сроки - отличный способ расширить возможности операций, таких как быстрое подписание конфиденциальных документов или предотвращение массовых вспышек вредоносного ПО.

Для этого мы можем использовать функцию уведомления пользователя, чтобы идентифицировать пользователя, отправившего электронное письмо, и предоставить ему результаты анализа электронного письма. В случае взаимодействия с пользователем речь идет не только о дополнительном уведомлении службы безопасности, но и о расширении охвата и предоставлении другим пользователям информации в режиме реального времени для принятия правильных решений.

На данный момент было проведено много работы, и в нашем распоряжении есть много знаний. Хотя дополнительная информация всегда полезна, в конечном итоге важнее всего действовать в соответствии с ней, что приводит к этапу исправления. Многие из данных (индикаторов), которые мы собрали ранее, могут быть использованы для действий по исправлению. В зависимости от развития ситуации мы могли бы предпринять некоторые из следующих шагов:

Ключом к любому исправлению является знание того, что возможно, и начало с малого, особенно при использовании автоматизации для укрепления доверия. Один из способов сделать это - предоставить ссылки или кнопки, по которым нужно нажимать вручную, чтобы выполнять действия по исправлению, но повторяемым образом. Если вы хотите внедрить полную автоматизацию, ведение списков подозрительных доменов, которые могут быть заблокированы, обеспечивает вам большую полезность, незначительный риск и может быть быстро исправлено с незначительными общими последствиями в случае возникновения ошибок.

Рассматривая процесс от начала до конца, мы использовали следующие возможности, чтобы помочь автоматизировать критически важные действия для многих групп кибербезопасности:

Существенным преимуществом развития этих возможностей в вашей организации для решения отдельных процессов, таких как фишинг, является то, что многие из этих возможностей теперь доступны для повторного использования в дополнительных целях, таких как обнаружение вредоносных программ или обработка подозрительных учетных записей, что упрощает каждую последующую возможность автоматизации.

Таким образом, SOC ACM можно полностью настроить в соответствии с вашими потребностями. Сюда входят:

Вся эта конфигурация может храниться локально в вашем браузере для обеспечения конфиденциальности. Помимо экспорта конфигурации, вы можете импортировать ее, чтобы восстановить прошлые оценки, и все это без учетной записи для входа и без какого-либо отслеживания.

Вскоре после внедрения нескольких возможностей команды поймут, какие возможности они используют больше всего, связанные с ними действия и их ценность, например, экономия времени или сокращение времени отклика. Это позволяет им делиться результатами с соответствующими командами и решать, какие приоритеты расставить дальше.

Основные моменты:

Рекомендации:

Если вы хотите изучить матрицу возможностей автоматизации SOC более подробно, вы найдете ее на сайте Notion, размещенном командой Tines.

Настраиваемый инструмент, не зависящий от поставщика и содержащий списки возможностей автоматизации, был распространен и рекомендован членами сообщества безопасности с момента его запуска в январе 2023 года, в частности инженером Airbnb Аллином Стоттом в его выступлении BSides и Black Hat, Как я научился перестать беспокоиться и создать современную программу обнаружения и реагирования.

SOC ACM сравнивали с фреймворками MITRE ATT & CK и RE & CT, и один пользователь сказал: "Это могло бы стать стандартом для классификации автоматизаций SOAR, немного похожим на RE & CT framework, но с большей направленностью на автоматизацию". Она использовалась организациями в сфере финансовых технологий, облачной безопасности и за ее пределами в качестве основы для оценки и оптимизации своих программ автоматизации безопасности.

Здесь мы подробнее рассмотрим, как работает SOC ACM, и расскажем, как вы можете использовать ее в своей организации.

Что такое матрица возможностей автоматизации SOC?

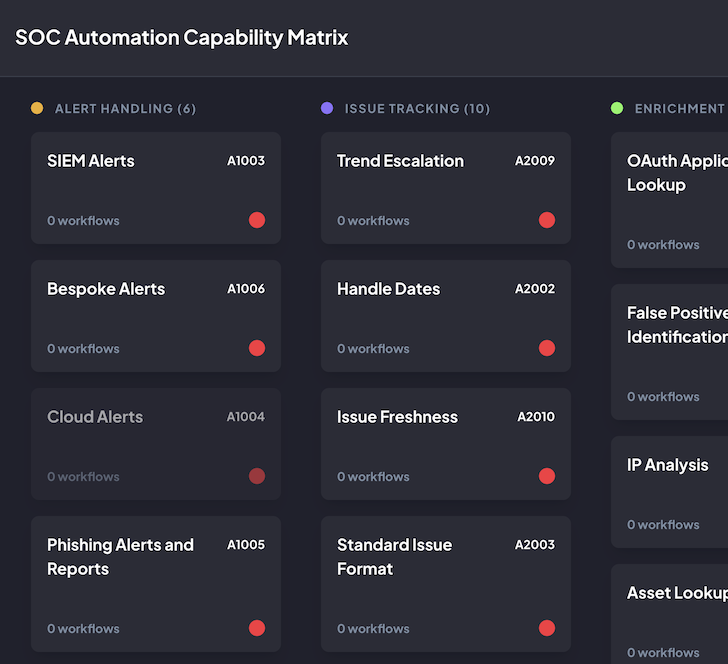

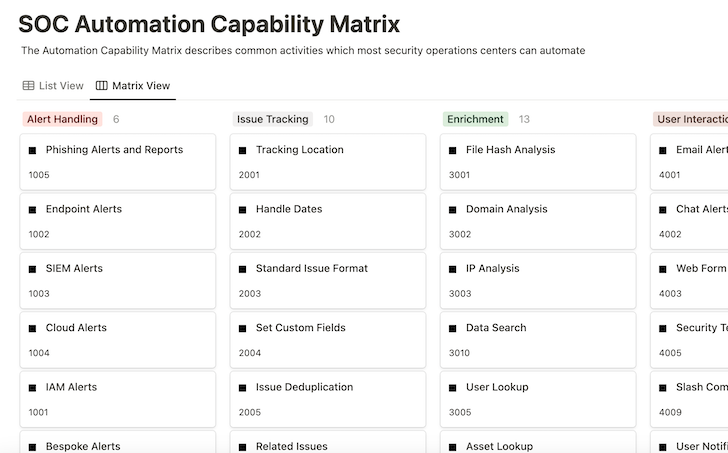

Матрица возможностей автоматизации SOC представляет собой интерактивный набор методов, которые позволяют командам по обеспечению безопасности активно реагировать на распространенные инциденты кибербезопасности.Это не список конкретных вариантов использования, связанных с каким-либо одним продуктом или услугой, а способ подумать о возможностях, которыми может воспользоваться организация.

Она дает новичкам прочную основу для понимания возможностей автоматизации безопасности. Для более продвинутых программ она служит источником вдохновения для будущих внедрений, инструментом для оценки успеха и средством отчетности о результатах.

Хотя инструмент не зависит от поставщика, он хорошо сочетается с такой платформой, как Tines, которая была разработана специалистами по безопасности, чтобы помочь коллегам-специалистам по безопасности автоматизировать их критически важные процессы.

Как работает матрица возможностей автоматизации SOC?

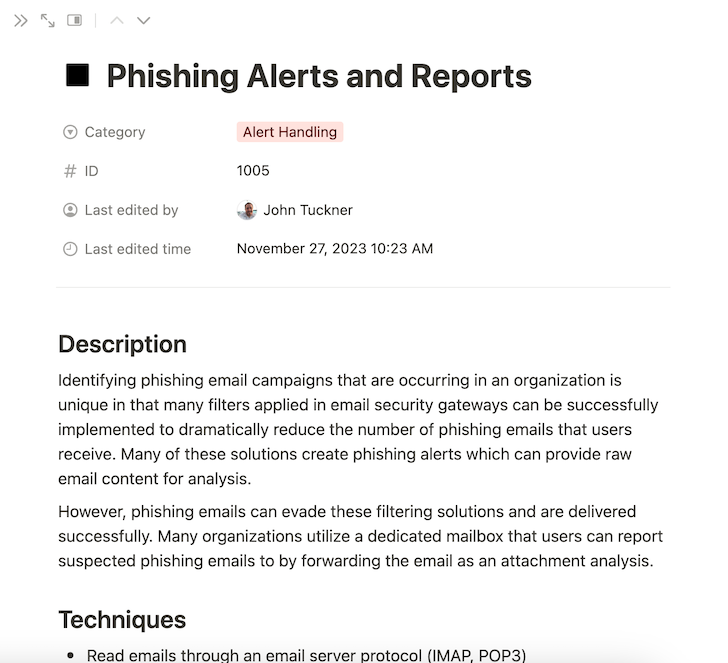

SOC ACM разделен на категории, которые содержат возможности автоматизации.Каждая возможность включает в себя:

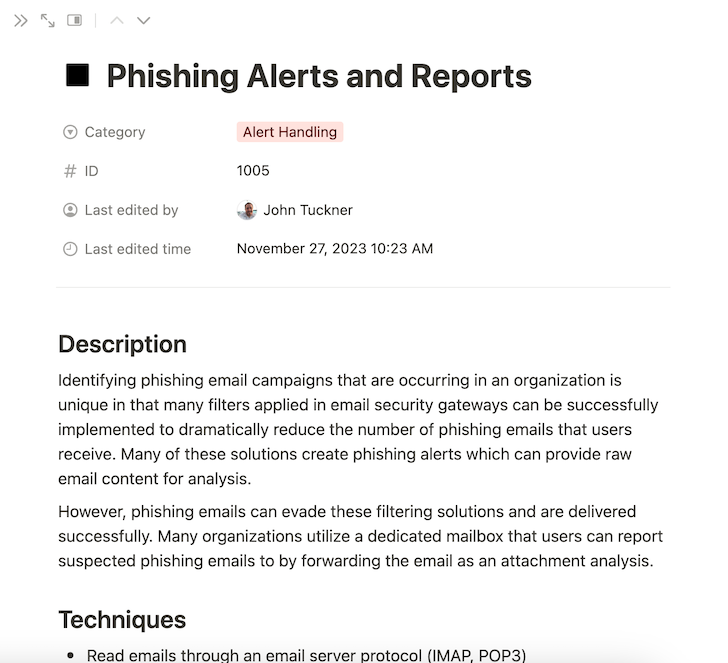

- Описание - краткий обзор того, что делает эта функция

- Методы - не зависящие от технологии идеи о том, как реализовать эту возможность

- Примеры - соответствующие шаблоны рабочих процессов из библиотеки Tines

- Ссылки - другие исследования, способствующие расширению возможностей

Каждая функция может быть отдельной в матрице, но объединение многих функций вместе может привести к гораздо более сложным и впечатляющим результатам.

Как использовать матрицу возможностей автоматизации SOC

Далее мы проиллюстрируем, как использовать SOC ACM, на примере реагирования на фишинг. Многие организации используют множество методов для поиска и анализа подозрительных сообщений, чтобы надлежащим образом реагировать на вредоносные электронные письма.Для начала, вот некоторые процессы, которые может включать обычное расследование фишинга:

- Получить фишинговое электронное письмо или оповещение

- Отправьте уведомление в службу безопасности для обработки

- Создайте тикет для отслеживания и записи результатов анализа

- Просмотрите элементы электронного письма, включая вложения, ссылки и заголовки сообщений электронной почты

- При подозрении удалите электронное письмо и добавьте функции в списки блокировки

- Отправить получателю уведомление с обновлением статуса

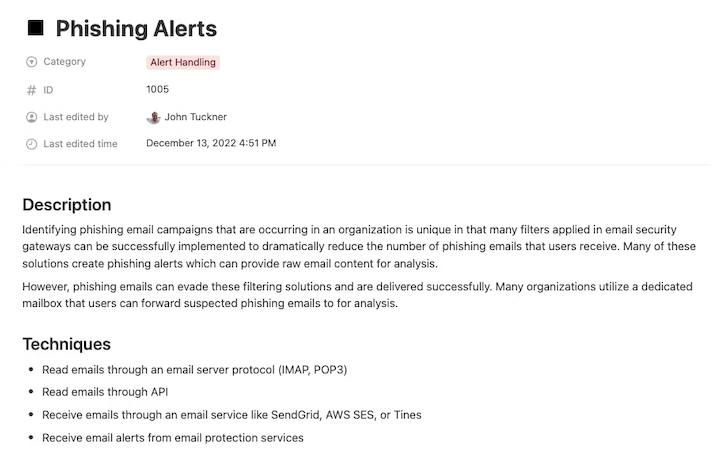

В матрице возможностей предупреждения о фишинге отображаются в разделе Обработки предупреждений; в нем упоминается, что многие организации внедряют инструменты, такие как шлюзы безопасности электронной почты, для предотвращения доставки подозрительных писем на почтовые ящики, а также генерируют оповещения о кампаниях атак, которые можно автоматизировать.

Эта возможность также описывает стратегию создания целенаправленного почтового ящика, позволяющего пользователям легко пересылать фишинговые электронные письма, которые могли пройти через фильтры. Реализация обеих этих возможностей дает возможность начать рабочий процесс автоматизации.

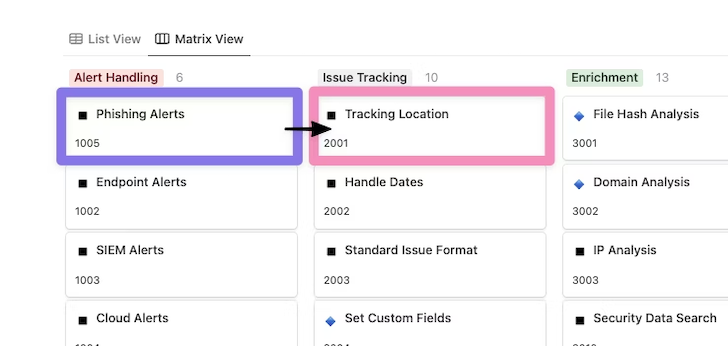

Как только подозрительное сообщение было идентифицировано либо с помощью пользовательского отчета, либо сгенерированного оповещения, становятся доступными дополнительные возможности автоматизации. Одна из рекомендаций - как можно скорее создать местоположение для отслеживания жизненного цикла каждого оповещения.

Используя функцию отслеживания местоположения в разделе Отслеживания проблем, мы можем определить, где следует регистрировать, обновлять и сообщать об этих предупреждениях. Обратите внимание, что рабочий процесс теперь перемещается между разделами матрицы возможностей автоматизации для расширения процесса.

После определения местоположения оповещения и отслеживания мы можем перейти к проведению тщательного анализа соответствующего предупреждения о фишинге. Фишинговые электронные письма обычно содержат потенциально вредоносные вложения и подозрительные ссылки для сбора аутентификационных материалов и обычно отправляются из поддельных источников.

Переходя к этапу расширения, мы хотим сосредоточиться как минимум на использовании нескольких ключевых возможностей: анализе домена на наличие любых ссылок, присутствующих в теле электронного письма, анализе хэша файла для просмотра любых вложений в электронное письмо и атрибутов электронной почты для более глубокого изучения заголовков электронных писем на предмет признаков электронных писем с поддельных адресов.

Что касается возможностей расширения, то количество вариантов инструментов и сервисов на основе API, которые могут быть использованы для предоставления этих возможностей, растет экспоненциально. Некоторые распространенные опции включают VirusTotal для файлов, UrlScan для доменов и EmailRep для информации об отправителе. Каждый из этих результатов обогащения может быть записан в соответствующем местоположении отслеживания, указанном ранее, чтобы задокументировать результаты и предоставить аналитикам представление о результатах.

Здесь показано, сколько возможностей из одного раздела можно применить к одному и тому же рабочему процессу автоматизации, в данном случае для предоставления аналитикам как можно большего количества информации.

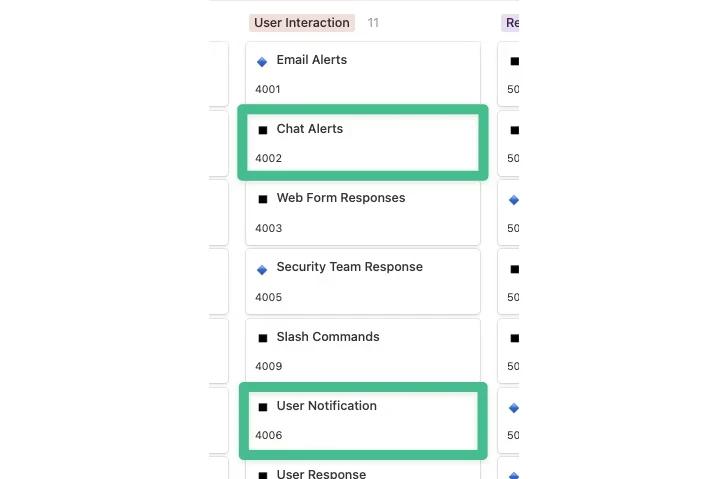

После того, как произойдет обогащение, вердикт, возможно, уже будет вынесен, но, скорее всего, проблема потребует быстрого рассмотрения аналитиком. На этом этапе раздел взаимодействия с пользователем становится критическим.

Для начала мы можем использовать оповещения в чате, чтобы уведомить службу безопасности по каналу Slack о том, что пришло фишинговое электронное письмо и возникла проблема с отслеживанием, с добавлением различных дополнительных сведений по мере готовности дополнительного контекста для проверки.

Это заботится об информировании службы безопасности, но как насчет обновления информации о любых пользователях, которые могут пострадать или которые сообщили об электронном письме? Процессы реагирования на фишинг, в частности, уникальны тем, что многие организации активно обучают пользователей сообщать о электронных письмах, которые они могут счесть подозрительными. Информирование этих пользователей с уверенным вердиктом в короткие сроки - отличный способ расширить возможности операций, таких как быстрое подписание конфиденциальных документов или предотвращение массовых вспышек вредоносного ПО.

Для этого мы можем использовать функцию уведомления пользователя, чтобы идентифицировать пользователя, отправившего электронное письмо, и предоставить ему результаты анализа электронного письма. В случае взаимодействия с пользователем речь идет не только о дополнительном уведомлении службы безопасности, но и о расширении охвата и предоставлении другим пользователям информации в режиме реального времени для принятия правильных решений.

На данный момент было проведено много работы, и в нашем распоряжении есть много знаний. Хотя дополнительная информация всегда полезна, в конечном итоге важнее всего действовать в соответствии с ней, что приводит к этапу исправления. Многие из данных (индикаторов), которые мы собрали ранее, могут быть использованы для действий по исправлению. В зависимости от развития ситуации мы могли бы предпринять некоторые из следующих шагов:

- Список заблокированных доменов: добавьте все домены и URL-адреса, идентифицированные как подозрительные, в список заблокированных.

- Список блокировки хэшей файлов: добавьте любые хэши файлов, идентифицированные как вредоносные, в список блокировки.

- Удаление электронной почты: удалите электронные письма, связанные с атакующей кампанией, из почтовых ящиков.

- Аннулирование пароля: измените пароли всех пользователей, которые, как было обнаружено, отправляли учетные данные на фишинговый веб-сайт.

Ключом к любому исправлению является знание того, что возможно, и начало с малого, особенно при использовании автоматизации для укрепления доверия. Один из способов сделать это - предоставить ссылки или кнопки, по которым нужно нажимать вручную, чтобы выполнять действия по исправлению, но повторяемым образом. Если вы хотите внедрить полную автоматизацию, ведение списков подозрительных доменов, которые могут быть заблокированы, обеспечивает вам большую полезность, незначительный риск и может быть быстро исправлено с незначительными общими последствиями в случае возникновения ошибок.

Рассматривая процесс от начала до конца, мы использовали следующие возможности, чтобы помочь автоматизировать критически важные действия для многих групп кибербезопасности:

- Предупреждения о фишинге

- Отслеживание местоположения

- Анализ хэша файла

- Анализ предметной области

- Атрибуты электронной почты

- Оповещения в чате

- Уведомление пользователя

- Список заблокированных доменов

- Список блокировок хэша файлов

- Удаление электронной почты

- Аннулирование пароля

Существенным преимуществом развития этих возможностей в вашей организации для решения отдельных процессов, таких как фишинг, является то, что многие из этих возможностей теперь доступны для повторного использования в дополнительных целях, таких как обнаружение вредоносных программ или обработка подозрительных учетных записей, что упрощает каждую последующую возможность автоматизации.

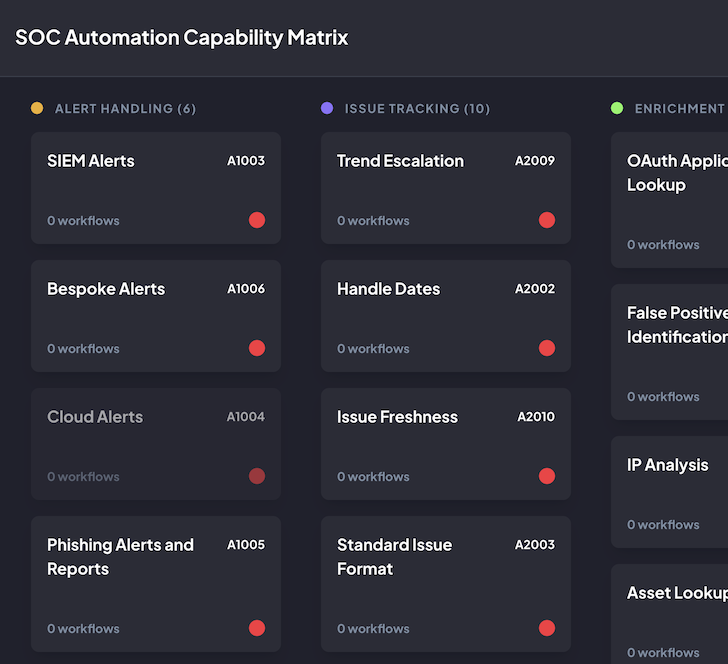

Настройка матрицы

SOC ACM также доступен на GitHub для тех, кто предпочитает запускать его самостоятельно или вносить свой вклад.Таким образом, SOC ACM можно полностью настроить в соответствии с вашими потребностями. Сюда входят:

- Добавление новых категорий и возможностей

- Реорганизация в соответствии с вашими приоритетами

- Отслеживание рабочих процессов автоматизации, соответствующих этим возможностям

- Экспорт конфигурации

- Темный и светлый режимы

Вся эта конфигурация может храниться локально в вашем браузере для обеспечения конфиденциальности. Помимо экспорта конфигурации, вы можете импортировать ее, чтобы восстановить прошлые оценки, и все это без учетной записи для входа и без какого-либо отслеживания.

SOC ACM как инструмент отчетности

Команды, имеющие доступ к SOC ACM на GitHub, также могут использовать матрицу, чтобы наглядно продемонстрировать, на каком этапе автоматизации они находятся, и донести ценность своей программы автоматизации до руководства и других ключевых заинтересованных сторон.Вскоре после внедрения нескольких возможностей команды поймут, какие возможности они используют больше всего, связанные с ними действия и их ценность, например, экономия времени или сокращение времени отклика. Это позволяет им делиться результатами с соответствующими командами и решать, какие приоритеты расставить дальше.

Тематическое исследование: отслеживание сэкономленного времени и выполнений для демонстрации ценности с помощью SOC ACM

На роуд-шоу Tines в Сан-Франциско создатель матрицы возможностей автоматизации SOC Джон Такнер рассказал, как он работал с финтех-компанией над оценкой и улучшением их программы автоматизации с помощью матрицы. Они сказали Такнеру: "Матрица возможностей автоматизации помогает нам организовать наши рабочие процессы, определить, какие рабочие процессы экономят нам больше всего времени, и выделить области будущих возможностей".Основные моменты:

- 25 реализованных и помеченных возможностей

- 10 рабочих процессов, использующих команды Slack slash, с 2000 исполнениями

- Рабочие процессы отправки многофакторных запросов выполнялись 721 раз, что позволило сэкономить 6,5 часов времени в месяц

Рекомендации:

- Посмотрите на управление списками IOC, чтобы узнать о возможностях реагирования, "Списке IP", "списке доменов" и "списке хэшей".

- Документируйте и выделяйте усилия, приложенные за сэкономленное время при использовании управления обращениями.

- Решение задач распределенного оповещения и взаимодействия с пользователем с помощью Slack

- Уведомление пользователя

- Реакция пользователя

- Обновление канала безопасности Slack и отчетов об инцидентах для использования бота Slack и направления отчетов и запросов в нужную подгруппу

- Уведомлять аварийные ресурсы

- Временные эскалации

- Команды косой черты

- Добавьте больше ответных действий с помощью Tines automation с помощью нашего Slack-бота

- Сбор артефактов

- Отключение устройства MFA

- Поиск активов (не только конечных точек, необходимо включать облачные ресурсы)

Если вы хотите изучить матрицу возможностей автоматизации SOC более подробно, вы найдете ее на сайте Notion, размещенном командой Tines.