Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Исследователи кибербезопасности обнаружили случай повышения привилегий, связанный с приложением Microsoft Entra ID (ранее Azure Active Directory), воспользовавшись заброшенным URL-адресом ответа.

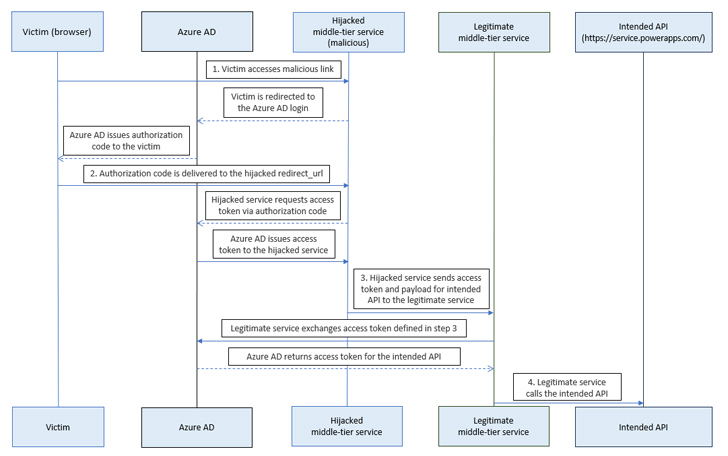

"Злоумышленник мог использовать этот заброшенный URL-адрес для перенаправления кодов авторизации на себя, обменивая полученные незаконным путем коды авторизации на токены доступа", - говорится в техническом отчете подразделения Secureworks Counter Threat Unit (CTU), опубликованном на прошлой неделе.

"Затем злоумышленник мог вызвать API Power Platform через службу среднего уровня и получить повышенные привилегии".

После ответственного раскрытия информации 5 апреля 2023 года Microsoft устранила проблему с помощью обновления, выпущенного днем позже. Secureworks также выпустила <a>инструмент с открытым исходным кодом</a>, который другие организации могут использовать для сканирования оставленных URL-адресов ответов.

URL ответа, также называемый URI перенаправления, относится к местоположению, куда сервер авторизации отправляет пользователя после успешной авторизации приложения и предоставления кода авторизации или токена доступа.

"Сервер авторизации отправляет код или токен в URI перенаправления, поэтому важно, чтобы вы указали правильное местоположение в рамках процесса регистрации приложения", - отмечает Microsoft в своей документации.

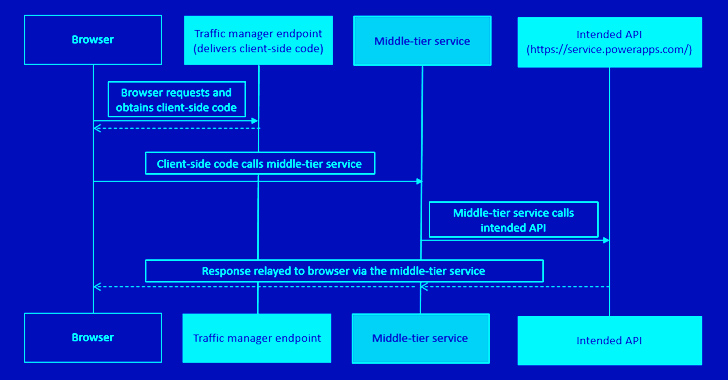

Secureworks CTU заявила, что обнаружила заброшенный URL-адрес приложения для интеграции данных Dynamics, связанный с профилем Azure Traffic Manager, который позволял вызывать API Power Platform через службу среднего уровня и изменять конфигурации среды.

В гипотетическом сценарии атаки это могло быть использовано для получения роли системного администратора для существующего участника-службы и отправки запросов на удаление среды, а также для злоупотребления API Azure AD Graph для сбора информации о цели с целью проведения последующих действий.

Однако это зависит от возможности того, что жертва нажимает на вредоносную ссылку, в результате чего код авторизации, выданный Microsoft Entra ID при входе в систему, передается на URL-адрес перенаправления, захваченный субъектом угрозы.

Раскрытие происходит после того, как компания Kroll обнаружила всплеск фишинговых кампаний на тему DocuSign, использующих открытые перенаправления, позволяющие злоумышленникам распространять специально созданные URL-адреса, которые при нажатии перенаправляют потенциальных жертв на вредоносный сайт.

"Создавая обманчивый URL-адрес, который использует заслуживающий доверия веб-сайт, злоумышленники могут более легко манипулировать пользователями, заставляя их переходить по ссылке, а также обманывать / обходить сетевые технологии, которые сканируют ссылки на предмет вредоносного контента", - сказал Джордж Гласс из Kroll.

"В результате жертва перенаправляется на вредоносный сайт, предназначенный для кражи конфиденциальной информации, такой как учетные данные для входа, данные кредитной карты или личные данные".