Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,276

- Points

- 113

Содержание статьи

Что такое атака программ-вымогателей?

Программы-вымогатели - это тип атаки вредоносного ПО, при котором злоумышленник блокирует и шифрует данные жертвы, важные файлы, а затем требует плату за разблокировку и расшифровку данных.

Этот тип атаки использует уязвимости человека, системы, сети и программного обеспечения для заражения устройства жертвы, которым может быть компьютер, принтер, смартфон, носимое устройство, кассовый терминал (POS) или другая конечная точка.

Примеры атак программ-вымогателей

Существуют тысячи разновидностей вредоносных программ-вымогателей. Ниже мы перечисляем несколько примеров вредоносных программ, которые оказали глобальное влияние и нанесли большой ущерб.

Хочу плакать

WannaCry - это программа-вымогатель, использующая уязвимость в протоколе Windows SMB и обладающая механизмом самораспространения, который позволяет ей заражать другие машины. WannaCry упакован в виде дроппера, автономной программы, которая извлекает приложение для шифрования / дешифрования, файлы, содержащие ключи шифрования, и программу связи Tor. Он не запутан, и его относительно легко обнаружить и удалить. В 2017 году WannaCry быстро распространился в 150 странах, затронув 230 000 компьютеров и причинив ущерб примерно в 4 миллиарда долларов.

Кербер

Cerber - это программа-вымогатель как услуга (RaaS), доступная для использования киберпреступниками, которые проводят атаки и распространяют свою добычу вместе с разработчиком вредоносного ПО. Cerber работает незаметно во время шифрования файлов и может попытаться предотвратить запуск антивируса и функций безопасности Windows, чтобы пользователи не могли восстановить систему. После успешного шифрования файлов на компьютере на обоях рабочего стола отображается записка о выкупе.

Локки

Locky может зашифровать 160 типов файлов, в основном файлы, используемые дизайнерами, инженерами и тестировщиками. Впервые он был выпущен в 2016 году. В основном он распространяется с помощью наборов эксплойтов или фишинга: злоумышленники рассылают электронные письма, в которых побуждают пользователя открыть файл Microsoft Office Word или Excel с вредоносными макросами или файл ZIP, который устанавливает вредоносное ПО после извлечения.

Киптолокер

Cryptolocker был выпущен в 2017 году и затронул более 500 000 компьютеров. Обычно он заражает компьютеры через электронную почту, сайты обмена файлами и незащищенные загрузки. Он не только шифрует файлы на локальном компьютере, но также может сканировать подключенные сетевые диски и шифровать файлы, в которые у него есть разрешение на запись. Новые варианты Crypolocker способны ускользнуть от устаревшего антивирусного программного обеспечения и брандмауэров.

Не Петя и Петя

Petya - это программа-вымогатель, которая заражает машину и шифрует весь жесткий диск, обращаясь к главной таблице файлов (MFT). Это делает недоступным весь диск, хотя сами файлы не зашифрованы. Впервые Петю увидели в 2016 году и распространяли в основном через фальшивое сообщение о приеме на работу со ссылкой на зараженный файл, хранящийся в Dropbox. Это затронуло только компьютеры с Windows.

Petya требует, чтобы пользователь дал разрешение на внесение изменений на уровне администратора. После того, как пользователь соглашается, он перезагружает компьютер, показывает фальшивый экран сбоя системы и начинает незаметно шифрование диска. Затем он показывает уведомление о выкупе.

Исходный вирус Petya не имел большого успеха, но новый вариант, названный «Лабораторией Касперского» NotPetya, оказался более опасным. NotPetya оснащен механизмом распространения и может распространяться без вмешательства человека.

NotPetya изначально распространялся с помощью бэкдора в бухгалтерском программном обеспечении, широко используемом в Украине, а позже использовал EternalBlue и EternalRomance, уязвимости в протоколе Windows SMB. NotPetya шифрует не только MFT, но и другие файлы на жестком диске. При шифровании данных он повреждает их таким образом, что их невозможно восстановить. Пользователи, которые платят выкуп, на самом деле не могут вернуть свои данные.

Рюк

Рюк заражает машины с помощью фишинговых писем или скачиваний. Он использует дроппер, который извлекает троян на машину жертвы и устанавливает постоянное сетевое соединение. Затем злоумышленники могут использовать Ryuk в качестве основы для расширенной устойчивой угрозы (APT), устанавливая дополнительные инструменты, такие как кейлоггеры, выполняя эскалацию привилегий и боковое перемещение. Ryuk устанавливается на каждую дополнительную систему, к которой злоумышленники получают доступ.

После того, как злоумышленники установили троян на максимально возможное количество машин, они активируют программу-вымогатель шкафчика и шифруют файлы. В кампании атаки, основанной на Рюке, аспект вымогательства - это только последняя стадия атаки, после того как злоумышленники уже нанесли ущерб и украли нужные им файлы.

Грандкраб

GrandCrab был выпущен в 2018 году. Он шифрует файлы на компьютере пользователя и требует выкупа, а также использовался для запуска вымогателей с использованием программ-вымогателей, при которых злоумышленники угрожали раскрыть привычки жертв к просмотру порно. Существует несколько версий, каждая из которых предназначена для компьютеров с Windows. Бесплатные дешифраторы доступны сегодня для большинства версий GrandCrab.

Методы распространения программ-вымогателей

Устройство заражается, когда жертва щелкает ссылку, посещает веб-страницу или устанавливает файл, приложение или программу, содержащую вредоносный код, предназначенный для скрытой загрузки и установки программы-вымогателя. Это может произойти по-разному:

Как работает программа-вымогатель?

После того, как устройство подвергается воздействию вредоносного кода, атака программы-вымогателя происходит следующим образом. Программа-вымогатель может бездействовать на устройстве до тех пор, пока оно не станет наиболее уязвимым, и только после этого выполнить атаку.

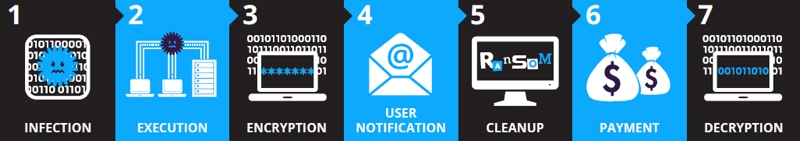

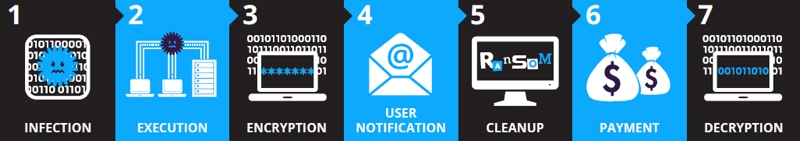

Семиступенчатая атака программ-вымогателей.

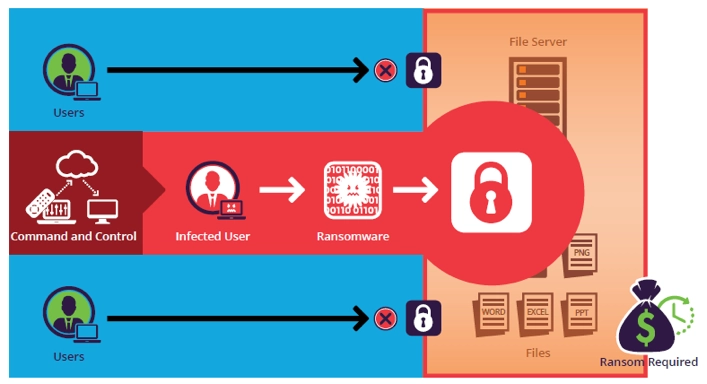

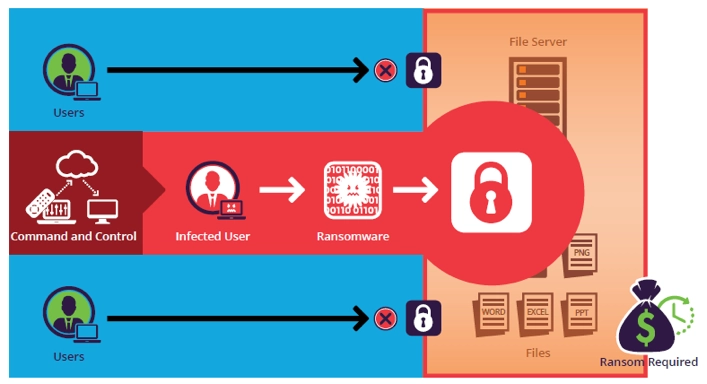

Один зараженный пользователь может привести к блокировке данных для всех пользователей.

Защита от программ-вымогателей

Вот несколько рекомендаций, которые могут помочь вам предотвратить заражение вымогателями в вашей организации и защититься от них:

Защита конечных точек

Антивирус - очевидный первый шаг в защите от программ-вымогателей, но устаревшие антивирусные инструменты могут защитить только от некоторых вариантов программ-вымогателей.

Современные платформы защиты конечных точек предоставляют антивирус нового поколения (NGAV), который защищает от ускользающих или запутанных программ-вымогателей, бесфайловых атак, таких как WannaCry, или вредоносных программ нулевого дня, сигнатуры которых еще не обнаружены в базах данных вредоносных программ. Они также предлагают брандмауэры устройств и возможности обнаружения и реагирования на конечные точки (EDR), которые помогают группам безопасности обнаруживать и блокировать атаки, происходящие на конечных точках в режиме реального времени.

Резервное копирование данных

Регулярно создавайте резервные копии данных на внешний жесткий диск, используя контроль версий и правило 3-2-1 (создавайте три резервные копии на двух разных носителях, причем одна резервная копия хранится в отдельном месте). Если возможно, отключите жесткий диск от устройства, чтобы предотвратить шифрование данных резервной копии.

Управление исправлениями

Поддерживайте актуальность операционной системы устройства и установленных приложений, а также устанавливайте исправления безопасности. Выполните сканирование уязвимостей, чтобы выявить известные уязвимости и быстро устранить их.

Внесение в белый список приложений и контроль

Установите элементы управления устройством, которые позволят вам ограничить приложения, установленные на устройстве, централизованно управляемым белым списком. Увеличьте настройки безопасности браузера, отключите Adobe Flash и другие уязвимые плагины браузера и используйте веб-фильтрацию, чтобы предотвратить посещение пользователями вредоносных сайтов. Отключите макросы в текстовых редакторах и других уязвимых приложениях.

Защита электронной почты

Обучите сотрудников распознавать электронные письма с использованием методов социальной инженерии и проведите тренировки, чтобы проверить, могут ли сотрудники идентифицировать фишинг и избегать его. Используйте технологию защиты от спама и защиты конечных точек, чтобы автоматически блокировать подозрительные электронные письма и блокировать вредоносные ссылки, если пользователь в конечном итоге нажимает на них.

Сетевая защита

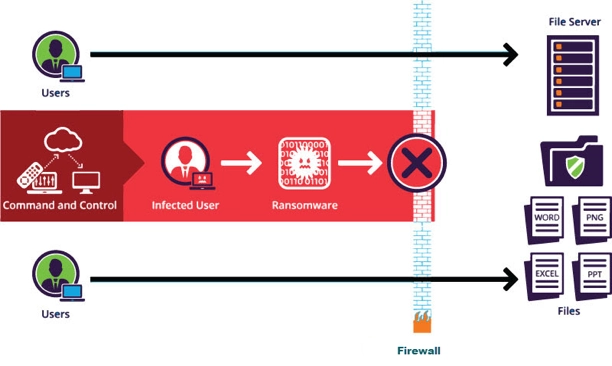

Используйте брандмауэр или брандмауэр веб-приложений (WAF), системы предотвращения вторжений / обнаружения вторжений (IPS / IDS) и другие элементы управления, чтобы предотвратить взаимодействие программ-вымогателей с центрами управления и контроля.

Обнаружение программ-вымогателей

Используйте предупреждения и блокировку в реальном времени, чтобы автоматизировать определение поведения чтения / записи, связанного с программами-вымогателями, а затем блокировать пользователей и конечные точки от дальнейшего доступа к данным.

Используйте обнаружение на основе обмана, которое стратегически внедряет скрытые файлы в системы хранения файлов для определения поведения шифрования программ-вымогателей на самой ранней стадии атаки. Любые действия записи / переименования скрытых файлов автоматически запускают блокировку зараженного пользователя или конечной точки, при этом разрешая доступ незараженным пользователям и устройствам.

Используйте детализированные отчеты и анализ, чтобы обеспечить подробную поддержку контрольного журнала для судебных расследований, выясняя, кто, что, когда, где и как пользователи получают доступ к файлам.

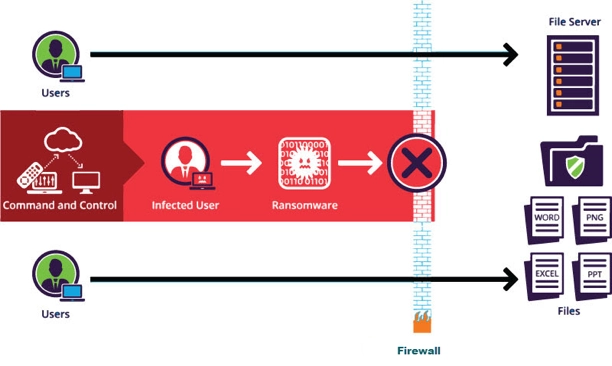

Мера обнаружения на основе обмана гарантирует, что только зараженный пользователь заблокирован от доступа к данным

Удаление программ-вымогателей: как предотвратить заражение активными программами-вымогателями

Если вы обнаружили в своей сети заражение программой-вымогателем, вот немедленные шаги, которые вы должны предпринять, чтобы уменьшить угрозу программы-вымогателя:

Решения по защите данных

Imperva File Security может обнаруживать активность программ-вымогателей до того, как они нанесут обширный ущерб, используя мониторинг на основе политик и технологию обмана. Imperva выявляет подозрительное поведение при доступе к файлам в режиме реального времени и помещает в карантин зараженных пользователей или устройства, которые могут быть затронуты программами-вымогателями. Он также предоставляет данные, которые могут помочь службам безопасности расследовать действия программ-вымогателей и сообщать о них.

Кроме того, Imperva защищает от атак программ-вымогателей на стороне сервера с помощью ведущего в отрасли брандмауэра веб-приложений (WAF), который может обнаруживать и блокировать программы-вымогатели, когда они пытаются связаться со своим центром управления и контроля.

Помимо обнаружения и предотвращения программ-вымогателей, решение Imperva по обеспечению безопасности данных защищает ваши данные, где бы они ни находились - локально, в облаке и в гибридных средах. Он также обеспечивает кибербезопасность и ИТ-команды полной прозрачностью того, как данные доступны, используются и перемещаются по организации.

Комплексный подход основан на нескольких уровнях защиты, включая:

- Что такое атака программ-вымогателей?

- Примеры атак программ-вымогателей

- Методы распространения программ-вымогателей

- Как работает программа-вымогатель?

- Защита от программ-вымогателей

- Обнаружение программ-вымогателей

- Удаление программ-вымогателей: как предотвратить заражение активными программами-вымогателями

- Решения по защите данных

Что такое атака программ-вымогателей?

Программы-вымогатели - это тип атаки вредоносного ПО, при котором злоумышленник блокирует и шифрует данные жертвы, важные файлы, а затем требует плату за разблокировку и расшифровку данных.

Этот тип атаки использует уязвимости человека, системы, сети и программного обеспечения для заражения устройства жертвы, которым может быть компьютер, принтер, смартфон, носимое устройство, кассовый терминал (POS) или другая конечная точка.

Примеры атак программ-вымогателей

Существуют тысячи разновидностей вредоносных программ-вымогателей. Ниже мы перечисляем несколько примеров вредоносных программ, которые оказали глобальное влияние и нанесли большой ущерб.

Хочу плакать

WannaCry - это программа-вымогатель, использующая уязвимость в протоколе Windows SMB и обладающая механизмом самораспространения, который позволяет ей заражать другие машины. WannaCry упакован в виде дроппера, автономной программы, которая извлекает приложение для шифрования / дешифрования, файлы, содержащие ключи шифрования, и программу связи Tor. Он не запутан, и его относительно легко обнаружить и удалить. В 2017 году WannaCry быстро распространился в 150 странах, затронув 230 000 компьютеров и причинив ущерб примерно в 4 миллиарда долларов.

Кербер

Cerber - это программа-вымогатель как услуга (RaaS), доступная для использования киберпреступниками, которые проводят атаки и распространяют свою добычу вместе с разработчиком вредоносного ПО. Cerber работает незаметно во время шифрования файлов и может попытаться предотвратить запуск антивируса и функций безопасности Windows, чтобы пользователи не могли восстановить систему. После успешного шифрования файлов на компьютере на обоях рабочего стола отображается записка о выкупе.

Локки

Locky может зашифровать 160 типов файлов, в основном файлы, используемые дизайнерами, инженерами и тестировщиками. Впервые он был выпущен в 2016 году. В основном он распространяется с помощью наборов эксплойтов или фишинга: злоумышленники рассылают электронные письма, в которых побуждают пользователя открыть файл Microsoft Office Word или Excel с вредоносными макросами или файл ZIP, который устанавливает вредоносное ПО после извлечения.

Киптолокер

Cryptolocker был выпущен в 2017 году и затронул более 500 000 компьютеров. Обычно он заражает компьютеры через электронную почту, сайты обмена файлами и незащищенные загрузки. Он не только шифрует файлы на локальном компьютере, но также может сканировать подключенные сетевые диски и шифровать файлы, в которые у него есть разрешение на запись. Новые варианты Crypolocker способны ускользнуть от устаревшего антивирусного программного обеспечения и брандмауэров.

Не Петя и Петя

Petya - это программа-вымогатель, которая заражает машину и шифрует весь жесткий диск, обращаясь к главной таблице файлов (MFT). Это делает недоступным весь диск, хотя сами файлы не зашифрованы. Впервые Петю увидели в 2016 году и распространяли в основном через фальшивое сообщение о приеме на работу со ссылкой на зараженный файл, хранящийся в Dropbox. Это затронуло только компьютеры с Windows.

Petya требует, чтобы пользователь дал разрешение на внесение изменений на уровне администратора. После того, как пользователь соглашается, он перезагружает компьютер, показывает фальшивый экран сбоя системы и начинает незаметно шифрование диска. Затем он показывает уведомление о выкупе.

Исходный вирус Petya не имел большого успеха, но новый вариант, названный «Лабораторией Касперского» NotPetya, оказался более опасным. NotPetya оснащен механизмом распространения и может распространяться без вмешательства человека.

NotPetya изначально распространялся с помощью бэкдора в бухгалтерском программном обеспечении, широко используемом в Украине, а позже использовал EternalBlue и EternalRomance, уязвимости в протоколе Windows SMB. NotPetya шифрует не только MFT, но и другие файлы на жестком диске. При шифровании данных он повреждает их таким образом, что их невозможно восстановить. Пользователи, которые платят выкуп, на самом деле не могут вернуть свои данные.

Рюк

Рюк заражает машины с помощью фишинговых писем или скачиваний. Он использует дроппер, который извлекает троян на машину жертвы и устанавливает постоянное сетевое соединение. Затем злоумышленники могут использовать Ryuk в качестве основы для расширенной устойчивой угрозы (APT), устанавливая дополнительные инструменты, такие как кейлоггеры, выполняя эскалацию привилегий и боковое перемещение. Ryuk устанавливается на каждую дополнительную систему, к которой злоумышленники получают доступ.

После того, как злоумышленники установили троян на максимально возможное количество машин, они активируют программу-вымогатель шкафчика и шифруют файлы. В кампании атаки, основанной на Рюке, аспект вымогательства - это только последняя стадия атаки, после того как злоумышленники уже нанесли ущерб и украли нужные им файлы.

Грандкраб

GrandCrab был выпущен в 2018 году. Он шифрует файлы на компьютере пользователя и требует выкупа, а также использовался для запуска вымогателей с использованием программ-вымогателей, при которых злоумышленники угрожали раскрыть привычки жертв к просмотру порно. Существует несколько версий, каждая из которых предназначена для компьютеров с Windows. Бесплатные дешифраторы доступны сегодня для большинства версий GrandCrab.

Методы распространения программ-вымогателей

Устройство заражается, когда жертва щелкает ссылку, посещает веб-страницу или устанавливает файл, приложение или программу, содержащую вредоносный код, предназначенный для скрытой загрузки и установки программы-вымогателя. Это может произойти по-разному:

| Методы распространения | Описание |

| Фишинговая электронная почта | Щелчок по ссылке, встроенной в электронное письмо, которая перенаправляет на вредоносную веб-страницу. |

| Вложения электронной почты | Открытие вложения электронной почты и включение вредоносных макросов; или загрузка документа, встроенного в троян с удаленным доступом (RAT); или загрузка ZIP-файла, содержащего вредоносный файл JavaScript или Windows Script Host (WSH). |

| Социальные сети | Переход по вредоносной ссылке в Facebook, Twitter, сообщениях в социальных сетях, чатах в мессенджерах и т. д. |

| Вредоносная реклама | Нажатие на законный рекламный сайт, заполненный вредоносным кодом. |

| Зараженные программы | Установка приложения или программы, содержащей вредоносный код. |

| Проездные инфекции | Посещение небезопасной, подозрительной или поддельной веб-страницы; или открытие или закрытие всплывающего окна. ПРИМЕЧАНИЕ. Допустимая веб-страница может быть взломана, если вредоносный код JavaScript внедрен в ее содержимое. |

| Система распределения трафика (TDS) | Щелчок по ссылке на законной веб-странице шлюза, которая перенаправляет пользователя на вредоносный сайт в зависимости от географического местоположения пользователя, браузера, операционной системы или другого фильтра. |

| Самораспространение | Распространение вредоносного кода на другие устройства через сеть и USB-накопители. |

Как работает программа-вымогатель?

После того, как устройство подвергается воздействию вредоносного кода, атака программы-вымогателя происходит следующим образом. Программа-вымогатель может бездействовать на устройстве до тех пор, пока оно не станет наиболее уязвимым, и только после этого выполнить атаку.

Семиступенчатая атака программ-вымогателей.

- Заражение. Программа-вымогатель незаметно загружается и устанавливается на устройство.

- Выполнение-программы - вымогатели сканируют и сопоставляют местоположения для целевых типов файлов, включая файлы, хранящиеся локально, а также отображаемые и несопоставленные системы, доступные по сети. Некоторые атаки программ-вымогателей также удаляют или шифруют все файлы и папки резервных копий.

- Шифрование-программы - вымогатель выполняет обмен ключами с сервером управления и контроля, используя ключ шифрования для шифрования всех файлов, обнаруженных на этапе выполнения. Он также блокирует доступ к данным. (См. Рисунок 2.)

- Уведомление пользователя. Программа-вымогатель добавляет файлы инструкций с подробным описанием процесса расшифровки, а затем использует эти файлы для отображения пользователю записки о выкупе.

- Очистка-программы - вымогатель обычно завершает работу и удаляет себя, оставляя только файлы с платежными инструкциями.

- Платеж. Жертва нажимает ссылку в платежных инструкциях, которая переводит жертву на веб-страницу с дополнительной информацией о том, как произвести требуемый выкуп. Скрытые службы TOR часто используются для инкапсуляции и обфускации этих сообщений, чтобы избежать обнаружения при мониторинге сетевого трафика.

- Расшифровка - после того, как жертва заплатит выкуп, обычно через биткойн-адрес злоумышленника, жертва может получить ключ дешифрования. Однако нет гарантии, что ключ дешифрования будет доставлен, как было обещано.

Один зараженный пользователь может привести к блокировке данных для всех пользователей.

Защита от программ-вымогателей

Вот несколько рекомендаций, которые могут помочь вам предотвратить заражение вымогателями в вашей организации и защититься от них:

Защита конечных точек

Антивирус - очевидный первый шаг в защите от программ-вымогателей, но устаревшие антивирусные инструменты могут защитить только от некоторых вариантов программ-вымогателей.

Современные платформы защиты конечных точек предоставляют антивирус нового поколения (NGAV), который защищает от ускользающих или запутанных программ-вымогателей, бесфайловых атак, таких как WannaCry, или вредоносных программ нулевого дня, сигнатуры которых еще не обнаружены в базах данных вредоносных программ. Они также предлагают брандмауэры устройств и возможности обнаружения и реагирования на конечные точки (EDR), которые помогают группам безопасности обнаруживать и блокировать атаки, происходящие на конечных точках в режиме реального времени.

Резервное копирование данных

Регулярно создавайте резервные копии данных на внешний жесткий диск, используя контроль версий и правило 3-2-1 (создавайте три резервные копии на двух разных носителях, причем одна резервная копия хранится в отдельном месте). Если возможно, отключите жесткий диск от устройства, чтобы предотвратить шифрование данных резервной копии.

Управление исправлениями

Поддерживайте актуальность операционной системы устройства и установленных приложений, а также устанавливайте исправления безопасности. Выполните сканирование уязвимостей, чтобы выявить известные уязвимости и быстро устранить их.

Внесение в белый список приложений и контроль

Установите элементы управления устройством, которые позволят вам ограничить приложения, установленные на устройстве, централизованно управляемым белым списком. Увеличьте настройки безопасности браузера, отключите Adobe Flash и другие уязвимые плагины браузера и используйте веб-фильтрацию, чтобы предотвратить посещение пользователями вредоносных сайтов. Отключите макросы в текстовых редакторах и других уязвимых приложениях.

Защита электронной почты

Обучите сотрудников распознавать электронные письма с использованием методов социальной инженерии и проведите тренировки, чтобы проверить, могут ли сотрудники идентифицировать фишинг и избегать его. Используйте технологию защиты от спама и защиты конечных точек, чтобы автоматически блокировать подозрительные электронные письма и блокировать вредоносные ссылки, если пользователь в конечном итоге нажимает на них.

Сетевая защита

Используйте брандмауэр или брандмауэр веб-приложений (WAF), системы предотвращения вторжений / обнаружения вторжений (IPS / IDS) и другие элементы управления, чтобы предотвратить взаимодействие программ-вымогателей с центрами управления и контроля.

Обнаружение программ-вымогателей

Используйте предупреждения и блокировку в реальном времени, чтобы автоматизировать определение поведения чтения / записи, связанного с программами-вымогателями, а затем блокировать пользователей и конечные точки от дальнейшего доступа к данным.

Используйте обнаружение на основе обмана, которое стратегически внедряет скрытые файлы в системы хранения файлов для определения поведения шифрования программ-вымогателей на самой ранней стадии атаки. Любые действия записи / переименования скрытых файлов автоматически запускают блокировку зараженного пользователя или конечной точки, при этом разрешая доступ незараженным пользователям и устройствам.

Используйте детализированные отчеты и анализ, чтобы обеспечить подробную поддержку контрольного журнала для судебных расследований, выясняя, кто, что, когда, где и как пользователи получают доступ к файлам.

Мера обнаружения на основе обмана гарантирует, что только зараженный пользователь заблокирован от доступа к данным

Удаление программ-вымогателей: как предотвратить заражение активными программами-вымогателями

Если вы обнаружили в своей сети заражение программой-вымогателем, вот немедленные шаги, которые вы должны предпринять, чтобы уменьшить угрозу программы-вымогателя:

- Изолировать - выявлять зараженные машины, отключаться от сети и блокировать общие диски для предотвращения шифрования.

- Изучите - посмотрите, какие резервные копии доступны для зашифрованных данных. Проверьте, с какой нагрузкой вы столкнулись с программами-вымогателями и доступны ли дешифраторы. Поймите, является ли уплата выкупа приемлемым вариантом.

- Восстановить - если инструменты дешифрования недоступны, восстановите данные из резервной копии. В большинстве стран власти не рекомендуют платить выкуп, но в некоторых крайних случаях это может быть приемлемым вариантом. Используйте стандартные методы для удаления программ-вымогателей или очистки и повторного создания образа пораженных систем.

- Reinforce - запустите сеанс извлеченных уроков, чтобы понять, как были заражены внутренние системы и как предотвратить повторение. Выявите ключевые уязвимости или недостатки методов обеспечения безопасности, которые позволили злоумышленникам проникнуть в систему, и устраните их.

- Оценка - после того, как кризис миновал, важно оценить то, что произошло, и извлеченные уроки. Как была успешно запущена программа-вымогатель? Какие уязвимости сделали возможным проникновение? Почему не удалось выполнить фильтрацию антивируса или электронной почты? Как далеко распространилась инфекция? Можно ли было стереть и переустановить зараженные машины, и удалось ли выполнить восстановление из резервной копии? Устраните слабые места в вашей системе безопасности, чтобы лучше подготовиться к следующей атаке.

Решения по защите данных

Imperva File Security может обнаруживать активность программ-вымогателей до того, как они нанесут обширный ущерб, используя мониторинг на основе политик и технологию обмана. Imperva выявляет подозрительное поведение при доступе к файлам в режиме реального времени и помещает в карантин зараженных пользователей или устройства, которые могут быть затронуты программами-вымогателями. Он также предоставляет данные, которые могут помочь службам безопасности расследовать действия программ-вымогателей и сообщать о них.

Кроме того, Imperva защищает от атак программ-вымогателей на стороне сервера с помощью ведущего в отрасли брандмауэра веб-приложений (WAF), который может обнаруживать и блокировать программы-вымогатели, когда они пытаются связаться со своим центром управления и контроля.

Помимо обнаружения и предотвращения программ-вымогателей, решение Imperva по обеспечению безопасности данных защищает ваши данные, где бы они ни находились - локально, в облаке и в гибридных средах. Он также обеспечивает кибербезопасность и ИТ-команды полной прозрачностью того, как данные доступны, используются и перемещаются по организации.

Комплексный подход основан на нескольких уровнях защиты, включая:

- Брандмауэр базы данных - блокирует внедрение SQL-кода и другие угрозы при оценке известных уязвимостей.

- Маскирование и шифрование данных - запутывает конфиденциальные данные, так что они будут бесполезны для злоумышленников, даже если они каким-то образом извлечены.

- Предотвращение потери данных (DLP) - проверяет данные в движении, в состоянии покоя на серверах, в облачном хранилище или на конечных устройствах.

- Аналитика поведения пользователей - устанавливает базовые параметры поведения при доступе к данным, использует машинное обучение для обнаружения аномальных и потенциально рискованных действий и оповещения о них.

- Обнаружение и классификация данных - выявляет расположение, объем и контекст данных в локальной среде и в облаке.

- Мониторинг активности баз данных - отслеживает реляционные базы данных, хранилища данных, большие данные и мэйнфреймы для генерации предупреждений в реальном времени о нарушениях политики.

- Приоритизация предупреждений. Imperva использует технологии искусственного интеллекта и машинного обучения для анализа потока событий безопасности и определения приоритетов наиболее важных из них.