Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,280

- Points

- 113

Содержание статьи

Что такое ботнет?

Ботнет, который иногда называют «армией зомби», представляет собой группу захваченных устройств, подключенных к Интернету, в каждое из которых внедрено вредоносное ПО, используемое для управления им из удаленного места без ведома законного владельца устройства. С точки зрения хакеров, эти устройства ботнета представляют собой вычислительные ресурсы, которые могут использоваться для любых злонамеренных целей - чаще всего для спама или DDoS-атак.

Отдельное устройство ботнета может быть взломано одновременно несколькими злоумышленниками, каждый из которых использует его для разных типов атак и часто одновременно. Например, зараженный вредоносным ПО персональный компьютер может получить быстрый доступ к веб-сайту в рамках более масштабной DDoS-атаки. В то же время он мог также выполнять сканирование уязвимостей, когда его владелец просматривал веб-страницы, не подозревая об обоих случаях.

Что такое DDoS-атака?

DDoS - это аббревиатура от «распределенного отказа в обслуживании». DDoS атака является вредоносной попыткой сделать сервер или сетевой ресурс недоступным для пользователей. Это достигается за счет насыщения услуги, что приводит к ее временной приостановке или прерыванию.

Отказ в обслуживании (DoS) атаке включает одну машину, используемую для любой цели программного обеспечения уязвимости или наводнения целенаправленного ресурсов с пакетами, запросами или запросами. Однако DDoS-атака использует несколько подключенных устройств, часто выполняемых ботнетами или, в некоторых случаях, лицами, которые координировали свою деятельность.

DDoS-атаки можно разделить на две основные категории:

1. Типы DDoS-атак прикладного уровня включают HTTP- флуд, медленные атаки (Slowloris, RUDY), атаки нулевого дня и атаки, направленные на уязвимости в операционных системах, веб-приложениях и протоколах связи.

Состоящие из кажущихся законными и невинных запросов, их величина обычно измеряется в запросах в секунду (RPS), цель атак - завалить целевое приложение запросами. Это приводит к высокой загрузке ЦП и памяти, что в конечном итоге приводит к зависанию или сбою приложения.

2. DDoS сетевого уровня атака типа включает в себя наводнение UDP, SYN наводнение, NTP усиление, DNS усиление, усиление SSDP, фрагментацию IP и многом другом.

Это заграждения с высокой пропускной способностью, измеряемые в гигабитах в секунду (Гбит / с) или пакетах в секунду (PPS). Они почти всегда выполняются ботнетами с целью использования целевой пропускной способности восходящего потока, что приводит к насыщению сети.

Следует отметить, что DDoS-атаки также могут быть нацелены на вспомогательные инфраструктуры и службы - чаще всего на DNS-серверы цели. Они могут быть перегружены потоком сфабрикованных DNS-запросов, исходящих от устройств ботнета.

DDoS-ботнет и инструменты ботнета

Создателя ботнета обычно называют «бот-пастырем» или «ботмастером». Этот человек управляет ботнетом удаленно, часто через промежуточные машины, известные как серверы управления и контроля (C&C или C2).

Для связи с C&C сервером бот-мастер использует различные скрытые каналы, включая, казалось бы, безобидные протоколы, такие как веб-сайты IRC и HTTP, а также популярные сервисы, такие как Twitter, Facebook и даже Reddit.

Серверы ботнетов могут обмениваться данными и взаимодействовать с другими серверами ботнетов, эффективно создавая P2P-сеть, управляемую одним или несколькими бот-мастерами. Это означает, что любая DDoS-атака ботнета может иметь несколько источников или контролироваться несколькими людьми - иногда работая скоординированно, а иногда независимо.

Ботнеты по найму доступны из различных источников, их услуги часто продаются с аукциона и продаются злоумышленниками. Появились даже онлайновые торговые площадки - это коммерческие организации, торгующие огромным количеством компьютеров, зараженных вредоносным ПО. Их можно арендовать и использовать для DDoS или других атак (например, грубой силы).

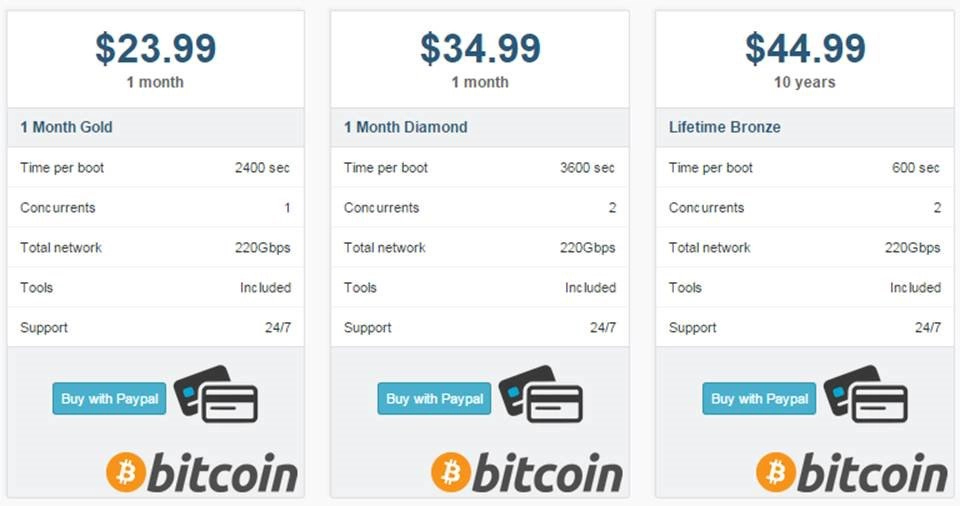

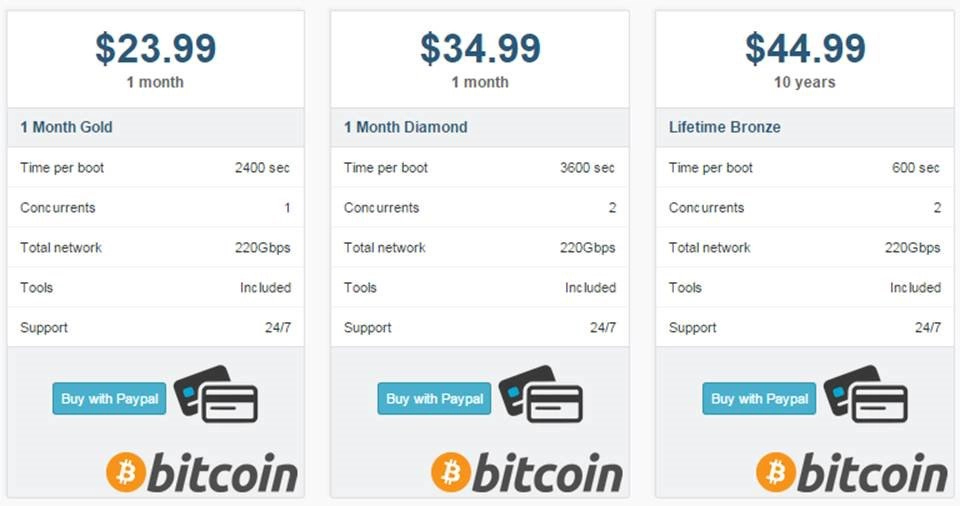

Типовой прайс-лист на DDoS-атакующий.

Эти платформы, часто скрывающиеся за двусмысленным определением услуг, таких как stressers, или booters, продают DDoS как услугу. Они предоставляют своим клиентам богатый набор инструментов, а также дистрибьюторскую сеть, чтобы выполнять свои атаки по вызову.

Теперь вооруженные арендованным ботнетом, DDoS-атаки стали жизнеспособным (если криминальным) и экономичным вариантом для всех, кто хочет удалить веб-сайт или нарушить связь в домашних и офисных сетях. Это приводит к ряду сценариев атак, начиная от теневых предприятий, использующих DDoS для получения конкурентного преимущества, до атак, в которых DDoS становится инструментом вандализма, мести или просто способом привлечь внимание.

DDoS-атаки с полным спектром услуг доступны всего за 5 долларов в час, и заинтересованная сторона может легко продлить свой час с ежемесячным планом, который в среднем составляет 38 долларов. В экосистеме киберпреступности DDoS-атаки ботнетов являются обычным явлением; цены постоянно падают, а эффективность и изощренность постоянно повышаются.

Нитол / IMDDOS / Avzhan / ChinaZ

Это развивающееся семейство DDoS-ботнетов, которое периодически видоизменяется. В основном работает в Китае. После установки его вредоносное ПО обычно подключается к командному серверу ботнета с помощью TCP-сокета, а затем отправляет информацию о производительности с машины жертвы.

В 2012 году исследователи безопасности Microsoft обнаружили, что компьютеры, инфицированные нитолом, продавались в Китае в массовом порядке; на каждом устройстве была установлена поддельная ОС Windows. Три года спустя отчет Imperva показал, что Nitol является наиболее распространенным ботнетом, на зараженные машины приходится 59,2% всех IP-адресов атакующих ботнетов.

MrBlack

Эта вредоносная программа, также известная как Trojan.Linux.Spike.A, нацелена на платформу Linux, но также доступна для различных архитектур и платформ (чаще всего для маршрутизаторов SOHO). Он связывается с удаленным сервером, отправляя системную информацию. Более того, он получает управляющие команды для выполнения различных типов DDoS-атак против заданной цели, загрузки файла и его выполнения, а затем завершения процесса.

В мае 2015 года крупномасштабный ботнет MrBlack, основанный на маршрутизаторах, проявил себя после участия в массовых атаках на клиентов Imperva.

Циклон

Это вредоносное ПО для DDoS-атак, созданное в США. Оно основано на IRC, а его сведения о C&C скрыты. Известно, что он убивает других ботов на зараженном хосте, помимо кражи учетных данных FTP из Filezilla. Атаки включают множественные HTTP-потоки, SlowLoris (хотя и не медленный) и ARME (исчерпание удаленной памяти Apache).

Пушдо / Cutwail

Ботнет Cutwail, основанный примерно в 2007 году, в основном занимается рассылкой спама по электронной почте. Бот обычно заражает компьютеры под управлением Microsoft Windows с помощью троянского компонента Pushdo.

В начале 2010 года деятельность ботнета несколько изменилась, когда он использовался в DDoS-атаках против 300 крупных сайтов, включая ЦРУ, ФБР, Twitter и PayPal.

Отчет за 2015 год показал, что ботнет Pushdo затронул пользователей компьютеров в более чем 50 различных странах, в основном в Индии, Индонезии, Турции и Вьетнаме.

Защита от DDoS-атак ботнетов с помощью Imperva

Для защиты от всех типов DDoS-атак и без установки дополнительного программного и аппаратного обеспечения веб-сайты в считанные минуты могут воспользоваться комплексной облачной службой защиты от DDoS-атак от ботнетов Imperva.

Атаки на сетевом уровне

В случае атаки на сетевом уровне Imperva обеспечивает динамическое резервирование ресурсов, предлагая практически безграничную масштабируемость по вызову. Кроме того, обратный прокси-сервер Imperva помогает маскировать исходные IP-адреса служб - это первая линия защиты от атак, направленных напрямую на IP.

В случае, когда целевые IP-адреса уже известны, а эффект маскировки недостаточен, Imperva может применять политики маршрутизации с помощью объявлений BGP. Это гарантирует, что весь входящий трафик сначала проходит через центры очистки Imperva, где он подвергается тщательной проверке пакетов.

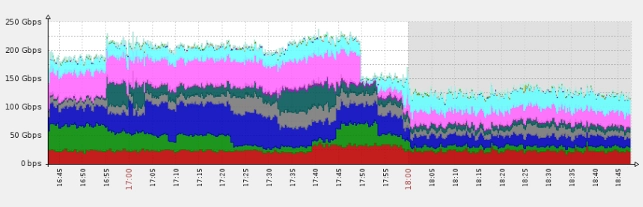

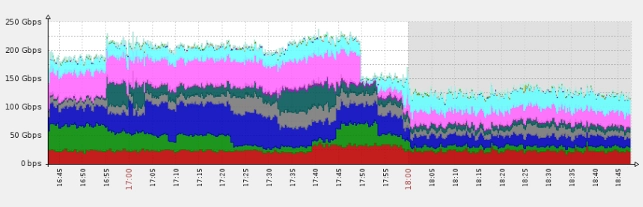

Imperva предотвращает DDoS-атаку 250 Гбит / с - одну из крупнейших в Интернете.

Только в этом случае чистый трафик может достигать источника через безопасный двусторонний туннель GRE.

Во время процесса защиты система безопасности Imperva постоянно документирует атакующие IP-адреса и шаблоны атак.

В режиме реального времени эти данные передаются в базу данных угроз DDoS Imperva, чтобы принести пользу всем пользователям нашего сервиса. Это также позволяет быстро реагировать на возникающие угрозы, сводя к минимуму риски, связанные с IP-адресами ботнета (и диапазонами IP-адресов), которые были легко идентифицированы в предыдущих атаках на клиентов Imperva.

Атаки на уровне приложений

Имея возможность отделять DDoS-ботов от обычных посетителей, запатентованные алгоритмы безопасности Imperva автоматически обнаруживают любые атаки на уровне приложений.

Здесь боты сразу идентифицируются с помощью комбинации эвристики на основе сигнатур и поведения. Проблемы безопасности используются негласно для завершения прозрачного процесса профилирования.

Как и в случае атак на сетевом уровне, информация о злоумышленниках добавляется в общую базу данных DDoS-угроз Imperva. Каждая смягчаемая атака увеличивает общую устойчивость нашей системы, автоматически улучшая ее с каждой попыткой вторжения.

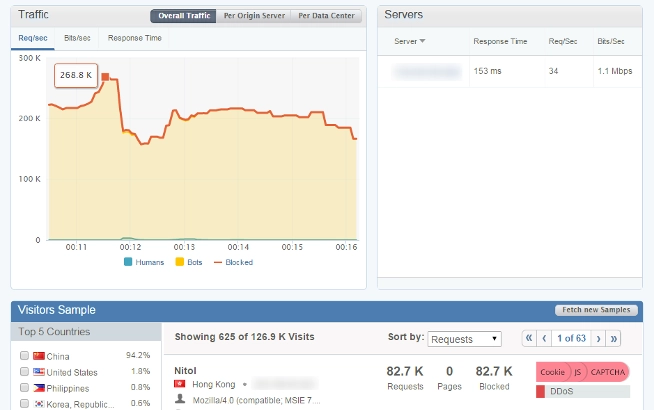

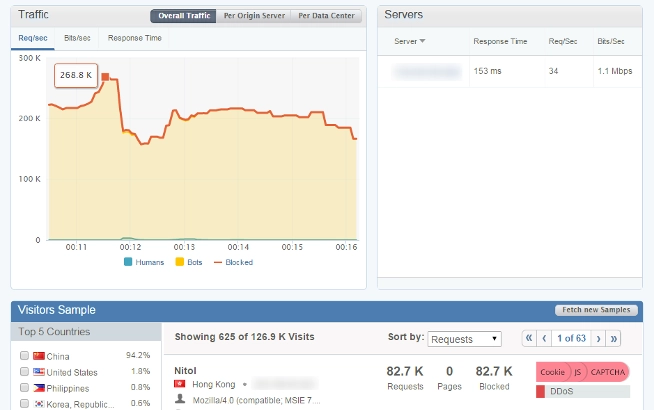

Imperva предотвращает DDoS-атаку HTTP-потоком 268K RPS.

Атаки, направленные на DNS.

Веб-мастера могут установить Imperva в качестве своего авторитетного сервера доменных имен, в то время как управление файлами зоны DNS остается независимым от облачной сети Imperva.

При наличии этой службы все входящие DNS-запросы сначала достигают Imperva, где вредоносные запросы автоматически отфильтровываются. Проходить разрешено только легитимным, что обеспечивает бесперебойный поток трафика в любое время.

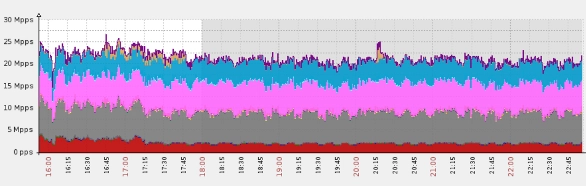

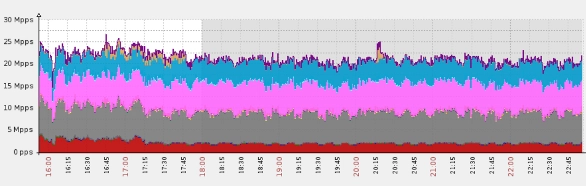

Imperva смягчает массивный DNS-поток, достигающий более 25 миллионов пакетов в секунду.

- Что такое ботнет?

- Что такое DDoS-атака?

- DDoS-ботнет и инструменты ботнета

- Известные ботнеты

- Защита от DDoS-атак ботнетов

Что такое ботнет?

Ботнет, который иногда называют «армией зомби», представляет собой группу захваченных устройств, подключенных к Интернету, в каждое из которых внедрено вредоносное ПО, используемое для управления им из удаленного места без ведома законного владельца устройства. С точки зрения хакеров, эти устройства ботнета представляют собой вычислительные ресурсы, которые могут использоваться для любых злонамеренных целей - чаще всего для спама или DDoS-атак.

Отдельное устройство ботнета может быть взломано одновременно несколькими злоумышленниками, каждый из которых использует его для разных типов атак и часто одновременно. Например, зараженный вредоносным ПО персональный компьютер может получить быстрый доступ к веб-сайту в рамках более масштабной DDoS-атаки. В то же время он мог также выполнять сканирование уязвимостей, когда его владелец просматривал веб-страницы, не подозревая об обоих случаях.

«У нас есть армия ботнетов, готовая удалить ваш сайт. У вас есть 48 часов, чтобы заплатить нам 1200 $. Счастливого Рождества!" - записка о выкупе DDoS

Что такое DDoS-атака?

DDoS - это аббревиатура от «распределенного отказа в обслуживании». DDoS атака является вредоносной попыткой сделать сервер или сетевой ресурс недоступным для пользователей. Это достигается за счет насыщения услуги, что приводит к ее временной приостановке или прерыванию.

Отказ в обслуживании (DoS) атаке включает одну машину, используемую для любой цели программного обеспечения уязвимости или наводнения целенаправленного ресурсов с пакетами, запросами или запросами. Однако DDoS-атака использует несколько подключенных устройств, часто выполняемых ботнетами или, в некоторых случаях, лицами, которые координировали свою деятельность.

DDoS-атаки можно разделить на две основные категории:

1. Типы DDoS-атак прикладного уровня включают HTTP- флуд, медленные атаки (Slowloris, RUDY), атаки нулевого дня и атаки, направленные на уязвимости в операционных системах, веб-приложениях и протоколах связи.

Состоящие из кажущихся законными и невинных запросов, их величина обычно измеряется в запросах в секунду (RPS), цель атак - завалить целевое приложение запросами. Это приводит к высокой загрузке ЦП и памяти, что в конечном итоге приводит к зависанию или сбою приложения.

2. DDoS сетевого уровня атака типа включает в себя наводнение UDP, SYN наводнение, NTP усиление, DNS усиление, усиление SSDP, фрагментацию IP и многом другом.

Это заграждения с высокой пропускной способностью, измеряемые в гигабитах в секунду (Гбит / с) или пакетах в секунду (PPS). Они почти всегда выполняются ботнетами с целью использования целевой пропускной способности восходящего потока, что приводит к насыщению сети.

Следует отметить, что DDoS-атаки также могут быть нацелены на вспомогательные инфраструктуры и службы - чаще всего на DNS-серверы цели. Они могут быть перегружены потоком сфабрикованных DNS-запросов, исходящих от устройств ботнета.

DDoS-ботнет и инструменты ботнета

Создателя ботнета обычно называют «бот-пастырем» или «ботмастером». Этот человек управляет ботнетом удаленно, часто через промежуточные машины, известные как серверы управления и контроля (C&C или C2).

Для связи с C&C сервером бот-мастер использует различные скрытые каналы, включая, казалось бы, безобидные протоколы, такие как веб-сайты IRC и HTTP, а также популярные сервисы, такие как Twitter, Facebook и даже Reddit.

Серверы ботнетов могут обмениваться данными и взаимодействовать с другими серверами ботнетов, эффективно создавая P2P-сеть, управляемую одним или несколькими бот-мастерами. Это означает, что любая DDoS-атака ботнета может иметь несколько источников или контролироваться несколькими людьми - иногда работая скоординированно, а иногда независимо.

Ботнеты по найму доступны из различных источников, их услуги часто продаются с аукциона и продаются злоумышленниками. Появились даже онлайновые торговые площадки - это коммерческие организации, торгующие огромным количеством компьютеров, зараженных вредоносным ПО. Их можно арендовать и использовать для DDoS или других атак (например, грубой силы).

Типовой прайс-лист на DDoS-атакующий.

Эти платформы, часто скрывающиеся за двусмысленным определением услуг, таких как stressers, или booters, продают DDoS как услугу. Они предоставляют своим клиентам богатый набор инструментов, а также дистрибьюторскую сеть, чтобы выполнять свои атаки по вызову.

Теперь вооруженные арендованным ботнетом, DDoS-атаки стали жизнеспособным (если криминальным) и экономичным вариантом для всех, кто хочет удалить веб-сайт или нарушить связь в домашних и офисных сетях. Это приводит к ряду сценариев атак, начиная от теневых предприятий, использующих DDoS для получения конкурентного преимущества, до атак, в которых DDoS становится инструментом вандализма, мести или просто способом привлечь внимание.

DDoS-атаки с полным спектром услуг доступны всего за 5 долларов в час, и заинтересованная сторона может легко продлить свой час с ежемесячным планом, который в среднем составляет 38 долларов. В экосистеме киберпреступности DDoS-атаки ботнетов являются обычным явлением; цены постоянно падают, а эффективность и изощренность постоянно повышаются.

Известные ботнеты

Ботнеты обычно называются в честь наборов вредоносных программ, которые использовались при их создании. Однако, поскольку разработчики ботнетов действуют анонимно, не все такие комплекты можно идентифицировать. Вот некоторые из наиболее часто используемых DDoS-ботнетов:Нитол / IMDDOS / Avzhan / ChinaZ

Это развивающееся семейство DDoS-ботнетов, которое периодически видоизменяется. В основном работает в Китае. После установки его вредоносное ПО обычно подключается к командному серверу ботнета с помощью TCP-сокета, а затем отправляет информацию о производительности с машины жертвы.

В 2012 году исследователи безопасности Microsoft обнаружили, что компьютеры, инфицированные нитолом, продавались в Китае в массовом порядке; на каждом устройстве была установлена поддельная ОС Windows. Три года спустя отчет Imperva показал, что Nitol является наиболее распространенным ботнетом, на зараженные машины приходится 59,2% всех IP-адресов атакующих ботнетов.

MrBlack

Эта вредоносная программа, также известная как Trojan.Linux.Spike.A, нацелена на платформу Linux, но также доступна для различных архитектур и платформ (чаще всего для маршрутизаторов SOHO). Он связывается с удаленным сервером, отправляя системную информацию. Более того, он получает управляющие команды для выполнения различных типов DDoS-атак против заданной цели, загрузки файла и его выполнения, а затем завершения процесса.

В мае 2015 года крупномасштабный ботнет MrBlack, основанный на маршрутизаторах, проявил себя после участия в массовых атаках на клиентов Imperva.

Циклон

Это вредоносное ПО для DDoS-атак, созданное в США. Оно основано на IRC, а его сведения о C&C скрыты. Известно, что он убивает других ботов на зараженном хосте, помимо кражи учетных данных FTP из Filezilla. Атаки включают множественные HTTP-потоки, SlowLoris (хотя и не медленный) и ARME (исчерпание удаленной памяти Apache).

Пушдо / Cutwail

Ботнет Cutwail, основанный примерно в 2007 году, в основном занимается рассылкой спама по электронной почте. Бот обычно заражает компьютеры под управлением Microsoft Windows с помощью троянского компонента Pushdo.

В начале 2010 года деятельность ботнета несколько изменилась, когда он использовался в DDoS-атаках против 300 крупных сайтов, включая ЦРУ, ФБР, Twitter и PayPal.

Отчет за 2015 год показал, что ботнет Pushdo затронул пользователей компьютеров в более чем 50 различных странах, в основном в Индии, Индонезии, Турции и Вьетнаме.

Защита от DDoS-атак ботнетов с помощью Imperva

Для защиты от всех типов DDoS-атак и без установки дополнительного программного и аппаратного обеспечения веб-сайты в считанные минуты могут воспользоваться комплексной облачной службой защиты от DDoS-атак от ботнетов Imperva.

Атаки на сетевом уровне

В случае атаки на сетевом уровне Imperva обеспечивает динамическое резервирование ресурсов, предлагая практически безграничную масштабируемость по вызову. Кроме того, обратный прокси-сервер Imperva помогает маскировать исходные IP-адреса служб - это первая линия защиты от атак, направленных напрямую на IP.

В случае, когда целевые IP-адреса уже известны, а эффект маскировки недостаточен, Imperva может применять политики маршрутизации с помощью объявлений BGP. Это гарантирует, что весь входящий трафик сначала проходит через центры очистки Imperva, где он подвергается тщательной проверке пакетов.

Imperva предотвращает DDoS-атаку 250 Гбит / с - одну из крупнейших в Интернете.

Только в этом случае чистый трафик может достигать источника через безопасный двусторонний туннель GRE.

Во время процесса защиты система безопасности Imperva постоянно документирует атакующие IP-адреса и шаблоны атак.

В режиме реального времени эти данные передаются в базу данных угроз DDoS Imperva, чтобы принести пользу всем пользователям нашего сервиса. Это также позволяет быстро реагировать на возникающие угрозы, сводя к минимуму риски, связанные с IP-адресами ботнета (и диапазонами IP-адресов), которые были легко идентифицированы в предыдущих атаках на клиентов Imperva.

Атаки на уровне приложений

Имея возможность отделять DDoS-ботов от обычных посетителей, запатентованные алгоритмы безопасности Imperva автоматически обнаруживают любые атаки на уровне приложений.

Здесь боты сразу идентифицируются с помощью комбинации эвристики на основе сигнатур и поведения. Проблемы безопасности используются негласно для завершения прозрачного процесса профилирования.

Как и в случае атак на сетевом уровне, информация о злоумышленниках добавляется в общую базу данных DDoS-угроз Imperva. Каждая смягчаемая атака увеличивает общую устойчивость нашей системы, автоматически улучшая ее с каждой попыткой вторжения.

Imperva предотвращает DDoS-атаку HTTP-потоком 268K RPS.

Атаки, направленные на DNS.

Веб-мастера могут установить Imperva в качестве своего авторитетного сервера доменных имен, в то время как управление файлами зоны DNS остается независимым от облачной сети Imperva.

При наличии этой службы все входящие DNS-запросы сначала достигают Imperva, где вредоносные запросы автоматически отфильтровываются. Проходить разрешено только легитимным, что обеспечивает бесперебойный поток трафика в любое время.

Imperva смягчает массивный DNS-поток, достигающий более 25 миллионов пакетов в секунду.