Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

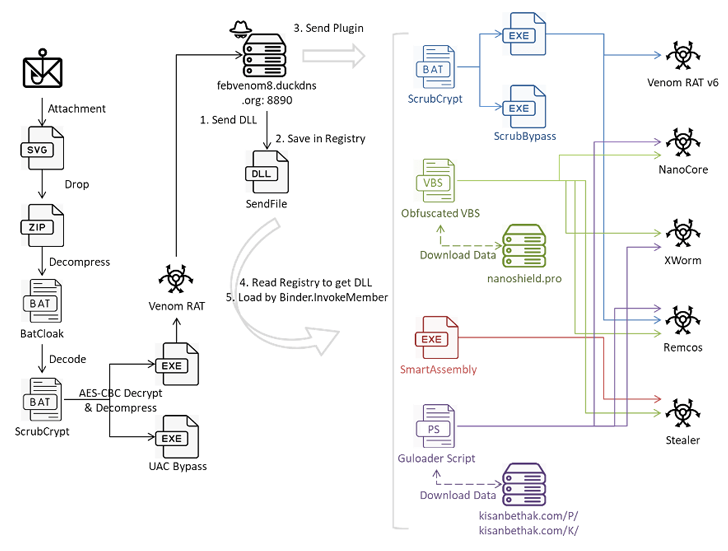

Исследователи кибербезопасности обнаружили сложную многоступенчатую атаку, в которой используются фишинговые приманки на тему счетов-фактур для доставки широкого спектра вредоносных программ, таких как Venom RAT, Remcos RAT, XWorm, NanoCore RAT и a stealer, нацеленный на криптовалютные кошельки.

Сообщения электронной почты сопровождаются вложениями файлов с масштабируемой векторной графикой (SVG), которые при нажатии активируют последовательность заражения, говорится в техническом отчете Fortinet FortiGuard Labs.

Способ работы отличается использованием механизма обфускации вредоносного ПО BatCloak и ScrubCrypt для доставки вредоносного ПО в виде обфускированных пакетных скриптов.

BatCloak, выставленный на продажу другим субъектам угрозы с конца 2022 года, основан на другом инструменте под названием Jlaive. Его основная функция заключается в загрузке полезной нагрузки следующего этапа способом, который обходит традиционные механизмы обнаружения.

Согласно прошлогоднему исследованию Trend Micro, ScrubCrypt, криптограф, который был впервые задокументирован Fortinet в марте 2023 года в связи с кампанией по криптоджекингу, организованной бандой 8220, оценивается как одна из итераций BatCloak.

В последней кампании, проанализированной фирмой по кибербезопасности, SVG-файл служит каналом для передачи ZIP-архива, содержащего пакетный скрипт, вероятно, созданный с использованием BatCloak, который затем распаковывает пакетный файл ScrubCrypt для окончательного запуска Venom RAT, но не раньше, чем настроит сохранение на хосте и предпримет шаги для обхода AMSI и ETW защиты.

Форк Quasar RAT, Venom RAT позволяет злоумышленникам перехватывать контроль над скомпрометированными системами, собирать конфиденциальную информацию и выполнять команды, полученные от командно-контрольного сервера (C2).

"Хотя основная программа Venom RAT может показаться простой, она поддерживает каналы связи с сервером C2 для приобретения дополнительных плагинов для различных действий", - сказала исследователь безопасности Кара Лин. К ним относятся Venom RAT версии 6.0.3 с возможностями кейлоггера, NanoCore RAT, XWorm и Remcos RAT.

"Этот плагин [Remcos RAT] распространялся с C2 от VenomRAT с использованием трех методов: обфускированного VBS-скрипта с именем 'remcos.vbs', ScrubCrypt и GuLoader PowerShell", - добавил Лин.

Также с помощью системы плагинов поставляется программа-похититель, которая собирает информацию о системе и извлекает данные из папок, связанных с кошельками и приложениями, такими как Atomic Wallet, Electrum, Ethereum, Exodus, Jaxx Liberty (выведена из эксплуатации с марта 2023 года), Zcash, Foxmail и Telegram, на удаленный сервер.

"Этот анализ показывает сложную атаку, использующую несколько уровней методов обфускации и уклонения для распространения и выполнения VenomRAT через ScrubCrypt", - сказал Лин.

"Злоумышленники используют различные методы, включая фишинговые электронные письма с вредоносными вложениями, файлы обфускированных скриптов и Guloader PowerShell, для проникновения в системы жертв и компрометации их. Кроме того, развертывание плагинов с использованием различных полезных нагрузок подчеркивает универсальность и адаптивность кампании атак".

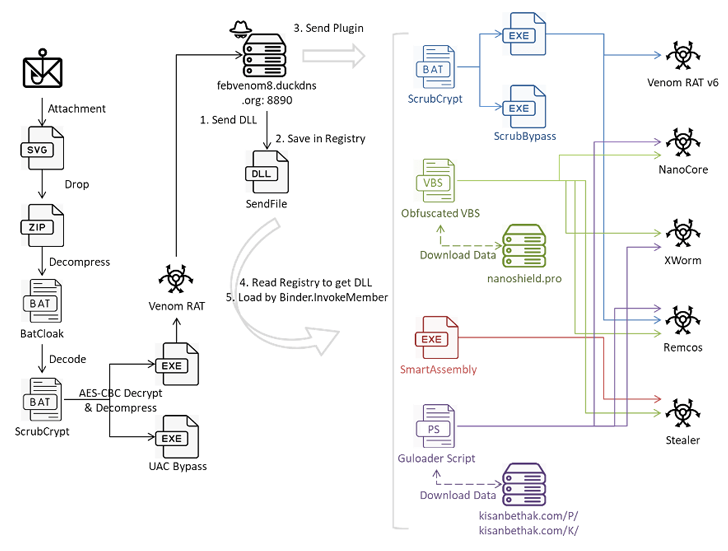

Сообщения электронной почты сопровождаются вложениями файлов с масштабируемой векторной графикой (SVG), которые при нажатии активируют последовательность заражения, говорится в техническом отчете Fortinet FortiGuard Labs.

Способ работы отличается использованием механизма обфускации вредоносного ПО BatCloak и ScrubCrypt для доставки вредоносного ПО в виде обфускированных пакетных скриптов.

BatCloak, выставленный на продажу другим субъектам угрозы с конца 2022 года, основан на другом инструменте под названием Jlaive. Его основная функция заключается в загрузке полезной нагрузки следующего этапа способом, который обходит традиционные механизмы обнаружения.

Согласно прошлогоднему исследованию Trend Micro, ScrubCrypt, криптограф, который был впервые задокументирован Fortinet в марте 2023 года в связи с кампанией по криптоджекингу, организованной бандой 8220, оценивается как одна из итераций BatCloak.

В последней кампании, проанализированной фирмой по кибербезопасности, SVG-файл служит каналом для передачи ZIP-архива, содержащего пакетный скрипт, вероятно, созданный с использованием BatCloak, который затем распаковывает пакетный файл ScrubCrypt для окончательного запуска Venom RAT, но не раньше, чем настроит сохранение на хосте и предпримет шаги для обхода AMSI и ETW защиты.

Форк Quasar RAT, Venom RAT позволяет злоумышленникам перехватывать контроль над скомпрометированными системами, собирать конфиденциальную информацию и выполнять команды, полученные от командно-контрольного сервера (C2).

"Хотя основная программа Venom RAT может показаться простой, она поддерживает каналы связи с сервером C2 для приобретения дополнительных плагинов для различных действий", - сказала исследователь безопасности Кара Лин. К ним относятся Venom RAT версии 6.0.3 с возможностями кейлоггера, NanoCore RAT, XWorm и Remcos RAT.

"Этот плагин [Remcos RAT] распространялся с C2 от VenomRAT с использованием трех методов: обфускированного VBS-скрипта с именем 'remcos.vbs', ScrubCrypt и GuLoader PowerShell", - добавил Лин.

Также с помощью системы плагинов поставляется программа-похититель, которая собирает информацию о системе и извлекает данные из папок, связанных с кошельками и приложениями, такими как Atomic Wallet, Electrum, Ethereum, Exodus, Jaxx Liberty (выведена из эксплуатации с марта 2023 года), Zcash, Foxmail и Telegram, на удаленный сервер.

"Этот анализ показывает сложную атаку, использующую несколько уровней методов обфускации и уклонения для распространения и выполнения VenomRAT через ScrubCrypt", - сказал Лин.

"Злоумышленники используют различные методы, включая фишинговые электронные письма с вредоносными вложениями, файлы обфускированных скриптов и Guloader PowerShell, для проникновения в системы жертв и компрометации их. Кроме того, развертывание плагинов с использованием различных полезных нагрузок подчеркивает универсальность и адаптивность кампании атак".