Новые результаты показывают, что злоумышленники могут использовать скрытый метод уклонения от обнаружения вредоносных программ и обходить решения безопасности конечных точек, манипулируя платформой изоляции контейнеров Windows.

Результаты были представлены исследователем безопасности Deep Instinct Дэниелом Авиноамом на конференции по безопасности DEF CON, состоявшейся ранее в этом месяце.

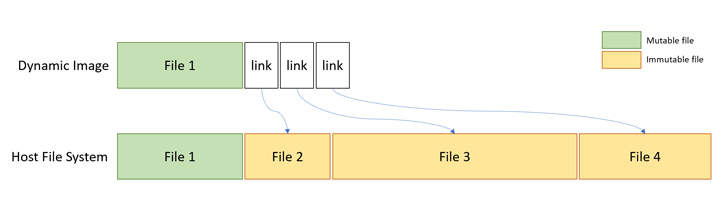

Контейнерная архитектура Microsoft (и, соответственно, песочница Windows) использует так называемый динамически генерируемый образ для разделения файловой системы от каждого контейнера до хоста и в то же время предотвращения дублирования системных файлов.

Это не что иное, как "образ операционной системы, содержащий чистые копии файлов, которые могут быть изменены, но ссылки на файлы, которые не могут быть изменены, которые находятся в образе Windows, который уже существует на хосте", тем самым уменьшая общий размер для полноценной ОС.

"В результате получаются изображения, содержащие "файлы-призраки", которые не хранят реальных данных, но указывают на другой том в системе", - сказал Авиноам в отчете, опубликованном в Hacker News. "Именно в этот момент меня осенила идея — что, если мы сможем использовать этот механизм перенаправления, чтобы запутать операции нашей файловой системы и запутать продукты безопасности?"

Именно здесь вступает в игру драйвер минифильтра Windows Container Isolation FS (wcifs.sys ). Основное назначение драйвера - позаботиться о разделении файловой системы между контейнерами Windows и их хостом.

Драйвер обрабатывает перенаправление файлов-призраков путем анализа их подключенных точек повторной обработки и связанных с ними тегов повторной обработки, которые однозначно идентифицируют владельца, т. Е. разработчика драйвера фильтра файловой системы, который выполняет дополнительную обработку файла, определенную фильтром, во время операций ввода-вывода.

Согласно Microsoft, двумя такими структурами данных тегов повторного анализа, используемыми фильтром изоляции контейнеров Windows, являются IO_REPARSE_TAG_WCI_1 и IO_REPARSE_TAG_WCI_LINK_1.

Идея, в двух словах, заключается в том, чтобы запустить текущий процесс внутри изготовленного контейнера и использовать драйвер минифильтра для обработки запросов ввода-вывода таким образом, чтобы он мог создавать, читать, записывать и удалять файлы в файловой системе без предупреждения программного обеспечения безопасности.

На этом этапе стоит отметить, что минифильтр подключается к стеку файловой системы косвенно, регистрируясь в диспетчере фильтров для операций ввода-вывода, которые он выбирает для фильтрации. Каждому минифильтру присваивается присвоенное Microsoft "целое" значение высоты на основе требований к фильтру и группы порядка загрузки.

wcifs.sys Драйвер занимает диапазон высот 180000-189999 (конкретно 189900), в то время как антивирусные фильтры, в том числе сторонних производителей, функционируют в диапазоне высот 320000-329999. В результате различные файловые операции могут выполняться без запуска их обратных вызовов.

"Поскольку мы можем переопределять файлы с помощью тега повторной проверки IO_REPARSE_TAG_WCI_1 без обнаружения драйверов антивируса, их алгоритм обнаружения не получит полной картины и, следовательно, не сработает", - объяснил Авиноам.

При этом для предотвращения атаки требуются разрешения администратора для связи с wcifs.sys драйвером, и его нельзя использовать для переопределения файлов в хост-системе.

Раскрытие происходит после того, как компания по кибербезопасности продемонстрировала скрытую технику под названием NoFilter, которая злоупотребляет платформой фильтрации Windows (WFP) для повышения привилегий пользователя до СИСТЕМНЫХ и потенциально выполняет вредоносный код.

Атаки позволяют использовать WFP для дублирования токенов доступа для другого процесса, запуска соединения по протоколу IPSec и использования службы диспетчера очереди печати для вставки системного токена в таблицу, а также позволяют получить токен другого пользователя, вошедшего в скомпрометированную систему, для бокового перемещения.

Результаты были представлены исследователем безопасности Deep Instinct Дэниелом Авиноамом на конференции по безопасности DEF CON, состоявшейся ранее в этом месяце.

Контейнерная архитектура Microsoft (и, соответственно, песочница Windows) использует так называемый динамически генерируемый образ для разделения файловой системы от каждого контейнера до хоста и в то же время предотвращения дублирования системных файлов.

Это не что иное, как "образ операционной системы, содержащий чистые копии файлов, которые могут быть изменены, но ссылки на файлы, которые не могут быть изменены, которые находятся в образе Windows, который уже существует на хосте", тем самым уменьшая общий размер для полноценной ОС.

"В результате получаются изображения, содержащие "файлы-призраки", которые не хранят реальных данных, но указывают на другой том в системе", - сказал Авиноам в отчете, опубликованном в Hacker News. "Именно в этот момент меня осенила идея — что, если мы сможем использовать этот механизм перенаправления, чтобы запутать операции нашей файловой системы и запутать продукты безопасности?"

Именно здесь вступает в игру драйвер минифильтра Windows Container Isolation FS (wcifs.sys ). Основное назначение драйвера - позаботиться о разделении файловой системы между контейнерами Windows и их хостом.

Драйвер обрабатывает перенаправление файлов-призраков путем анализа их подключенных точек повторной обработки и связанных с ними тегов повторной обработки, которые однозначно идентифицируют владельца, т. Е. разработчика драйвера фильтра файловой системы, который выполняет дополнительную обработку файла, определенную фильтром, во время операций ввода-вывода.

Согласно Microsoft, двумя такими структурами данных тегов повторного анализа, используемыми фильтром изоляции контейнеров Windows, являются IO_REPARSE_TAG_WCI_1 и IO_REPARSE_TAG_WCI_LINK_1.

Идея, в двух словах, заключается в том, чтобы запустить текущий процесс внутри изготовленного контейнера и использовать драйвер минифильтра для обработки запросов ввода-вывода таким образом, чтобы он мог создавать, читать, записывать и удалять файлы в файловой системе без предупреждения программного обеспечения безопасности.

|

| Источник: Microsoft |

На этом этапе стоит отметить, что минифильтр подключается к стеку файловой системы косвенно, регистрируясь в диспетчере фильтров для операций ввода-вывода, которые он выбирает для фильтрации. Каждому минифильтру присваивается присвоенное Microsoft "целое" значение высоты на основе требований к фильтру и группы порядка загрузки.

wcifs.sys Драйвер занимает диапазон высот 180000-189999 (конкретно 189900), в то время как антивирусные фильтры, в том числе сторонних производителей, функционируют в диапазоне высот 320000-329999. В результате различные файловые операции могут выполняться без запуска их обратных вызовов.

"Поскольку мы можем переопределять файлы с помощью тега повторной проверки IO_REPARSE_TAG_WCI_1 без обнаружения драйверов антивируса, их алгоритм обнаружения не получит полной картины и, следовательно, не сработает", - объяснил Авиноам.

При этом для предотвращения атаки требуются разрешения администратора для связи с wcifs.sys драйвером, и его нельзя использовать для переопределения файлов в хост-системе.

Раскрытие происходит после того, как компания по кибербезопасности продемонстрировала скрытую технику под названием NoFilter, которая злоупотребляет платформой фильтрации Windows (WFP) для повышения привилегий пользователя до СИСТЕМНЫХ и потенциально выполняет вредоносный код.

Атаки позволяют использовать WFP для дублирования токенов доступа для другого процесса, запуска соединения по протоколу IPSec и использования службы диспетчера очереди печати для вставки системного токена в таблицу, а также позволяют получить токен другого пользователя, вошедшего в скомпрометированную систему, для бокового перемещения.