Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Группа криптоджекеров, известная как Kinsing, продемонстрировала свою способность к постоянному развитию и адаптации, оказавшись постоянной угрозой, быстро интегрируя недавно обнаруженные уязвимости для использования арсенала и расширения своей ботнета.

Выводы получены от компании по облачной безопасности Aqua, которая описала субъекта угрозы как активно организующего незаконные кампании по добыче криптовалюты с 2019 года.

Kinsing (он же H2Miner), название, данное как вредоносному ПО, так и стоящему за ним злоумышленнику, постоянно расширяет свой инструментарий новыми эксплойтами для включения зараженных систем в ботнет для криптодобычи. Это было впервые задокументировано TrustedSec в январе 2020 года.

В последние годы кампании с использованием вредоносного ПО на базе Golang использовали различные уязвимости в Apache ActiveMQ, Apache Log4j, Apache NiFi, Atlassian Confluence, Citrix, Liferay Portal, Linux, Openfire, Oracle WebLogic Server и SaltStack для взлома уязвимых систем.

Другие методы также включают использование неправильно сконфигурированных экземпляров Docker, PostgreSQL и Redis для получения начального доступа, после чего конечные точки объединяются в ботнет для криптодобычи, но не раньше, чем отключаются службы безопасности и удаляются конкурирующие майнеры, уже установленные на хостах.

Последующий анализ, проведенный CyberArk в 2021 году, выявил общие черты между Kinsing и другим вредоносным ПО под названием NSPPS, сделав вывод, что оба штамма "представляют одно семейство".

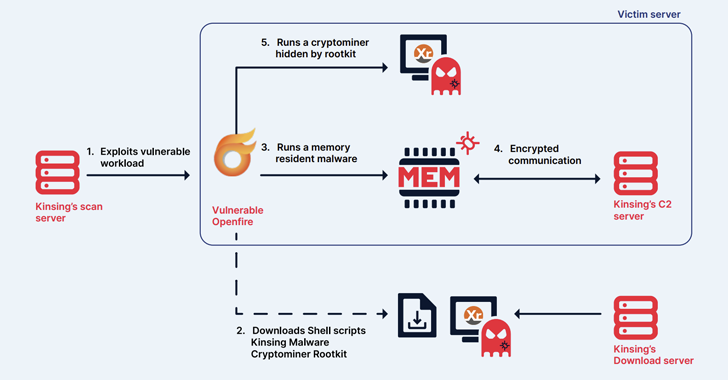

Инфраструктура атак Kinsing подразделяется на три основные категории: исходные серверы, используемые для сканирования и использования уязвимостей, серверы загрузки, ответственные за промежуточную загрузку полезных данных и скриптов, и серверы командования и контроля (C2), которые поддерживают контакт со скомпрометированными серверами.

IP-адреса, используемые для серверов C2, относятся к России, в то время как те, которые используются для загрузки скриптов и двоичных файлов, охватывают такие страны, как Люксембург, Россия, Нидерланды и Украина.

"Kinsing нацелен на различные операционные системы с помощью разных инструментов", - сказал Аква. "Например, Kinsing часто использует скрипты shell и Bash для использования серверов Linux".

"Мы также видели, что Kinsing нацелен на Openfire на серверах Windows, используя скрипт PowerShell. При запуске в Unix он обычно пытается загрузить двоичный файл, который работает на x86 или ARM ".

Еще одним примечательным аспектом кампаний злоумышленников является то, что 91% целевых приложений имеют открытый исходный код, при этом группа в основном выделяет приложения во время выполнения (67%), базы данных (9%) и облачную инфраструктуру (8).

Фото: Forescout

Обширный анализ артефактов дополнительно выявил три различные категории программ -

- Скрипты типа I и типа II, которые развертываются после первоначального доступа и используются для загрузки компонентов атаки следующего этапа, устранения конкурентов и обхода защиты путем отключения брандмауэра, завершения работы инструментов безопасности, таких как SELinux, AppArmor и Aliyun Aegis, и развертывания руткита для сокрытия вредоносных процессов

- Вспомогательные скрипты, которые предназначены для осуществления начального доступа путем использования уязвимости, отключения определенных компонентов безопасности, связанных с облачными сервисами Alibaba Cloud и Tencent Cloud, из системы Linux, открытия обратной оболочки для сервера, находящегося под контролем злоумышленника, и облегчения извлечения полезных данных майнера

- Двоичные файлы, которые действуют как полезная нагрузка второго этапа, включая основную вредоносную программу Kinsing и крипто-майнер для майнинга Monero

"Kinsing нацелен на системы Linux и Windows, часто используя уязвимости в веб-приложениях или неправильные конфигурации, такие как Docker API и Kubernetes, для запуска криптомайнеров", - сказал Аква. "Для предотвращения потенциальных угроз, подобных Kinsing, решающее значение имеют упреждающие меры, такие как ужесточение рабочих нагрузок перед развертыванием".

Раскрытие происходит по мере того, как семейства вредоносных программ botnet все чаще находят способы расширить свой охват и привлекать машины в сеть для осуществления вредоносных действий.

Лучшим примером этого является P2PInfect, вредоносная программа Rust, которая, как было обнаружено, использует плохо защищенные серверы Redis для доставки вариантов, скомпилированных для архитектур MIPS и ARM.

"Основная полезная нагрузка способна выполнять различные операции, включая распространение и доставку других модулей с именами файлов, которые говорят сами за себя, такими как miner и winminer", - сказала компания Nozomi Networks, которая ранее в этом году обнаружила образцы, нацеленные на ARM.

"Как следует из названия, вредоносная программа способна осуществлять одноранговую (P2P) связь, не полагаясь на единый сервер командования и управления (C & C) для распространения команд злоумышленников".