Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Я не могу начать этот блог с R-слова. Вы знаете одно. Я раньше подшучивал над этим, потому что мы так много говорим об этом. Как поставщик информации, мы должны много писать. Вот подсказка: это была главная новость в течение нескольких месяцев, и в этом году она была на сцене, полной потрясений, особенно всего за последние 2 квартала. Подобно Джейсону Вурхизу, Фредди Крюгеру, Майклу Майерсу, Чаки или Крику, было так много перезагрузок, сиквелов и ИТ.

Не оборачивайся!

В стороне: чтобы прояснить кое-что, вот Майкл Майерс (слева) и Майк Майерс (справа).

ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ! * КРИКИ РЕПЛИКИ *

Для некоторых команд-вымогателей мы планируем перейти на Fast & Furious или Friday the 13th с перезагрузками и сиквелами, но именно так и складывался 2021 год. Есть деньги, которые нужно заработать, и это довольно явный признак того, что они никуда не денутся. Прежде чем мы слишком глубоко погрузимся в обычный обзор программ-вымогателей, давайте поговорим о некоторых других жутких, связанных с Хэллоуином событиях в области кибербезопасности.

В ЭТОМ ГОДУ ДАЖЕ КОНФЕТЫ НЕ БЕЗОПАСНЫ

Как ни печально, но на мгновение в этом месяце казалось, что настоящие конфеты были небезопасны. Что хочешь сказать о конфетной кукурузе. Лично? Не фанат. Однако, если вы это пропустили, миры программ-вымогателей и леденцов наконец столкнулись. Ferrara Candy, крупнейший производитель кукурузных конфет * gag *, недавно стала жертвой атаки с использованием программ-вымогателей.

Отдыхайте спокойно, безвкусные друзья, которым нравится угощение. Фабрика все еще работает и работает, чтобы доставить ваши «вкусные» конфеты, чтобы остальные из нас могли выбросить их в мусорное ведро. Как общество, мы, возможно, избежали пресловутой пули. Попасть в такое заведение, как сладкая кукуруза, накануне важного праздника в США, особенно с учетом событий последних (почти) двух лет, это немного. Кто знает? Возможно, это послужит толчком для того, чтобы, наконец, провести черту на песке в, казалось бы, бесконечной борьбе с программами-вымогателями.

Наслаждение сладкой кукурузой: руководство. Также, вероятно, очень выгодно использовать мем iFunny.

В другом неожиданном повороте, когда миры сталкиваются, Касперский теперь предупреждает общественность о том, что хакеры используют не только беглый хит Netflix Squid Game в качестве приманки, но и КОСТЮМЫ Squid Game. Согласно PC Mag, исследователи «Лаборатории Касперского» обнаружили вредоносное ПО с помощью приманок, состоящих из поддельных приложений Squid Game и товаров, нацеленных на пользователей. Если вы планируете пойти в качестве своей любимой игры с кальмарами (я еще не смотрел ее, поэтому не знаю, о чем я говорю) на Хэллоуин, убедитесь, что это законный сайт, который вы посещаете, чтобы найти костюмы. или что это проверенное приложение для просмотра - как будто вы еще не используете чужой логин в Netflix.

Тем не менее, все это еще раз доказывает, что преступники не только продолжают портить нам веселье, но и продолжают ухаживать за духом времени, чтобы оставаться актуальными и опасными.

REVIL DEAD: ПОСЛЕДНЯЯ ГЛАВА?

Хорошо, вот серьезный момент. Вроде. Одной из групп, в которой мы не могли насытиться просто из-за всей драмы и хаоса в этом году, была REvil - группа с большим количеством историй, чем некоторые из крупнейших голливудских франшиз:

Напомним, они постепенно набирали известность в течение 2019 и 2020 годов, и внезапно в 2021 году они стали предметом множества новостей из-за некоторых довольно революционных событий. Мы посвятили им больше, чем несколько блогов и подкастов, а также одно упражнение по анализу конкурирующих гипотез. Они живут в наших мозгах без арендной платы 24 часа в сутки, 7 дней в неделю.

Если не считать шуток, самые свежие хиты в прессе о REvil важны. Хотя ФБР обычно не комментирует проводимые операции публично, источники, похоже, указывают на совместную операцию с участием нескольких агентств США и некоторый объем международного сотрудничества, в результате которого они были свергнуты, как сообщает Ars Technica. Представители REvil были забанены на некоторых форумах, и теории о дарквебе, как мы писали на прошлой неделе, разрастаются безудержно . В одной цитате глава VMware по кибербезопасности Том Келлерман заявил: «Перчатки оторвались».

Как это повлияет на другие операции с программами-вымогателями, еще неизвестно. Аресты аффилированных лиц, скорее всего, будут продолжаться, поскольку они играют роль падших в этой истории, но как скоро основные операторы также начнут ощущать давление со стороны правоохранительных органов и / или правительственных постановлений, приближающихся к ним? Недавние новости о том, что администрация Байдена создала агентство, занимающееся криптовалютой, - это еще один шаг в ужесточении позиции США в отношении программ-вымогателей. Эта новообретенная твердость началась сразу после инцидента с Colonial Pipeline и продолжилась через беспорядок, созданный REvil: атаки JBS и Kaseya.

ПО КРАЙНЕЙ МЕРЕ, МЕМЫ ХОРОШИ

Наконец, чтобы немного переключиться, я, как заядлый историк мемов, скажу, что мемы за последние два года были огнем. Они играли на темы пандемии, культурного пробуждения, политики и многих мировых событий, часто с восхитительной смесью сюрреализма, сатиры и цинизма. Добавьте к этому списку кибербезопасность сейчас.

Несколько пользователей Твиттера недавно подняли тезис «Родители, берегитесь, это то, что они прячут в конфетах» на новый уровень для нас в мире безопасности, и это доставляет удовольствие. Вот:

Кто-то вкладывает эксплойты Kubernetes в конфету!

Также есть личный фаворит, нацеленный на CISO и охранные компании:

Gartner разместит этот Magic Quandrant где угодно!

Итак, перед тем, как вы отправите своих трюков или средств защиты в эти выходные, обязательно сообщите им, чтобы они не брали у незнакомцев какие-либо демонстрации разведданных или инструментов безопасности , и проверьте их конфеты, чтобы убедиться, что никто не подсунул в них маяк Cobalt Strike.

Да, и исправьте свои уязвимости. Счастливого Хэллоуина от Digital Shadows!

ИДТИ ОДНОМУ ОПАСНО! ВОЗЬМИ НАС

Послушайте, иногда это действительно страшный мир, и в наши дни все мы все время находимся под угрозой кибербезопасности. Интеллект - это слой защиты, который добавляет контекст вашим предупреждениям и вашей работе с целью обеспечения вашей безопасности. Будь то старый добрый анализ угроз, темная сеть, управление рисками или вы хотите следить за важными активами, мы можем вам помочь.

Неизданный коллаборация Digital Shadows X Zelda.

Попробуйте нас на 7-дневном тест-драйве, чтобы узнать, работает ли Searchlight для вас, или мы можем провести вас через демонстрацию, используя ваши варианты использования и вопросы.

Не оборачивайся!

В стороне: чтобы прояснить кое-что, вот Майкл Майерс (слева) и Майк Майерс (справа).

ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ! * КРИКИ РЕПЛИКИ *

Для некоторых команд-вымогателей мы планируем перейти на Fast & Furious или Friday the 13th с перезагрузками и сиквелами, но именно так и складывался 2021 год. Есть деньги, которые нужно заработать, и это довольно явный признак того, что они никуда не денутся. Прежде чем мы слишком глубоко погрузимся в обычный обзор программ-вымогателей, давайте поговорим о некоторых других жутких, связанных с Хэллоуином событиях в области кибербезопасности.

В ЭТОМ ГОДУ ДАЖЕ КОНФЕТЫ НЕ БЕЗОПАСНЫ

Как ни печально, но на мгновение в этом месяце казалось, что настоящие конфеты были небезопасны. Что хочешь сказать о конфетной кукурузе. Лично? Не фанат. Однако, если вы это пропустили, миры программ-вымогателей и леденцов наконец столкнулись. Ferrara Candy, крупнейший производитель кукурузных конфет * gag *, недавно стала жертвой атаки с использованием программ-вымогателей.

Отдыхайте спокойно, безвкусные друзья, которым нравится угощение. Фабрика все еще работает и работает, чтобы доставить ваши «вкусные» конфеты, чтобы остальные из нас могли выбросить их в мусорное ведро. Как общество, мы, возможно, избежали пресловутой пули. Попасть в такое заведение, как сладкая кукуруза, накануне важного праздника в США, особенно с учетом событий последних (почти) двух лет, это немного. Кто знает? Возможно, это послужит толчком для того, чтобы, наконец, провести черту на песке в, казалось бы, бесконечной борьбе с программами-вымогателями.

Наслаждение сладкой кукурузой: руководство. Также, вероятно, очень выгодно использовать мем iFunny.

В другом неожиданном повороте, когда миры сталкиваются, Касперский теперь предупреждает общественность о том, что хакеры используют не только беглый хит Netflix Squid Game в качестве приманки, но и КОСТЮМЫ Squid Game. Согласно PC Mag, исследователи «Лаборатории Касперского» обнаружили вредоносное ПО с помощью приманок, состоящих из поддельных приложений Squid Game и товаров, нацеленных на пользователей. Если вы планируете пойти в качестве своей любимой игры с кальмарами (я еще не смотрел ее, поэтому не знаю, о чем я говорю) на Хэллоуин, убедитесь, что это законный сайт, который вы посещаете, чтобы найти костюмы. или что это проверенное приложение для просмотра - как будто вы еще не используете чужой логин в Netflix.

Тем не менее, все это еще раз доказывает, что преступники не только продолжают портить нам веселье, но и продолжают ухаживать за духом времени, чтобы оставаться актуальными и опасными.

REVIL DEAD: ПОСЛЕДНЯЯ ГЛАВА?

Хорошо, вот серьезный момент. Вроде. Одной из групп, в которой мы не могли насытиться просто из-за всей драмы и хаоса в этом году, была REvil - группа с большим количеством историй, чем некоторые из крупнейших голливудских франшиз:

- Январь 2018 - GandCrab: Прибытие

- Апрель 2019 - Sodinokibi: GandCrab 2 Electric Boogaloo

- 2020ish - REvil: Sodinokibi, Tokyo Drift

- Июль 2021 - REvil: Поймай меня, если сможешь

- Сентябрь 2021 г. - REvil: В поисках денег

- Октябрь 2021 г. - REvil: Чувак, где наш сервер?

- Октябрь 2021 - ФБР: Я знаю, что вы делали прошлым летом, REvil

- Выходит в 2022 году - REvil: The Return (снова)?

Напомним, они постепенно набирали известность в течение 2019 и 2020 годов, и внезапно в 2021 году они стали предметом множества новостей из-за некоторых довольно революционных событий. Мы посвятили им больше, чем несколько блогов и подкастов, а также одно упражнение по анализу конкурирующих гипотез. Они живут в наших мозгах без арендной платы 24 часа в сутки, 7 дней в неделю.

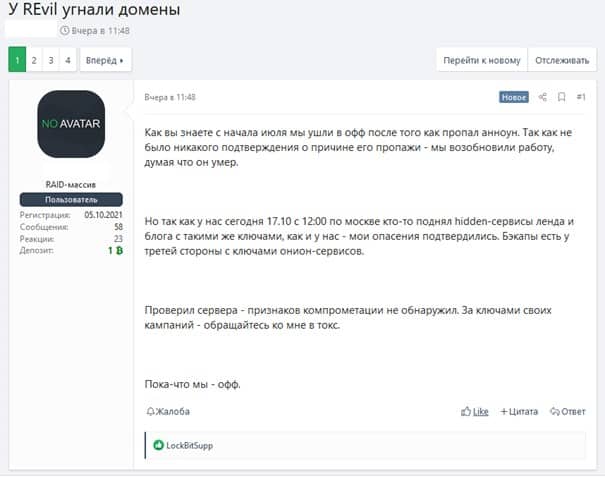

Если не считать шуток, самые свежие хиты в прессе о REvil важны. Хотя ФБР обычно не комментирует проводимые операции публично, источники, похоже, указывают на совместную операцию с участием нескольких агентств США и некоторый объем международного сотрудничества, в результате которого они были свергнуты, как сообщает Ars Technica. Представители REvil были забанены на некоторых форумах, и теории о дарквебе, как мы писали на прошлой неделе, разрастаются безудержно . В одной цитате глава VMware по кибербезопасности Том Келлерман заявил: «Перчатки оторвались».

Как это повлияет на другие операции с программами-вымогателями, еще неизвестно. Аресты аффилированных лиц, скорее всего, будут продолжаться, поскольку они играют роль падших в этой истории, но как скоро основные операторы также начнут ощущать давление со стороны правоохранительных органов и / или правительственных постановлений, приближающихся к ним? Недавние новости о том, что администрация Байдена создала агентство, занимающееся криптовалютой, - это еще один шаг в ужесточении позиции США в отношении программ-вымогателей. Эта новообретенная твердость началась сразу после инцидента с Colonial Pipeline и продолжилась через беспорядок, созданный REvil: атаки JBS и Kaseya.

ПО КРАЙНЕЙ МЕРЕ, МЕМЫ ХОРОШИ

Наконец, чтобы немного переключиться, я, как заядлый историк мемов, скажу, что мемы за последние два года были огнем. Они играли на темы пандемии, культурного пробуждения, политики и многих мировых событий, часто с восхитительной смесью сюрреализма, сатиры и цинизма. Добавьте к этому списку кибербезопасность сейчас.

Несколько пользователей Твиттера недавно подняли тезис «Родители, берегитесь, это то, что они прячут в конфетах» на новый уровень для нас в мире безопасности, и это доставляет удовольствие. Вот:

Кто-то вкладывает эксплойты Kubernetes в конфету!

Также есть личный фаворит, нацеленный на CISO и охранные компании:

Gartner разместит этот Magic Quandrant где угодно!

Итак, перед тем, как вы отправите своих трюков или средств защиты в эти выходные, обязательно сообщите им, чтобы они не брали у незнакомцев какие-либо демонстрации разведданных или инструментов безопасности , и проверьте их конфеты, чтобы убедиться, что никто не подсунул в них маяк Cobalt Strike.

Да, и исправьте свои уязвимости. Счастливого Хэллоуина от Digital Shadows!

ИДТИ ОДНОМУ ОПАСНО! ВОЗЬМИ НАС

Послушайте, иногда это действительно страшный мир, и в наши дни все мы все время находимся под угрозой кибербезопасности. Интеллект - это слой защиты, который добавляет контекст вашим предупреждениям и вашей работе с целью обеспечения вашей безопасности. Будь то старый добрый анализ угроз, темная сеть, управление рисками или вы хотите следить за важными активами, мы можем вам помочь.

Неизданный коллаборация Digital Shadows X Zelda.

Попробуйте нас на 7-дневном тест-драйве, чтобы узнать, работает ли Searchlight для вас, или мы можем провести вас через демонстрацию, используя ваши варианты использования и вопросы.