Carding 4 Carders

Professional

- Messages

- 2,730

- Reaction score

- 1,522

- Points

- 113

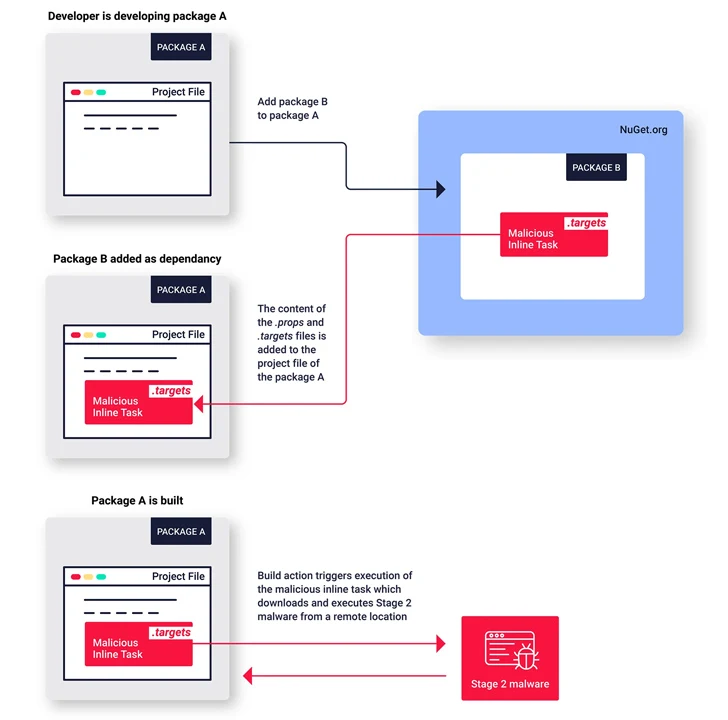

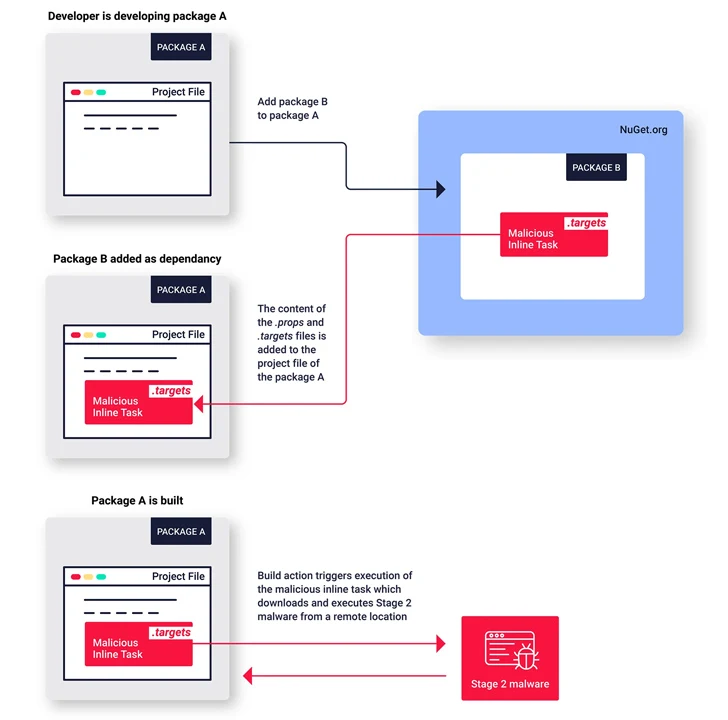

Исследователи кибербезопасности обнаружили новый набор вредоносных пакетов, опубликованных в менеджере пакетов NuGet с использованием менее известного метода развертывания вредоносного ПО.

Компания по безопасности цепочки поставок программного обеспечения ReversingLabs описала кампанию как скоординированную и продолжающуюся с 1 августа 2023 года, связав ее с множеством мошеннических пакетов NuGet, которые, как было замечено, поставляли троянца удаленного доступа под названием SeroXen RAT.

"Стоящие за этим злоумышленники упорны в своем желании внедрить вредоносное ПО в репозиторий NuGet и постоянно публиковать новые вредоносные пакеты", - сказал Карло Занки, инженер-реверсивист ReversingLabs, в отчете.

Названия некоторых пакетов приведены ниже -

"Это первый известный пример вредоносного ПО, опубликованного в репозитории NuGet, использующего эту функцию встроенных задач для выполнения вредоносного ПО", - сказал Занки.

Удаленные в настоящее время пакеты обладают схожими характеристиками в том смысле, что злоумышленники, стоящие за операцией, пытались скрыть вредоносный код, используя пробелы и табуляции, чтобы убрать его из поля зрения из-за ширины экрана по умолчанию.

Как ранее сообщал Phylum, количество загруженных пакетов также искусственно завышено, чтобы придать им более легитимный вид. Конечная цель пакетов-приманок - выступать в качестве канала для извлечения полезной нагрузки второго этапа .NET, размещенной в одноразовом репозитории GitHub.

"Злоумышленник, стоящий за этой кампанией, проявляет осторожность и обращает внимание на детали, и полон решимости поддерживать эту вредоносную кампанию живой и активной", - сказал Занки.

Компания по безопасности цепочки поставок программного обеспечения ReversingLabs описала кампанию как скоординированную и продолжающуюся с 1 августа 2023 года, связав ее с множеством мошеннических пакетов NuGet, которые, как было замечено, поставляли троянца удаленного доступа под названием SeroXen RAT.

"Стоящие за этим злоумышленники упорны в своем желании внедрить вредоносное ПО в репозиторий NuGet и постоянно публиковать новые вредоносные пакеты", - сказал Карло Занки, инженер-реверсивист ReversingLabs, в отчете.

Названия некоторых пакетов приведены ниже -

- Pathoschild.Stardew.Mod.Build.Config

- KucoinExchange.Net

- Kraken.Exchange

- DiscordsRpc

- SolanaWallet

- Monero

- Modern.Winform.UI

- MinecraftPocket.Server

- IAmRoot

- ZendeskApi.Client.V2

- Betalg

pen.AI

pen.AI - Forge.Open.AI

- Pathoschild.Stardew.Mod.BuildConfig

- CData.NetSuite.Net.Framework

- CData.Salesforce.Net.Framework

- CData.Snowflake.API

"Это первый известный пример вредоносного ПО, опубликованного в репозитории NuGet, использующего эту функцию встроенных задач для выполнения вредоносного ПО", - сказал Занки.

Удаленные в настоящее время пакеты обладают схожими характеристиками в том смысле, что злоумышленники, стоящие за операцией, пытались скрыть вредоносный код, используя пробелы и табуляции, чтобы убрать его из поля зрения из-за ширины экрана по умолчанию.

Как ранее сообщал Phylum, количество загруженных пакетов также искусственно завышено, чтобы придать им более легитимный вид. Конечная цель пакетов-приманок - выступать в качестве канала для извлечения полезной нагрузки второго этапа .NET, размещенной в одноразовом репозитории GitHub.

"Злоумышленник, стоящий за этой кампанией, проявляет осторожность и обращает внимание на детали, и полон решимости поддерживать эту вредоносную кампанию живой и активной", - сказал Занки.