Father

Professional

- Messages

- 2,602

- Reaction score

- 757

- Points

- 113

Постоянные участники угрозы, стоящие за вредоносным ПО, крадущим информацию, SolarMarker, создали многоуровневую инфраструктуру, чтобы усложнить усилия правоохранительных органов по удалению, показывают новые результаты, полученные в результате записи Future.

"Ядром операций SolarMarker является его многоуровневая инфраструктура, которая состоит как минимум из двух кластеров: основного для активных операций и вторичного, который, вероятно, используется для тестирования новых стратегий или нацеливания на определенные регионы или отрасли", - говорится в отчете компании, опубликованном на прошлой неделе.

"Такое разделение повышает способность вредоносного ПО адаптироваться и реагировать на контрмеры, что особенно затрудняет его уничтожение".

SolarMarker, известный под названиями Deimos, Jupyter Infostealer, Polazert и Yellow Cockatoo, представляет собой сложную угрозу, которая демонстрирует непрерывную эволюцию с момента своего появления в сентябре 2020 года. Она способна красть данные из нескольких веб-браузеров и криптовалютных кошельков, а также использовать целевые конфигурации VPN и RDP.

Согласно данным, собранным с сентября 2023 года, среди основных целевых вертикалей - образование, правительство, здравоохранение, гостиничный бизнес, а также малые и средние предприятия. Сюда входят известные университеты, правительственные ведомства, мировые сети отелей и поставщики медицинских услуг. Большинство жертв находятся в США.

На протяжении многих лет авторы вредоносного ПО сосредотачивали свои усилия на том, чтобы сделать его более незаметным за счет увеличения размера полезной нагрузки, использования действительных сертификатов Authenticode, новых изменений в реестре Windows и возможности запускать его непосредственно из памяти, а не с диска.

Пути заражения обычно включают размещение SolarMarker на поддельных сайтах-загрузчиках, рекламирующих популярное программное обеспечение, которое жертва может посетить либо случайно, либо из-за отравления поисковой оптимизацией (SEO), либо по ссылке в вредоносном электронном письме.

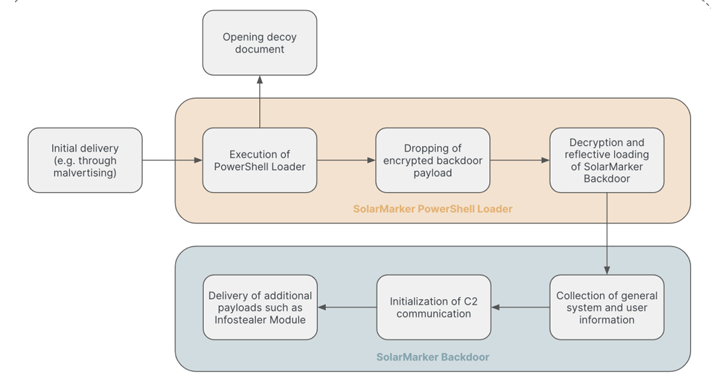

Первоначальные программы удаления принимают форму исполняемых файлов (EXE) и файлов программы установки программного обеспечения Microsoft (MSI), которые при запуске приводят к развертыванию бэкдора на базе .NET, который отвечает за загрузку дополнительных полезных данных для облегчения кражи информации.

Альтернативные последовательности, использующие поддельные установщики для удаления законного приложения (или файла-приманки), одновременно запуская загрузчик PowerShell для доставки и выполнения бэкдора SolarMarker в памяти.

Атаки SolarMarker за последний год также включали в себя использование hVNC-бэкдора на базе Delphi под названием SolarPhantom, который позволяет удаленно управлять компьютером жертвы без их ведома.

"В недавних случаях исполнитель угроз SolarMarker чередовал инструменты Inno Setup и PS2EXE для создания полезных нагрузок", - отметила в феврале 2024 года компания eSentire, занимающаяся кибербезопасностью.

Не далее как два месяца назад была обнаружена новая версия вредоносного ПО PyInstaller, распространяемая с использованием руководства по посудомоечной машине в качестве приманки, по словам исследователя вредоносного ПО, который известен под именем Squiblydoo и подробно документировал SolarMarker на протяжении многих лет.

Есть основания полагать, что SolarMarker - это работа одиночки неизвестного происхождения, хотя предыдущие исследования Morphisec указывали на возможную связь с Россией.

Исследование Recorded Future конфигураций серверов, связанных с серверами командования и управления (C2), выявило многоуровневую архитектуру, которая является частью двух обширных кластеров, один из которых, вероятно, используется для тестирования или нацелен на определенные регионы или отрасли.

Многоуровневая инфраструктура включает в себя набор серверов уровня 1 C2, которые находятся в непосредственном контакте с машинами-жертвами. Эти серверы подключаются к серверу уровня 2 C2 через порт 443. Серверы уровня 2 C2 аналогичным образом взаимодействуют с серверами уровня 3 C2 через порт 443, а серверы уровня 3 C2 последовательно подключаются к серверам уровня 4 C2 через тот же порт.

"Сервер уровня 4 считается центральным сервером операции, предположительно используемым для эффективного администрирования всех нижестоящих серверов на долгосрочной основе", - заявили в фирме по кибербезопасности, добавив, что также наблюдали, как сервер уровня 4 C2 обменивался данными с другим "вспомогательным сервером" через порт 8033.

"Хотя точное назначение этого сервера остается неизвестным, мы предполагаем, что он используется для мониторинга, возможно, служит в качестве сервера проверки работоспособности или резервного копирования".