Новая рекламная кампания Google использует группу доменов, имитирующих законное программное обеспечение для сканирования IP-адресов, для распространения ранее неизвестного бэкдора под названием MadMxShell.

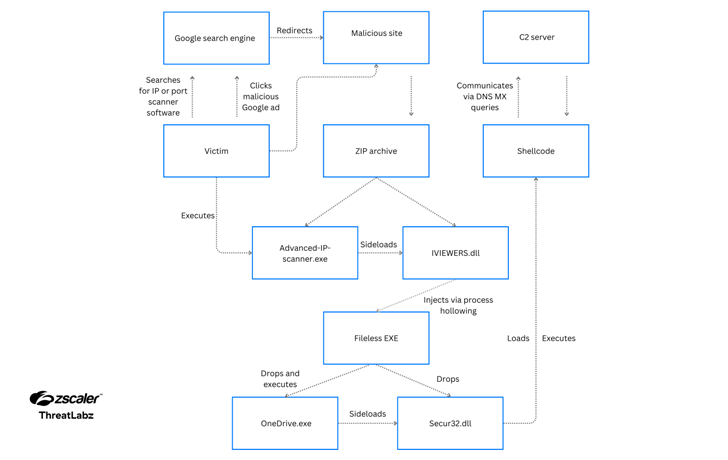

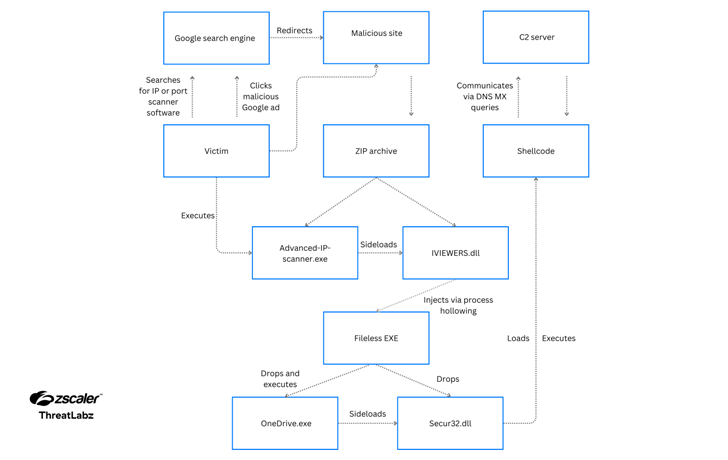

"Злоумышленник зарегистрировал несколько похожих доменов, используя технику опечатывания, и использовал рекламу Google, чтобы вывести эти домены в топ результатов поисковой системы, нацеленных на определенные ключевые слова, тем самым заманивая жертв на эти сайты", - сказали исследователи Zscaler ThreatLabZ Рой Тей и Судип Сингх.

Сообщается, что в период с ноября 2023 по март 2024 года было зарегистрировано 45 доменов, причем сайты маскировались под сканирование портов и программное обеспечение для управления ИТ, такое как Advanced IP Scanner, Angry IP Scanner, IP scanner PRTG и ManageEngine.

Хотя это не первый случай, когда злоумышленники делают ставку на методы вредоносной рекламы для распространения вредоносного ПО через сайты-двойники, разработка знаменует собой первый случай использования средства доставки для распространения сложного бэкдора Windows.

Таким образом, пользователям, которые в конечном итоге ищут такие инструменты, при нажатии на кнопку загрузки отображаются поддельные сайты, содержащие код JavaScript, предназначенный для загрузки вредоносного файла ("Advanced-ip-scanner.zip").

В ZIP-архиве присутствуют DLL-файл ("IVIEWERS.dll") и исполняемый файл ("Advanced-ip-scanner.exe"), последний из которых использует стороннюю загрузку DLL для загрузки DLL и активации последовательности заражения.

Файл DLL отвечает за внедрение шелл-кода в процесс "Advanced-ip-scanner.exe" с помощью метода, называемого "опустошением процесса", после чего внедренный EXE-файл распаковывает два дополнительных файла – OneDrive.exe и Secur32.dll.

OneDrive.exe затем легитимный подписанный двоичный файл Microsoft используется для дополнительной загрузки Secur32.dll и, в конечном итоге, запускает бэкдор с шеллкодом, но не раньше, чем настроит сохранение на хосте с помощью запланированной задачи и отключит антивирус Microsoft Defender.

Бэкдор, названный так из–за использования запросов DNS MX для командования и контроля (C2), предназначен для сбора системной информации, выполнения команд через cmd.exe и выполняющее основные операции с файлами, такие как чтение, запись и удаление файлов.

Оно отправляет запросы на сервер C2 ("litterbolo[.]com") путем кодирования данных в поддоменах полного доменного имени (FQDN) в пакете запросов DNS mail exchange (MX) и получает команды, закодированные в пакете ответов.

"Бэкдор использует такие методы, как многократная загрузка DLL на стороне и туннелирование DNS для командно-контрольной связи (C2), как средство обхода решений конечной точки и сетевой безопасности соответственно", - сказали Тай и Сингх.

"Кроме того, бэкдор использует обходные методы, такие как антидемпинг, чтобы предотвратить анализ памяти и затруднить криминалистические решения по обеспечению безопасности".

В настоящее время нет указаний на то, откуда берутся операторы вредоносного ПО и каковы их намерения, но Zscaler сообщила, что идентифицировала две учетные записи, созданные ими на криминальных подпольных форумах, таких как blackhatworld [.]com и social-eng [.]ru, используя адрес электронной почты wh8842480 @ gmail [.]com, который также использовался для регистрации домена, подделывающего Advanced IP Scanner.

В частности, было обнаружено, что злоумышленник еще в июне 2023 года размещал посты, предлагающие способы создания неограниченных пороговых учетных записей Google AdSense, что свидетельствует о его заинтересованности в запуске собственной долгосрочной рекламной кампании.

"Пороговые значения учетных записей Google Ads и методы их злоупотребления часто обсуждаются на форумах BlackHat", - говорят исследователи. "Часто они предоставляют злоумышленнику возможность добавить как можно больше кредитов для запуска кампаний Google Ads".

"Это позволяет субъектам угрозы запускать кампании без фактической оплаты до достижения порогового значения. Достаточно высокое пороговое значение позволяет субъекту угрозы запускать рекламную кампанию в течение значительного периода времени".

"Злоумышленник зарегистрировал несколько похожих доменов, используя технику опечатывания, и использовал рекламу Google, чтобы вывести эти домены в топ результатов поисковой системы, нацеленных на определенные ключевые слова, тем самым заманивая жертв на эти сайты", - сказали исследователи Zscaler ThreatLabZ Рой Тей и Судип Сингх.

Сообщается, что в период с ноября 2023 по март 2024 года было зарегистрировано 45 доменов, причем сайты маскировались под сканирование портов и программное обеспечение для управления ИТ, такое как Advanced IP Scanner, Angry IP Scanner, IP scanner PRTG и ManageEngine.

Хотя это не первый случай, когда злоумышленники делают ставку на методы вредоносной рекламы для распространения вредоносного ПО через сайты-двойники, разработка знаменует собой первый случай использования средства доставки для распространения сложного бэкдора Windows.

Таким образом, пользователям, которые в конечном итоге ищут такие инструменты, при нажатии на кнопку загрузки отображаются поддельные сайты, содержащие код JavaScript, предназначенный для загрузки вредоносного файла ("Advanced-ip-scanner.zip").

В ZIP-архиве присутствуют DLL-файл ("IVIEWERS.dll") и исполняемый файл ("Advanced-ip-scanner.exe"), последний из которых использует стороннюю загрузку DLL для загрузки DLL и активации последовательности заражения.

Файл DLL отвечает за внедрение шелл-кода в процесс "Advanced-ip-scanner.exe" с помощью метода, называемого "опустошением процесса", после чего внедренный EXE-файл распаковывает два дополнительных файла – OneDrive.exe и Secur32.dll.

OneDrive.exe затем легитимный подписанный двоичный файл Microsoft используется для дополнительной загрузки Secur32.dll и, в конечном итоге, запускает бэкдор с шеллкодом, но не раньше, чем настроит сохранение на хосте с помощью запланированной задачи и отключит антивирус Microsoft Defender.

Бэкдор, названный так из–за использования запросов DNS MX для командования и контроля (C2), предназначен для сбора системной информации, выполнения команд через cmd.exe и выполняющее основные операции с файлами, такие как чтение, запись и удаление файлов.

Оно отправляет запросы на сервер C2 ("litterbolo[.]com") путем кодирования данных в поддоменах полного доменного имени (FQDN) в пакете запросов DNS mail exchange (MX) и получает команды, закодированные в пакете ответов.

"Бэкдор использует такие методы, как многократная загрузка DLL на стороне и туннелирование DNS для командно-контрольной связи (C2), как средство обхода решений конечной точки и сетевой безопасности соответственно", - сказали Тай и Сингх.

"Кроме того, бэкдор использует обходные методы, такие как антидемпинг, чтобы предотвратить анализ памяти и затруднить криминалистические решения по обеспечению безопасности".

В настоящее время нет указаний на то, откуда берутся операторы вредоносного ПО и каковы их намерения, но Zscaler сообщила, что идентифицировала две учетные записи, созданные ими на криминальных подпольных форумах, таких как blackhatworld [.]com и social-eng [.]ru, используя адрес электронной почты wh8842480 @ gmail [.]com, который также использовался для регистрации домена, подделывающего Advanced IP Scanner.

В частности, было обнаружено, что злоумышленник еще в июне 2023 года размещал посты, предлагающие способы создания неограниченных пороговых учетных записей Google AdSense, что свидетельствует о его заинтересованности в запуске собственной долгосрочной рекламной кампании.

"Пороговые значения учетных записей Google Ads и методы их злоупотребления часто обсуждаются на форумах BlackHat", - говорят исследователи. "Часто они предоставляют злоумышленнику возможность добавить как можно больше кредитов для запуска кампаний Google Ads".

"Это позволяет субъектам угрозы запускать кампании без фактической оплаты до достижения порогового значения. Достаточно высокое пороговое значение позволяет субъекту угрозы запускать рекламную кампанию в течение значительного периода времени".