CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

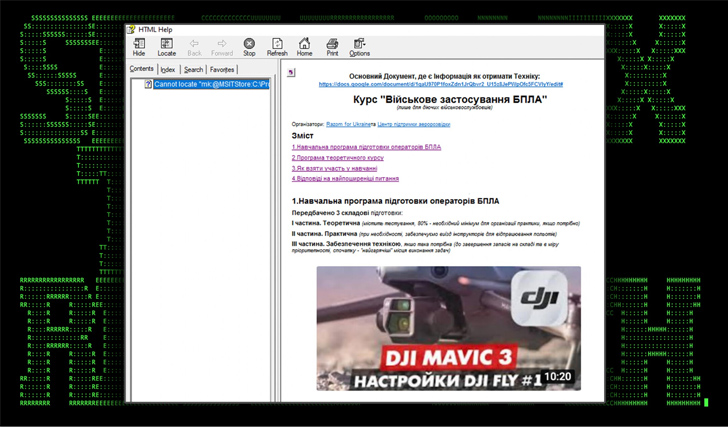

Украинские военные организации стали мишенью фишинговой кампании, которая использует руководства по беспилотным летательным аппаратам в качестве приманки для предоставления инструментария для последующей эксплуатации на базе Go с открытым исходным кодом под названием Merlin.

"Поскольку дроны или беспилотные летательные аппараты (БПЛА) были неотъемлемым инструментом, используемым украинскими военными, начали всплывать файлы-приманки с вредоносным ПО, оформленные как руководства по обслуживанию беспилотных летательных аппаратов", - заявили исследователи Securonix Ден Юзвик, Тим Пек и Олег Колесников в отчете, опубликованном The Hacker News.

Компания по кибербезопасности отслеживает кампанию под названием STARK#VORTEX.

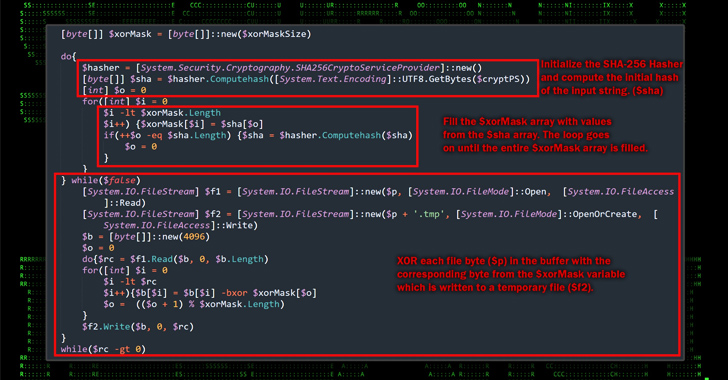

Отправной точкой атаки является скомпилированный Microsoft файл HTML Help (CHM), который при открытии запускает вредоносный JavaScript, встроенный в одну из HTML-страниц, для выполнения кода PowerShell, предназначенного для связи с удаленным сервером для получения запутанного двоичного файла.

Полезная нагрузка на базе Windows декодируется для извлечения агента Merlin, который, в свою очередь, настроен на связь с сервером командования и управления (C2) для последующих действий, эффективно перехватывая контроль над хостом.

"Хотя цепочка атак довольно проста, злоумышленники использовали некоторые довольно сложные TTP и методы обфускации, чтобы избежать обнаружения", - сказали исследователи.

Это первый случай, когда украинские правительственные организации стали мишенью с помощью Merlin. В начале августа 2023 года Украинская группа реагирования на компьютерные чрезвычайные ситуации (CERT-UA) раскрыла аналогичную цепочку атак, в которой файлы CHM используются в качестве приманки для заражения компьютеров инструментом с открытым исходным кодом.

CERT-UA приписала вторжения субъекту угрозы, которого она отслеживает под именем UAC-0154.

"Файлы и документы, используемые в цепочке атак, очень способны обойти защиту", - объяснили исследователи.

"Обычно получение файла справки Microsoft через Интернет считается необычным. Однако злоумышленники оформили документы-приманки так, чтобы они выглядели как то, что ничего не подозревающая жертва могла ожидать увидеть в документе или файле, посвященном справке".

Разработка появилась через несколько недель после того, как CERT-UA заявила, что обнаружила неудачную кибератаку на неназванный критический объект энергетической инфраструктуры в стране, предпринятую спонсируемой российским государством командой под названием APT28.