Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

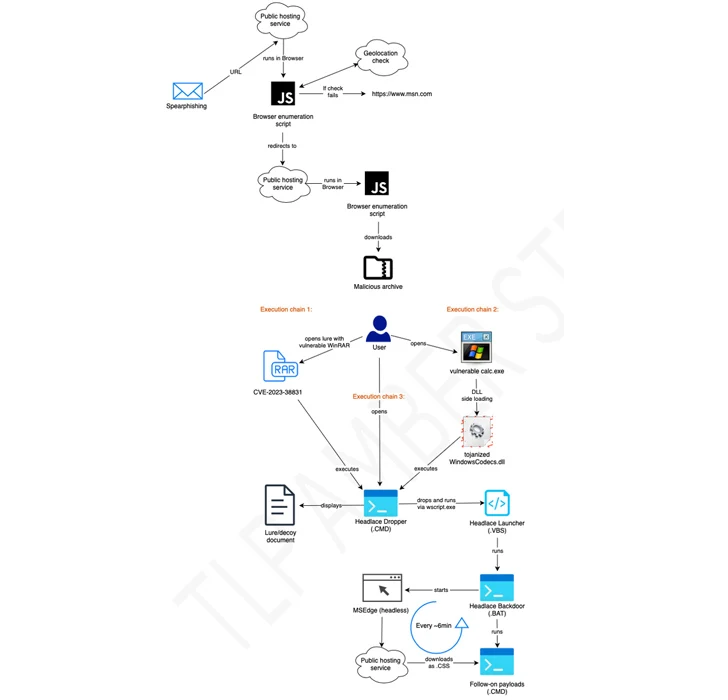

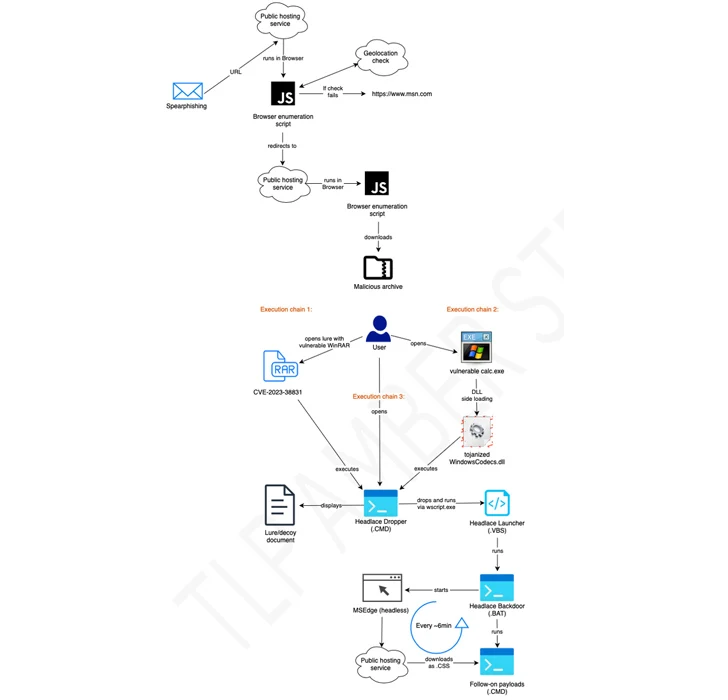

Было замечено, что российский субъект, представляющий угрозу национальному государству, известный как APT28, использовал приманки, связанные с продолжающейся войной Израиля и ХАМАСА, для облегчения доставки заказного бэкдора под названием HeadLace.

IBM X-Force отслеживает злоумышленника под именем ITG05, которое также известно как BlueDelta, Fancy Bear, Forest Blizzard (ранее Strontium), FROZENLAKE, Iron Twilight, Sednit, Sofacy и TA422.

"Недавно обнаруженная кампания направлена против целей, базирующихся по меньшей мере в 13 странах мира, и использует подлинные документы, созданные академическими, финансовыми и дипломатическими центрами", - сказали исследователи безопасности Голо Мюр, Клэр Забоева и Джо Фасуло.

"Инфраструктура ITG05 гарантирует, что вредоносное ПО могут получить только цели из одной конкретной страны, что указывает на целенаправленный характер кампании".

Целями кампании являются Венгрия, Турция, Австралия, Польша, Бельгия, Украина, Германия, Азербайджан, Саудовская Аравия, Казахстан, Италия, Латвия и Румыния.

Кампания предполагает использование приманки, предназначенной в первую очередь для выявления европейских организаций, имеющих "прямое влияние на распределение гуманитарной помощи", используя документы, связанные с Организацией Объединенных Наций, Банком Израиля, Исследовательской службой Конгресса США, Европейским парламентом, украинским аналитическим центром и Азербайджано-белорусской межправительственной комиссией.

Некоторые из атак были найдены использовать RAR архивов использования архиватора WinRAR недостаток называемые CVE-2023-38831 для распространения HeadLace, задняя дверь, которая была впервые раскрыта службой реагирования на компьютерные Украины инциденты (CERT-UA) В атак, нацеленных на критическую инфраструктуру в стране.

Стоит отметить, что Zscaler раскрыл аналогичную кампанию под названием Steal-It в конце сентября 2023 года, которая заманивала цели контентом на тему для взрослых, чтобы обманом заставить их расстаться с конфиденциальной информацией.

Раскрытие произошло через неделю после того, как Microsoft, подразделение Palo Alto Networks 42 и Proofpoint подробно описали использование злоумышленником критической уязвимости в системе безопасности Microsoft Outlook (CVE-2023-23397, оценка CVSS: 9,8) для получения несанкционированного доступа к учетным записям жертв на серверах Exchange.

Таким образом, использование официальных документов в качестве приманки знаменует собой отклонение от ранее наблюдавшейся активности, "свидетельствующей о повышенном внимании ITG05 к уникальной целевой аудитории, интересы которой побудили бы к взаимодействию с материалами, влияющими на формирование новой политики".

"Весьма вероятно, что компрометация любого эшелона глобальных внешнеполитических центров может помочь интересам официальных лиц в более глубоком понимании критической динамики, окружающей подход международного сообщества (IC) к конкурирующим приоритетам в области безопасности и гуманитарной помощи", - сказали исследователи.

CERT-UA связала злоумышленника, известного как UAC-0050, с массовой фишинговой атакой по электронной почте против Украины и Польши с использованием Remcos RAT и Meduza Stealer.

IBM X-Force отслеживает злоумышленника под именем ITG05, которое также известно как BlueDelta, Fancy Bear, Forest Blizzard (ранее Strontium), FROZENLAKE, Iron Twilight, Sednit, Sofacy и TA422.

"Недавно обнаруженная кампания направлена против целей, базирующихся по меньшей мере в 13 странах мира, и использует подлинные документы, созданные академическими, финансовыми и дипломатическими центрами", - сказали исследователи безопасности Голо Мюр, Клэр Забоева и Джо Фасуло.

"Инфраструктура ITG05 гарантирует, что вредоносное ПО могут получить только цели из одной конкретной страны, что указывает на целенаправленный характер кампании".

Целями кампании являются Венгрия, Турция, Австралия, Польша, Бельгия, Украина, Германия, Азербайджан, Саудовская Аравия, Казахстан, Италия, Латвия и Румыния.

Кампания предполагает использование приманки, предназначенной в первую очередь для выявления европейских организаций, имеющих "прямое влияние на распределение гуманитарной помощи", используя документы, связанные с Организацией Объединенных Наций, Банком Израиля, Исследовательской службой Конгресса США, Европейским парламентом, украинским аналитическим центром и Азербайджано-белорусской межправительственной комиссией.

Некоторые из атак были найдены использовать RAR архивов использования архиватора WinRAR недостаток называемые CVE-2023-38831 для распространения HeadLace, задняя дверь, которая была впервые раскрыта службой реагирования на компьютерные Украины инциденты (CERT-UA) В атак, нацеленных на критическую инфраструктуру в стране.

Стоит отметить, что Zscaler раскрыл аналогичную кампанию под названием Steal-It в конце сентября 2023 года, которая заманивала цели контентом на тему для взрослых, чтобы обманом заставить их расстаться с конфиденциальной информацией.

Раскрытие произошло через неделю после того, как Microsoft, подразделение Palo Alto Networks 42 и Proofpoint подробно описали использование злоумышленником критической уязвимости в системе безопасности Microsoft Outlook (CVE-2023-23397, оценка CVSS: 9,8) для получения несанкционированного доступа к учетным записям жертв на серверах Exchange.

Таким образом, использование официальных документов в качестве приманки знаменует собой отклонение от ранее наблюдавшейся активности, "свидетельствующей о повышенном внимании ITG05 к уникальной целевой аудитории, интересы которой побудили бы к взаимодействию с материалами, влияющими на формирование новой политики".

"Весьма вероятно, что компрометация любого эшелона глобальных внешнеполитических центров может помочь интересам официальных лиц в более глубоком понимании критической динамики, окружающей подход международного сообщества (IC) к конкурирующим приоритетам в области безопасности и гуманитарной помощи", - сказали исследователи.

CERT-UA связала злоумышленника, известного как UAC-0050, с массовой фишинговой атакой по электронной почте против Украины и Польши с использованием Remcos RAT и Meduza Stealer.