Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Исполнитель угрозы, известный как UAC-0099, был связан с продолжающимися атаками, нацеленными на Украину, некоторые из которых используют серьезные уязвимости в программном обеспечении WinRAR для распространения вредоносного ПО под названием LONEPAGE.

"Субъект угрозы нацелен на украинских сотрудников, работающих в компаниях за пределами Украины", - сообщила в четверг компания по кибербезопасности Deep Instinct.

UAC-0099 был впервые задокументирован Группой реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) в июне 2023 года с подробным описанием его атак на государственные организации и СМИ по шпионским мотивам.

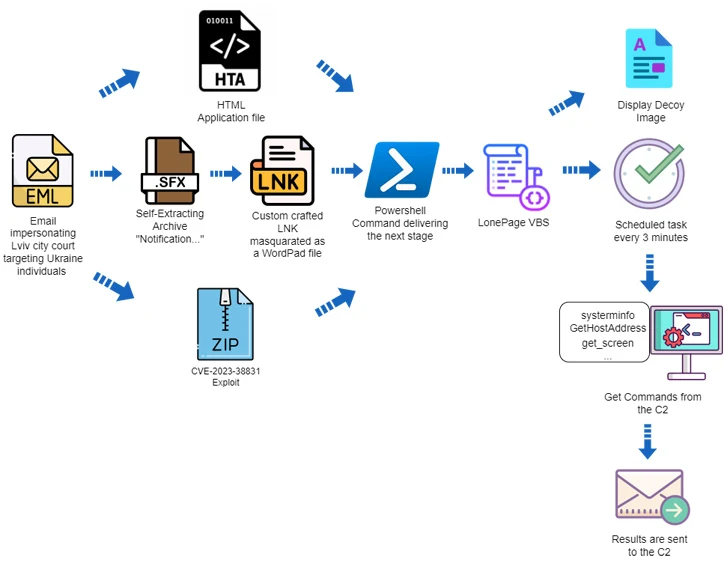

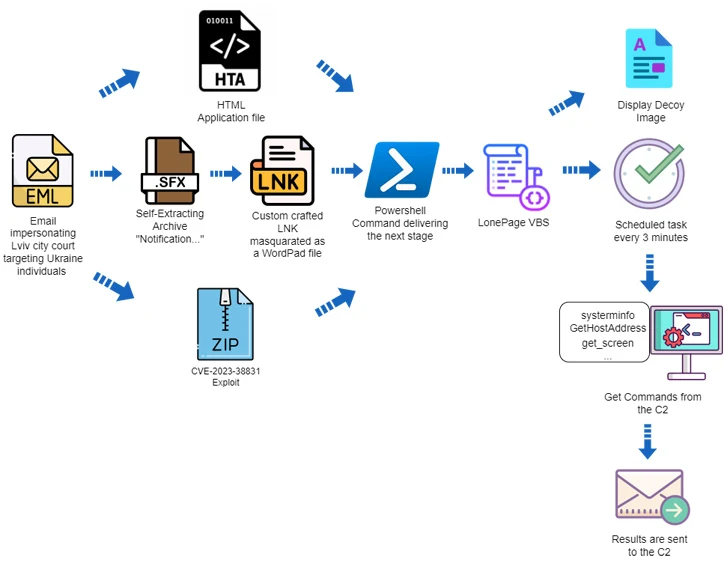

В цепочках атак использовались фишинговые сообщения, содержащие вложения HTA, RAR и LNK файлов, что привело к развертыванию LONEPAGE, вредоносного ПО Visual Basic Script (VBS), способного связываться с сервером командования и управления (C2) для получения дополнительных полезных данных, таких как кейлоггеры, кражи файлов и вредоносные программы для создания скриншотов.

"В течение 2022-2023 годов упомянутая группа получила несанкционированный удаленный доступ к нескольким десяткам компьютеров в Украине", - заявили тогда в CERT-UA.

Последний анализ Deep Instinct показывает, что использование HTA-вложений является лишь одним из трех различных заражений, два других из которых используют самораспаковывающиеся архивы (SFX) и ZIP-файлы с блокировкой, которые используют уязвимость WinRAR (CVE-2023-38831, оценка CVSS: 7,8) для распространения LONEPAGE.

В первом случае в файле SFX содержится ярлык LNK, замаскированный под файл DOCX для повестки в суд, при этом используется значок Microsoft WordPad, чтобы побудить жертву открыть его, что приводит к выполнению вредоносного кода PowerShell, который удаляет вредоносное ПО LONEPAGE.

В другой последовательности атак используется специально созданный ZIP-архив, подверженный CVE-2023-38831, и Deep Instinct обнаружил два таких артефакта, созданных UAC-0099 5 августа 2023 года, через три дня после того, как разработчики WinRAR выпустили исправление для исправления ошибки.

"Тактика, используемая UAC-0099, проста, но эффективна", - заявили в компании. "Несмотря на разные начальные векторы заражения, основное заражение одно и то же — они полагаются на PowerShell и создание запланированной задачи, которая выполняет файл VBS".

Разработка происходит после того, как CERT-UA предупредил о новой волне фишинговых сообщений, выдаваемых за неоплаченные взносы "Киевстар" за распространение троянца удаленного доступа, известного как Remcos RAT. Агентство приписало кампанию UAC-0050.

"Субъект угрозы нацелен на украинских сотрудников, работающих в компаниях за пределами Украины", - сообщила в четверг компания по кибербезопасности Deep Instinct.

UAC-0099 был впервые задокументирован Группой реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) в июне 2023 года с подробным описанием его атак на государственные организации и СМИ по шпионским мотивам.

В цепочках атак использовались фишинговые сообщения, содержащие вложения HTA, RAR и LNK файлов, что привело к развертыванию LONEPAGE, вредоносного ПО Visual Basic Script (VBS), способного связываться с сервером командования и управления (C2) для получения дополнительных полезных данных, таких как кейлоггеры, кражи файлов и вредоносные программы для создания скриншотов.

"В течение 2022-2023 годов упомянутая группа получила несанкционированный удаленный доступ к нескольким десяткам компьютеров в Украине", - заявили тогда в CERT-UA.

Последний анализ Deep Instinct показывает, что использование HTA-вложений является лишь одним из трех различных заражений, два других из которых используют самораспаковывающиеся архивы (SFX) и ZIP-файлы с блокировкой, которые используют уязвимость WinRAR (CVE-2023-38831, оценка CVSS: 7,8) для распространения LONEPAGE.

В первом случае в файле SFX содержится ярлык LNK, замаскированный под файл DOCX для повестки в суд, при этом используется значок Microsoft WordPad, чтобы побудить жертву открыть его, что приводит к выполнению вредоносного кода PowerShell, который удаляет вредоносное ПО LONEPAGE.

В другой последовательности атак используется специально созданный ZIP-архив, подверженный CVE-2023-38831, и Deep Instinct обнаружил два таких артефакта, созданных UAC-0099 5 августа 2023 года, через три дня после того, как разработчики WinRAR выпустили исправление для исправления ошибки.

"Тактика, используемая UAC-0099, проста, но эффективна", - заявили в компании. "Несмотря на разные начальные векторы заражения, основное заражение одно и то же — они полагаются на PowerShell и создание запланированной задачи, которая выполняет файл VBS".

Разработка происходит после того, как CERT-UA предупредил о новой волне фишинговых сообщений, выдаваемых за неоплаченные взносы "Киевстар" за распространение троянца удаленного доступа, известного как Remcos RAT. Агентство приписало кампанию UAC-0050.